利用黑客工具進行滲透的數據分析

責編:admin |2015-01-05 17:55:00背景

選用工具:X-SCAN 3.3

目標網絡:本地局域網 192.168.10.1/24

分析軟件:科來網絡分析系統2010 beta版

眾所周知,如果黑客想入侵一個網絡,他需要更多的了解一個網絡的信息,包括網絡拓撲結構,有哪些主機在運行,有哪些服務在運行,主機運行的是什么系統,以及該系統主機有沒有其他漏洞,是否存在一些弱口令等情況等。只有在充分了解足夠多的信息之后,入侵才會變成可能。而黑客入侵之前的掃描是一個比較長時間的工作,同時現象也是比較明顯的。我們通過網絡分析手段可以很好的把握入侵特征。網絡掃描工具很多,比較有名的如國產的冰河和國外的X-scan 等軟件。

分析

本文選用的一款比較普遍的網絡掃描工具X-SCAN 版本為3.3 。我們在掃描網絡之前需要對X-SCAN進行設置,具體設置可以從網上搜一些教程。掃描網絡為192.168.10.1/24,抓取位置選為本機抓包方式(即在攻擊主機上進行抓包)。

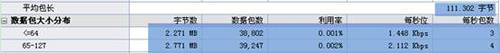

抓包從X-Scan 掃描開始,到掃描結束。抓包后的數據位10M(中間有些數據有其他通信產生)持續時間大概為10分鐘。首先,10分鐘產生10M的數據量是不大的,這也就是說單個主機的掃描其實是不占用很多網絡帶寬的,如下圖:

利用黑客工具進行滲透的數據分析

上圖也反映了一些特征,我們看到,抓包網絡內的數據包長只有111.3Byte,這個平均包長是偏小的,而且數據包大小分析發現<=64字節和65-127字節之間的數據占了絕大多少,這就充分說明了網絡中有大量的小包存在。

接下來,我們看下科來網絡分析系統的診斷信息能給我們什么提示。我們發現大量的診斷事件產生,10M不到的數據竟然產生了2W5的診斷條目,而且大多數是傳輸層的診斷,出現了 TCP端口掃描等比較危險的診斷信息。我們看到有兩項的診斷出現次數較多“TCP連接被拒絕”“TCP重復的連接嘗試”兩個診斷大概出現了1W1次以上,我們可以將與這兩個診斷相關的信息進行提取查看“診斷發生的地址”然后按照“數量”來排名發現一個IP 192.168.10.22 這個IP 發生的診斷數據最多,且診斷“TCP端口掃描”的源IP 就是192.168.10.22 這個IP。

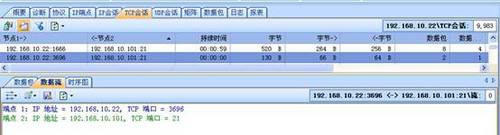

我們定位192.168.10.22這個IP,然后查看TCP會話選項。如下圖:

利用黑客工具進行滲透的數據分析

發現192.168.10.22這個IP的會話數量很多,而且會話是很有特征的。我們選取了其中針對192.168.1.101的21端口的一段會話進行查看,192.168.10.22與192.168.10.101之間的會話很多,而且都是一樣的特征,建立連接后發送一次密碼,被拒絕后再發起另一次會話。此為明顯的暴力破解FTP密碼行為。除了FTP之外還有針對445 和139端口的破解,以及內網服務的檢查等。正是這種破解和掃描形成了如此多的會話條目。

此外,我們可以通過HTTP請求日志查看一些情況。掃描主機在看到 192.168.10.2 有80端口開放后,發起了一些針對HTTP的探測,用不同的路徑和不同的請求方法,試圖取得HTTP的一些敏感信息和一些可能存在的漏洞。

這種黑客掃描得出的結果是很詳細和危險的,在不到10分鐘之內,就將一個局域網內的各主機的存活、服務和漏洞情況進行了了解,并且取得了一些成果。例如:本次掃描發現一臺FTP 服務器的一個賬號 test 密碼為123456 的情況(建議這種簡單的密碼和賬號最好不要留下,應及時的清理)。

總結

掃描行為,主要有三種:ICMP掃描用來發現主機存活和拓撲,TCP 用來判斷服務和破解,UDP確定一些特定的UDP服務。掃描是入侵的標志,掃描的發現主要是靠平時抓包分析,和日常的維護中進行。最好能夠將科來長期部署在網絡中,設定一定的報警閥值,例如設置TCP SYN 的閥值和診斷事件的閥值等,很好用。

掃描的防御很簡單,可以設置防火墻,對ICMP不進行回應,和嚴格連接,及會話次數限制等。