八月即將召開的黑客大會研究人員將演示入侵汽車

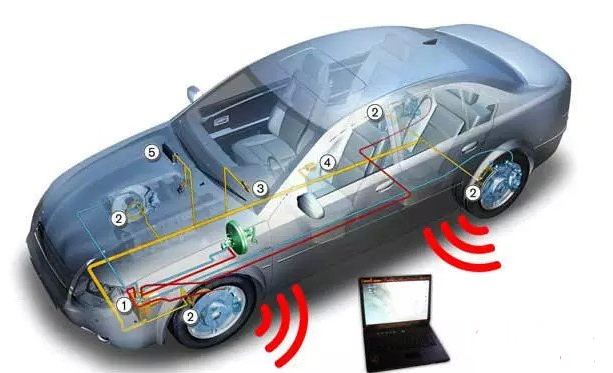

責編:penggao |2015-05-05 14:16:48在今年八月即將召開的黑客大會(Black Hat and Defcon)大會上,兩位安全研究人員查理·米勒和克里斯·瓦拉塞克計劃演示無線入侵一輛汽車或卡車的網絡系統。該網絡系統被稱為CAN總線,它是一個由計算機組成的互聯系統,影響到汽車上一切設備,包括喇叭、安全帶、轉向和剎車。

汽車可能會暴露在遠程攻擊之下,兩位研究人員即將進行的演示可能會成為迄今為止對此最明確的證據。自從在2013年收到DARPA(美國國防部先進項目研究局)的授權,他們對汽車安全的研究已經持續了兩年有余。

兩位研究人員在上周發布在Black Hat官方網站上的演講大綱指出,“入侵汽車是真實可行的。我們會具體展示如何對一臺未經改造的原廠汽車進行遠程入侵……”,“通過實施遠程入侵,我們將展示如何將汽車不同部分的硬件作為支點,通過CAN總線向汽車的關鍵性電子控制器件發送指令。作為演講的總結,我們會演示幾種CAN指令,它們會對汽車的物理系統造成影響。”

米勒和瓦拉塞克目前不愿意具體指出他們正在測試的車輛型號,并拒絕在進行演示前接受采訪。

華盛頓大學和加利福尼亞大學的研究人員們在2011年進行了一場展示,證明了他們可以通過遠程攻擊控制汽車的剎車和轉向系統。他們入侵了汽車的蜂窩通信、WiFi網絡,甚至是汽車和安卓手機進行連接所使用的藍牙系統。不過,這些研究人員只將他們的測試車輛稱為“未命名轎車”。

米勒和瓦拉塞克與此相反,在公布實驗用車的品牌和型號方面毫不猶豫。2013年,他們在進行Defcon黑客大會上的演示之前,對媒體人員介紹了福特翼虎和豐田普銳斯,并對劫持這兩輛車的駕駛功能進行了展示,包括禁用或踩下剎車,擾亂方向盤。實現這種入侵只需要一臺插入OBD2接口(位于汽車儀表盤下方)的筆記本電腦。

包括豐田和福特的一些持反對意見的評論者認為,有線攻擊并不是一種成熟的黑客入侵。米勒和瓦拉賽克從那時開始一直努力證明,通過無線系統也能使出同樣的招數。在去年Black Hat的演講上,他們依據不同汽車受到無線攻擊的可能性、網絡結構、主要物理特性,對24種車型進行了分析排名。在分析中,Jeep的切諾基,英菲尼迪的Q50和凱迪拉克的凱雷德被評為最容易受到入侵的車輛。瓦拉賽克在去年表示,一輛汽車的整體電子安全性“取決于其本身的結構”。“如果你成功入侵了汽車電臺系統,是不是可以向剎車和方向盤發送指令?如果可以的話,你可以利用它們做什么?”

米勒上周發表的一條推文中暗示了他們的目標:

萬分期盼與nudehaberdasher在今年的大會上對話

nudehaberdasher是汽車安全技術研究權威人士IOActive汽車安全研究的主管克里斯·沃拉塞克的推特賬號。

別忘了,Jeep在米勒和瓦拉賽克之前進行的安全評估中表現最差。它是唯一一種在三個“可入侵”指標中都排名最高的車型。Jeep的母公司克萊斯勒集團在去年的一份聲明中對兩人的研究作出了回應:“我們會盡力驗證這些說法,如果有必要,將會采取修復措施”。

兩人的研究已經對汽車制造商造成了巨大的壓力,敦促它們加強自身車輛的安全系統。美國國會議員愛德華·馬基在一份發給二十家汽車制造商的措辭強烈的信中引用了二人的研究,要求制造商披露安全方面的更多信息。在答復中,所有的汽車公司都表示,它們制造的車輛都提供無線接入點。只有七家公司表示,已經雇傭了第三方審核員來測試車輛的安全性。而且,只有兩家公司表示,在抵御那些可能操縱剎車和轉向系統的攻擊方面采取了積極的措施。

目前還不清楚米勒和瓦拉賽克通過汽車的敏感系統能做到哪種程度的控制。他們發布的演講大綱中提到,“汽車安全的模糊性質導致了決然對立的兩極判斷:要么我們都會死,要么我們的汽車都非常安全”。他們將“展示對汽車進行無線攻擊的現實情況和局限性”。

但在兩人決定上周發布的一條新推文中,瓦拉賽克說得更簡單:“米勒和我會在Defcon大會上告訴你如何入侵一輛汽車,獲得遠程控制。不需要任何連接線和插件,我們用到的測試車就和那些在展廳中展示的汽車一樣。”