lpk.dll木馬分析

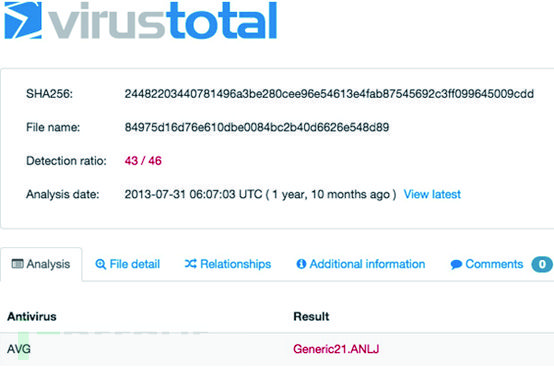

責編:admin |2015-06-08 13:49:37lpk.dll木馬可以在VirusTotal上找到這個古董級感染型病毒。它的主要特點是感染全盤的exe文件,并且對.rar .zip壓縮包中釋放病毒文件,這些文件都是隱藏和只讀屬性的,這種類型的感染如果不能徹底清除,很快就是死灰復燃。

病毒分析

以http://v2ex.com/t/196135? 文中提到的病毒樣本為例分析:

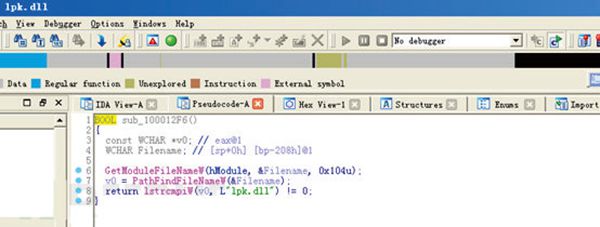

第一步以xp系統為例(win7修改注冊表即可),xp系統本身的lpk.dll文件位于C:\WINDOWS\system32和 C:WINDOWS\system\dllcache目錄下。lpk.dll病毒的典型特征是感染存在可執行文件的目錄,并隱藏自身,刪除后又再生成,當 同目錄中的exe文件運行時,lpk.dll就會被Windows動態鏈接,這個病毒加載起來之后立即定位自己的位置,激活惡意代碼:

第二步

既然已經激活惡意代碼了,那么接下來就是開始感染了。感染的步驟是這樣的

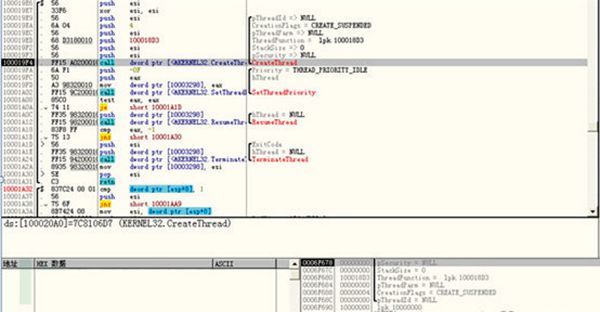

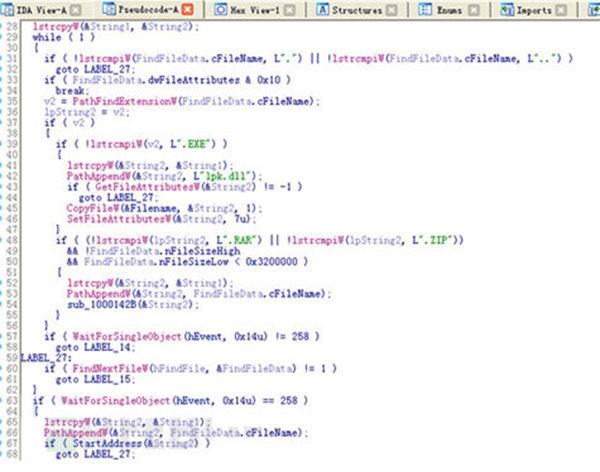

首先,病毒為了保證運行流暢,創建了一個線程,

這個線程負責遍歷所有的盤,

感染所有的exe,并且在exe的當前目錄釋放自己,以搜狗瀏覽器為例,病毒將自己放在跟搜狗同一個目錄下,并且將自己的屬性設置為隱藏和只讀。

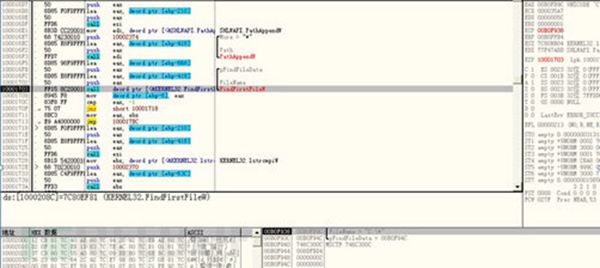

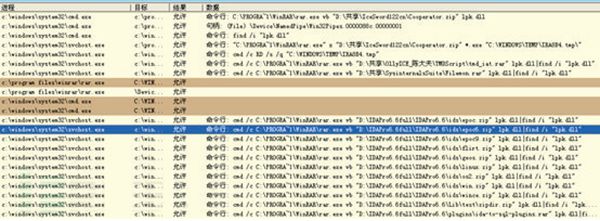

確認系統安裝winrar之后,遍歷全盤,一個一個的對.rar和.zip文件調用winrar命令,把病毒文件加入進去壓縮包。命令行參數如下:

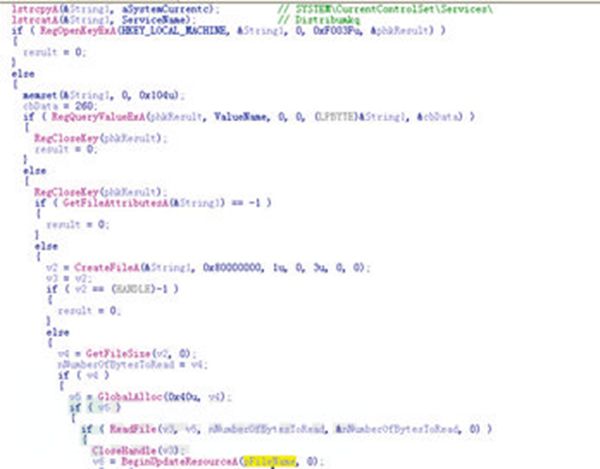

以下就是對exe的感染和對壓縮文件操作部分的代碼:

一旦被感染則全盤都是病毒文件的藏身之地,很難清除干凈,即使系統重做但是如果有文件的病毒殘留沒有被清理干凈則立即就會死灰復燃。

在做完這些事情之后病毒的感染功能就全部完成了,剩余的就是控制電腦的惡意代碼了。

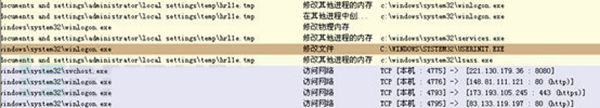

以下就是感染之后 主動連接網絡的情況:

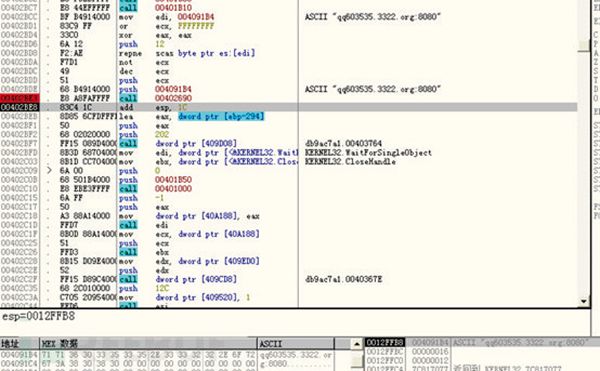

從上面我們可以看到有一個.tmp的文件生成并且不斷的執行惡意代碼,這個隱藏的文件就是真正的控制部分,控制部分肯定有域名或者固定ip,順著這個思路,內存抓取該文件繼續分析,通過調試找到了病毒的真正主人:

揪出這個幕后黑手之后。筆者推測域名當中的qq號碼就屬于病毒作者。

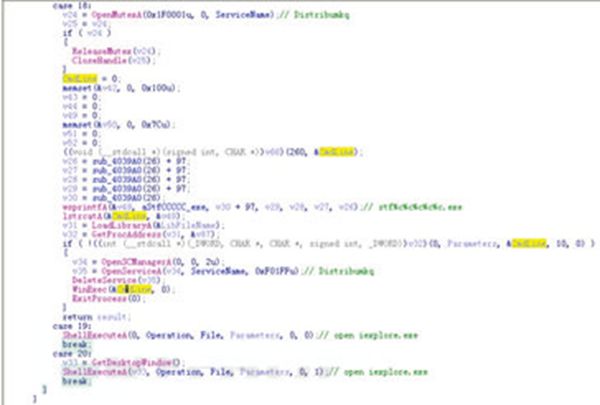

繼續追蹤發現這個病毒的基本特征:

基本的特點就是創建一個名字為Distribumkq的系統服務,插入IE瀏覽器進程,在堆中申請空間通過資源更新的方式寫入自身,并且執行。 這些都是遠程控制惡意代碼的慣用伎倆,在此就不一一詳述了。可以確定的是,這是一個具備控制能力的感染型病毒。

病毒查殺

lpk.dll這類型病毒已經非常古老了,從VirusTotal截圖來看,絕大多數殺毒軟件也都能查殺。當然,用百度全家桶的同學還是要提高警惕,最好認真檢查下電腦有沒有異常,如果發現磁盤中出現很多lpk.dll文件,最好還是裝個靠譜的殺軟清理下。