知名社工庫網站Leakedsource自己也被黑

責編:mhshi |2016-10-12 14:38:21我敢肯定大家一定聽說過Leakedsource吧?如果沒有的話,我建議大家搜索一下這個網站,你一定可以找到關于該網站的很多信息。簡而言之,它就是一個Web服務器,我們可以通過服務器提供的API接口來搜索數據庫內容。該網站所能提供的數據量非常的驚人,他們聲稱自己有兩百萬個數據庫,并擁有超過22.9億條數據記錄,而且數據量仍在不斷增加,但誰知道這是不是真的呢?他們也許真的有這么多數據庫,但事實的真相還是要靠我們自己去發現,于是便有了下面這個故事…

2016年10月11日,該網站更新的最近20個收錄的泄密網站及泄密數據量(加粗部分為千萬級別以上泄密)

Evony.com (Main) – 33,407,472 users

Zynga.com (Community) – 4,932,930 users

PakWheels.com – 674,775 users

GameVN.com – 1,373,412 users

Devil-Group.com – 29,689 users

RPG.net – 132,430 users

FeverClan.com – 58,259 users

PngClub.com – 198,993 users

ATBForum.com – 154,806 users

AarinFantasy.com – 434,851 users

FijiLive.com – 143,026 users

ExileMod.com – 71,223 users

ComicBook.com – 52,734 users

Trillian.im – 78,887 users

QIP.ru – 33,383,392 users

Rambler.ru – 98,167,935 users

Btc-E.com – 568,355 users

BitcoinTalk.org – 499,593 users

Last.fm – 43,570,999 users

Dropbox.com – 68,680,737 users

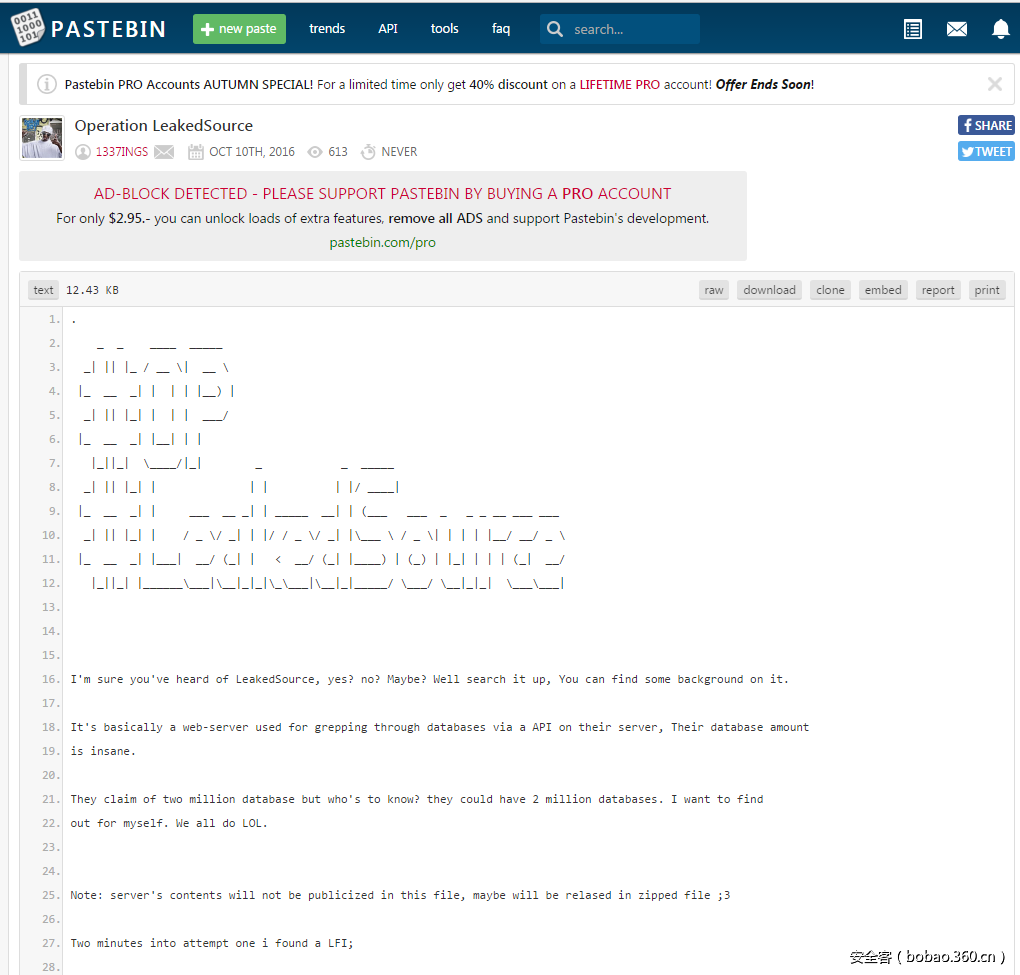

最初,一位名叫“Chris Poole”(@ codingplanets)的用戶在pastebin上發表了一份帖子(http://pastebin.com/vZ043Q4u),并在帖子中聲稱自己成功入侵了Leakedsource.com的兩臺網絡服務器。他不僅在其網絡系統中發現了該網站用于記錄用戶搜索信息的日志,而且還發現該網站的支付系統中存在安全問題。除此之外,他還獲取到了該網站用于存儲用戶資料的數據庫內容。

這張pastebin的帖子發布于當地時間2016年10月10日,標題為《Operation leakedsource》。攻擊者在這張帖子中詳細講述了自己如何一步一步入侵Leakedsource.com的網絡系統,并獲取到數據庫存儲數據的過程。除此之外,攻擊者還曬出了他們所發現的部分數據,并且還在整個敘述過程中加入了一些評論和注解。

根據攻擊者的描述,此次數據泄漏事件貌似是從一次簡單的NMAP掃描開始的,攻擊者掃描到了某個開放端口之后便使用了包含大量密碼的密碼字典來對服務器的SSH密碼進行暴力破解。等待了好幾個小時之后,暴力破解終于完成了,而爆破結果使得Chris可以輕易地獲取到該網站服務器的訪問權限。接下來,Chris便開始搜索服務器中存儲的MySQL數據庫憑證。最終他成功找到了這些數據,并且還發現了一個包含三十多萬條會員信息的數據庫。毫無疑問,Chris當然會把這些信息全部下載下來。

Chris在帖子中說到:“沒錯,我的確在該網站服務器中發現了一個包含有三十多萬條用戶信息的數據庫,其中包含有用戶的電子郵箱地址、密碼、用戶名、最后登錄日期、以及會員等級等數據。”

攻擊者聲稱,當他成功入侵了該網站的第一個服務器時,他曾嘗試使用“CD”命令來列出服務器主機databases目錄下的數據內容,但是當時服務器卻崩潰了。當然了,對于保存有大量文件的系統而言,這種情況是十分常見的。除此之外,在他使用WinSCP來導出數據庫時,花了十二個小時的時間卻只導出了大約9%的數據庫數據。由此看來,該網站的數據量確實非常的大。除此之外,攻擊者還發現Leakedsource.com一直都在記錄用戶所有的搜索行為,這就非常的尷尬了。

攻擊者在帖子中表示:“他們會將用戶的搜索信息記錄在網站日志中,其中包括用戶的搜索細節、搜索時間、用戶名、密碼、鹽值、以及哈希。”

攻擊者的這一發現使得整個事件變得更加有意思了,曾經使用過這個系統的用戶可能會對此表示憤怒。但是攻擊者也表示,他們已經使用“rm –rf’d”來將該目錄徹底刪除了。整整三百多萬條搜索記錄被刪除了,想必Leakedsource.com真的是要哭了吧?如果你這樣想的話就說明你真是太天真了!就在幾分鐘之后,Chris就發現該網站的服務器會將日志記錄發送給一臺google服務器。于是乎,Chris便使用之前所獲取到的憑證來對這一服務器進行了檢測,結果很明顯,他成功地登錄了這臺google服務器。

整個檢測過程中,數據庫的數據正在一點一點地下載下來。而此時Chris打算對該網站的API系統進行一次掃描,他僅僅使用了一個簡單的grep命令便得到了一個非常重要的發現:該網站不僅缺乏安全保護機制,而且就連他們的支付系統都存在非常嚴重的安全問題。都涉及到金錢了,Leakedsource還不認真對待,真的是夠了!

在對第二臺服務器所連接的google服務器進行了分析之后,Chris發現有三個stresser站點正在同時使用這臺服務器。

http://networkstresser.com

https://exitus.to/

https://webstresser.co/

結語

我們可以在帖子的結尾部分看到一份聲明,Chris在這份聲明中解釋了他為何要進行此次入侵。他在帖子中寫到:“我為什么要這樣做?其實也沒有非常復雜的原因,我只是做了一件大家都想做的事情,每個人都想知道這個網站所提供的服務到底合不合法。這個網站到底是不是美國聯邦調查局用來逮捕黑客的呢?就此看來,陰謀論者的這一看法也就顯得十分愚蠢了。話雖如此,但是我曾經也見到過美國聯邦調查局使用其他更加奇怪的方法來抓捕黑客,所以這也并不會讓我感到驚訝。”

除此之外,Chris還在Twitter上發表了一份聲明,并表示他將會在近期將泄漏數據公布出來。

這則消息被曝光之后,想必有很多人都會坐在電腦面前等著Chris將泄漏數據公布出來吧?除了在pastebin上發帖,Chris還單獨制作了一個名為“leakedsource.cf”的網站(http://leakedsource.cf/),并在該網站中提供了與pastebin帖子相同的內容。