CIA Vault7泄露文檔:多平臺入侵植入和管理控制工具HIVE

責編:mhshi |2017-04-20 11:24:32最近,NSA和CIA的網絡武器都被捅婁子了,4月14日,就在ShadowBroker公布第二批NSA網絡大殺器的同一天,維基解密繼續(xù)公布了Vault7系列名為HIVE(蜂巢)的CIA網絡工具相關文檔。文檔共6份,包括了HIVE的開發(fā)使用和配置工作文檔等,最早版本記錄可追溯到2015年10月。

HIVE是CIA計算機網絡行動小組(COG)在執(zhí)行遠程目標任務時使用的一個協(xié)助平臺,由CIA嵌入式研發(fā)部門(EDB)開發(fā),可以提供針對Windows、Solaris、MikroTik(路由器OS)、Linux和AVTech網絡視頻監(jiān)控等系統(tǒng)的定制植入程序,并能實現多種平臺植入任務的后臺控制工作,協(xié)助CIA從植入惡意軟件的目標機器中以HTTPS協(xié)議和數據加密方式執(zhí)行命令和竊取數據。其自身具備的HTTPS協(xié)議接口為網絡入侵行為增添了隱蔽掩護性。

曾有一些殺軟公司和安全專家通過網絡入侵行為,偵測到了一些國家級別的網絡攻擊活動使用了類似HIVE的攻擊架構,但之前卻一直無法準確溯源。而就在最近,賽門鐵克研究人員通過對vault7文檔的調查后發(fā)現,CIA可能就是操控運行黑客組織Longhorn的幕后黑手,Longhorn曾對至少16個國家的40個目標系統(tǒng)發(fā)起過攻擊。賽門鐵克報告中對Longhorn的網絡攻擊架構是這樣描述的:

在網絡入侵活動中,對遠程控制C&C端來說,Longhorn會單獨為每個目標分配一個特定的IP和域名組合。有些奇怪的是,為了隱匿身份和行為,這些域名看似是由攻擊者自己注冊的,但這些IP地址都指向正規(guī)VPS和網站托管商。這些入侵活動中涉及的惡意軟件,在與遠端C&C服務器之間的交流通信卻是HTTPS方式,而且使用了自定義的底層加密協(xié)議來進行偽裝。

此次HIVE工具相關文檔的曝光更為之前殺軟公司和安全專家的分析提供了佐證。

HIVE工作原理

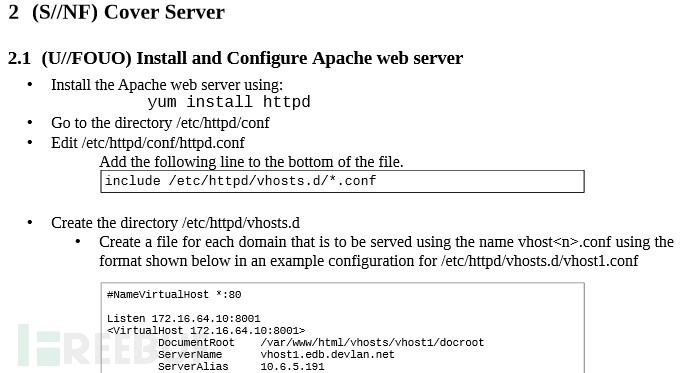

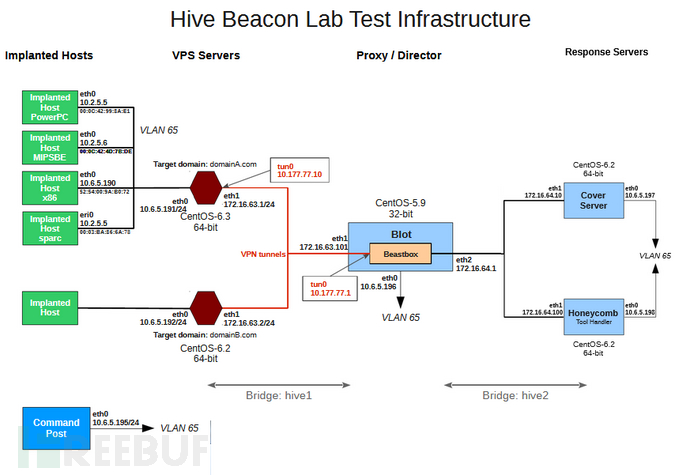

HIVE的攻擊原理為在TCP/UDP協(xié)議通信中,執(zhí)行XOR和其它加密算法,通過軍工商諾斯·格魯曼(Northrop Grumman)研發(fā)的代理架構BLOT和一個名為Switchblade的中間架構,在入侵目標與CIA遠程控制端進行隱蔽通信和管理控制。其中,所有的C&C通信又通過BLOT架構配置的Apache服務器和域名中轉腳本進行回連控制,而且為了增強隱蔽性,所有HIVE使用的IP地址都可以在VPS系統(tǒng)內完成重定向動作。

BLOT架構描述

每一個被植入惡意軟件的入侵目標,在與C&C端進行反彈連接時,在VPS系統(tǒng)內由其自身攜帶的反彈信息被指定適配域名和重定向更改,之后,這些域名流量信息又會到達BLOT的代理通道。由于在VPS系統(tǒng)內經過重定向更改,端口等信標信息都會被重新更改之后發(fā)送給BLOT架構,如之前通過80端口連接某域名,那么重定向更改發(fā)送給BLOT時,可能就是8001端口。BLOT架構看似就像一個流量中轉處理器,當它接收到有效且重要信標后,就會發(fā)送給Honeycomb進行后端處理,并且,所有流量最終都會鏡像發(fā)送至隱蔽的Apache服務器(Cover server)。

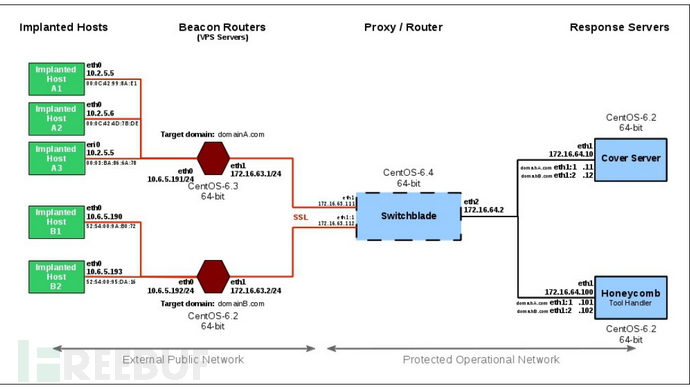

Switchblade架構描述

Switchblade是一個能與其它代理服務進行交流通信的認證代理,它使用自簽名證書,還能與Nginx和Linux服務器的流量數據進行交互處理,在入侵目標和C&C端服務器(Cover server)之間增加隱蔽性。

HIVE工具相關文檔下載:https://pan.baidu.com/s/1eRRWkzK,提取碼:qw1t