亞信安全火力全開獵捕“壞兔子”,全殲詳解

責編:mhshi |2017-10-25 10:38:5410月24日,歐洲遭遇新一輪勒索病毒攻擊,俄羅斯、烏克蘭、土耳其、德國等國均受到影響,目前已經(jīng)開始向美國擴散。該勒索病毒被命名為“Bad Rabbit”(中文譯名:壞兔子),亞信安全將其檢測為Ransom_BADRABBIT.SM和Ransom_BADRABBIT.SMA。

該勒索軟件將受害電腦的文件加密,讓電腦無法使用,從而要求支付贖金。“壞兔子”勒索軟件要求支付0.05比特幣(合275美元)。經(jīng)過研究人員深入分析,雖然 “壞兔子” 擁有部分與Petya勒索病毒相同的代碼,但是最新的這波攻擊不大可能造成Petya那種程度的全球性破壞。由于“壞兔子” 勒索病毒通過共享和弱密碼在內(nèi)網(wǎng)擴散,因此對企業(yè)危害較大。

亞信安全技術(shù)詳解:“壞兔子”勒索病毒攻擊

“壞兔子”勒索病毒通過水坑攻擊傳播,攻擊者先在特定網(wǎng)站上注入包含URL的腳本文件,誘騙用戶下載虛假的Flash安裝程序“install_flash_player.exe”。嵌入的URL最終解析為:hxxp://1dnscontrol.com/flash_install,目前為止該鏈接已經(jīng)不可訪問。

【注入腳本代碼】

一旦虛假的安裝包被點擊,其會生成加密文件infpub.dat和解密文件dispci.exe。“壞兔子”通過三步驟來完成其勒索流程,其對應(yīng)的三個文件名均來源于美劇《權(quán)利的游戲》。

- rhaegal.job — 負責執(zhí)行解密文件。

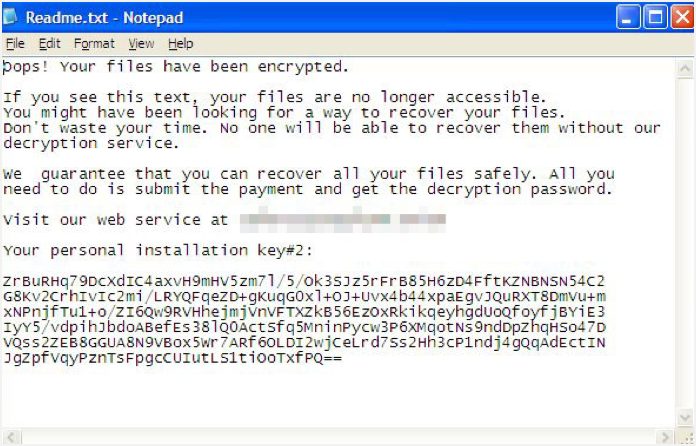

- drogon.job — 負責關(guān)閉受害者電腦。然后勒索軟件加密系統(tǒng)中的文件,顯示如下勒索信息。

【勒索信息】

- viserion_23.job — 負責重啟受害者電腦,重啟后屏幕被鎖定,顯示如下信息:

【重啟后屏幕顯示的信息】

“壞兔子”可以在內(nèi)網(wǎng)中擴散傳播,其使用Windows ManagementInstrumentation(WMI)和服務(wù)控制遠程協(xié)議,在網(wǎng)絡(luò)中生成并執(zhí)行自身拷貝文件。在使用服務(wù)控制遠程協(xié)議時,“Bad Rabbit”采用字典攻擊方法獲取登陸憑證。

經(jīng)過深入分析,我們還發(fā)現(xiàn)“壞兔子”使用開源工具Mimikatz獲取憑證,其也會使用合法磁盤加密工具DiskCryptor加密受害者系統(tǒng)。

亞信安全教你如何防御

1、暫時關(guān)閉內(nèi)網(wǎng)中打開共享的機器;

2、關(guān)閉WMI服務(wù);

3、更換復雜密碼;

4、亞信安全最新病毒碼版13.740.60已經(jīng)包含此病毒檢測(掃描引擎版本9.850及以上),該版本病毒碼已經(jīng)發(fā)布,請用戶及時升級病毒碼版本;

5、亞信安全客戶開啟OfficeScan 11的行為監(jiān)控功能(AEGIS),可有效阻攔勒索病毒對用戶文件的加密;

6、亞信安全DDAN沙盒產(chǎn)品已經(jīng)包含此病毒的檢測,檢測名:VAN_FILE_INFECTOR.UMXX。

早期的分析說明,該病毒利用了與Petya勒索病毒相似的組件進行傳播,由于黑客在Petya勒索病毒及其變種中,使用了與WannaCry相同的攻擊方式,都是利用MS17-010(”永恒之藍”)漏洞傳播;有些更是通過帶有DOC文檔的垃圾郵件附件進行傳播,通過Office CVE-2017-0199漏洞來觸發(fā)攻擊。因此,亞信安全建議用戶采取如下防護措施:

- 及時更新系統(tǒng)補丁程序,或者部署虛擬補丁;

- 啟用防火墻以及入侵檢測和預防系統(tǒng);

- 主動監(jiān)控和驗證進出網(wǎng)絡(luò)的流量;

- 主動預防勒索軟件可能的入侵途徑,如郵件,網(wǎng)站;

- 使用數(shù)據(jù)分類和網(wǎng)絡(luò)分段來減少數(shù)據(jù)暴露和損壞;

- 禁用SMB端口;

- 打全補丁程序,特別是ms17-010補丁程序。

針對Petya勒索病毒解決方案

亞信安全病毒碼版本(13.500.60),云病毒碼版本(13.500.71)已經(jīng)包含此病毒檢測,2017年6月28日已經(jīng)發(fā)布,請用戶及時升級病毒碼版本。

針對”永恒之藍”漏洞解決方案

亞信安全DeepSecurity和TDA 已經(jīng)于5月2號發(fā)布規(guī)則能夠抵御該勒索病毒在內(nèi)網(wǎng)的傳播:

- TDA:2383:cve-2017-0144-RemoteCode Executeion-SMB(Request)

- Deep Security:1008306- Microsoft Windows SMB Remote Code Execution Vulnerability (MS17-010)

- 亞信安全DeepEdge在4月26日已發(fā)布了針對微軟遠程代碼執(zhí)行漏洞 CVE-2017-0144的4條IPS規(guī)則

(規(guī)則名稱:微軟MS17 010 SMB遠程代碼執(zhí)行1-4,規(guī)則號:1133635,1133636,1133637,1133638)

針對Office CVE-2017-0199漏洞解決方案

亞信安全DeepSecurity 和TDA 已經(jīng)于4月13日發(fā)布規(guī)則,攔截該漏洞:

- 1008285- Microsoft Word Remote Code Execution Vulnerability (CVE-2017-0199)

- 1008295 – RestrictMicrosoft Word RTF File With Embedded OLE2link Objec

- 1008297- IdentifiedSuspicious RTF File With Obfuscated Powershell Execution (CVE-2017-0199)

- TDA ?Rule 18 : DNS response of a queried malwareCommand and Control domain

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧