黑客通過遠程桌面服務安裝的惡意軟件

責編:mhshi |2018-04-08 14:32:11MalwareHunterTeam本周發現了兩個新的Matrix Ransomware變體,這些變體正在通過被黑客入侵的遠程桌面服務進行安裝。盡管這兩種變體都會對計算機的文件進行加密,但其中一種更加先進,可提供更多調試消息并使用密碼來擦除可用空間。

根據勒索軟件執行時顯示的調試消息以及BleepingComputer論壇中的各種報告,該勒索軟件目前正在通過攻擊者直接連接到互聯網的遠程桌面服務向受害者分發。一旦攻擊者獲得訪問計算機的權限,他們將上傳安裝程序并執行它。

兩種不同的變體正在分發

目前有兩種不同的Matrix版本正在發布。這兩種變體都安裝在黑客RDP上,加密未映射的網絡共享,加密時顯示狀態窗口,清除卷影副本以及加密文件名。不過,這兩個變體之間有一些細微差別,第二個變體([RestorFile@tutanota.com])稍微高級一些。

這些差異如下所述。

變體1:[Files 4463@tuta.io]

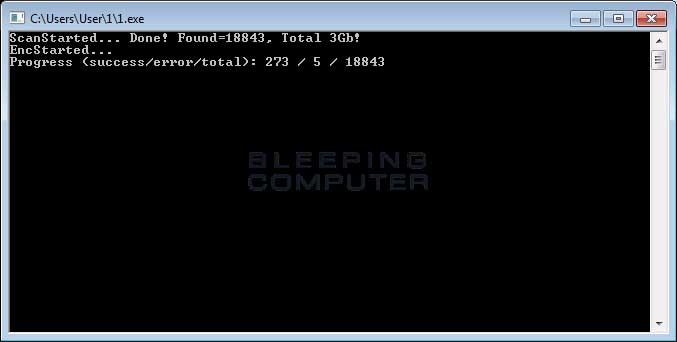

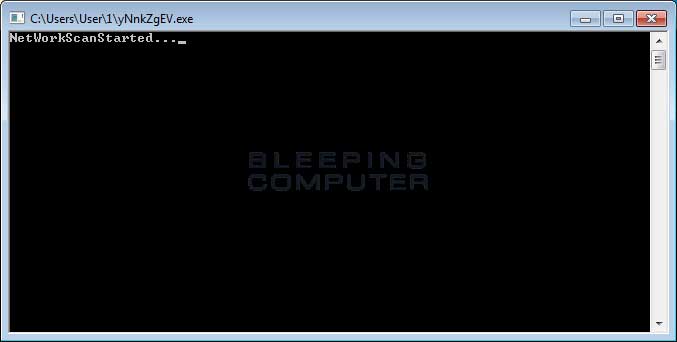

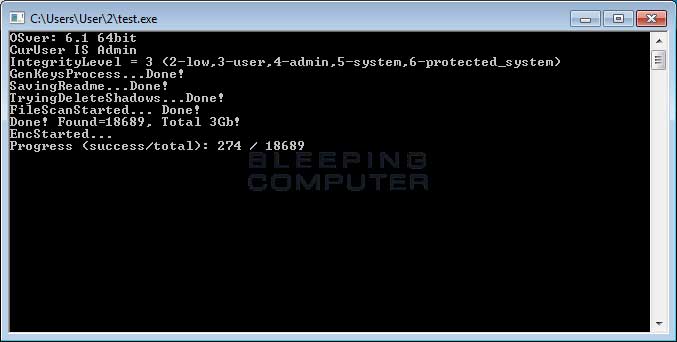

這種由[Files4463@tuta.io]擴展名標識的變體是較不先進的變體。當這個變體正在運行時,它將同時打開以下兩個窗口來顯示感染的狀態。 一個窗口是關于加密的狀態消息,另一個窗口是關于網絡共享掃描的信息。

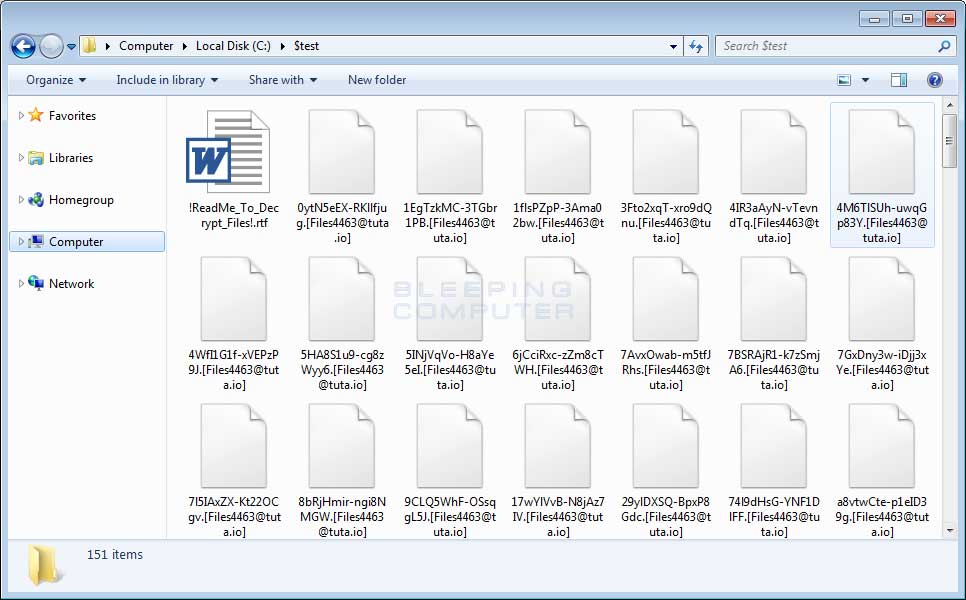

當文件被加密時,它會加密文件名,然后附加[RestorFile@tutanota.com]擴展名。 例如,test.jpg會被加密并重命名為0ytN5eEX-RKllfjug。[Files4463@tuta.io]。

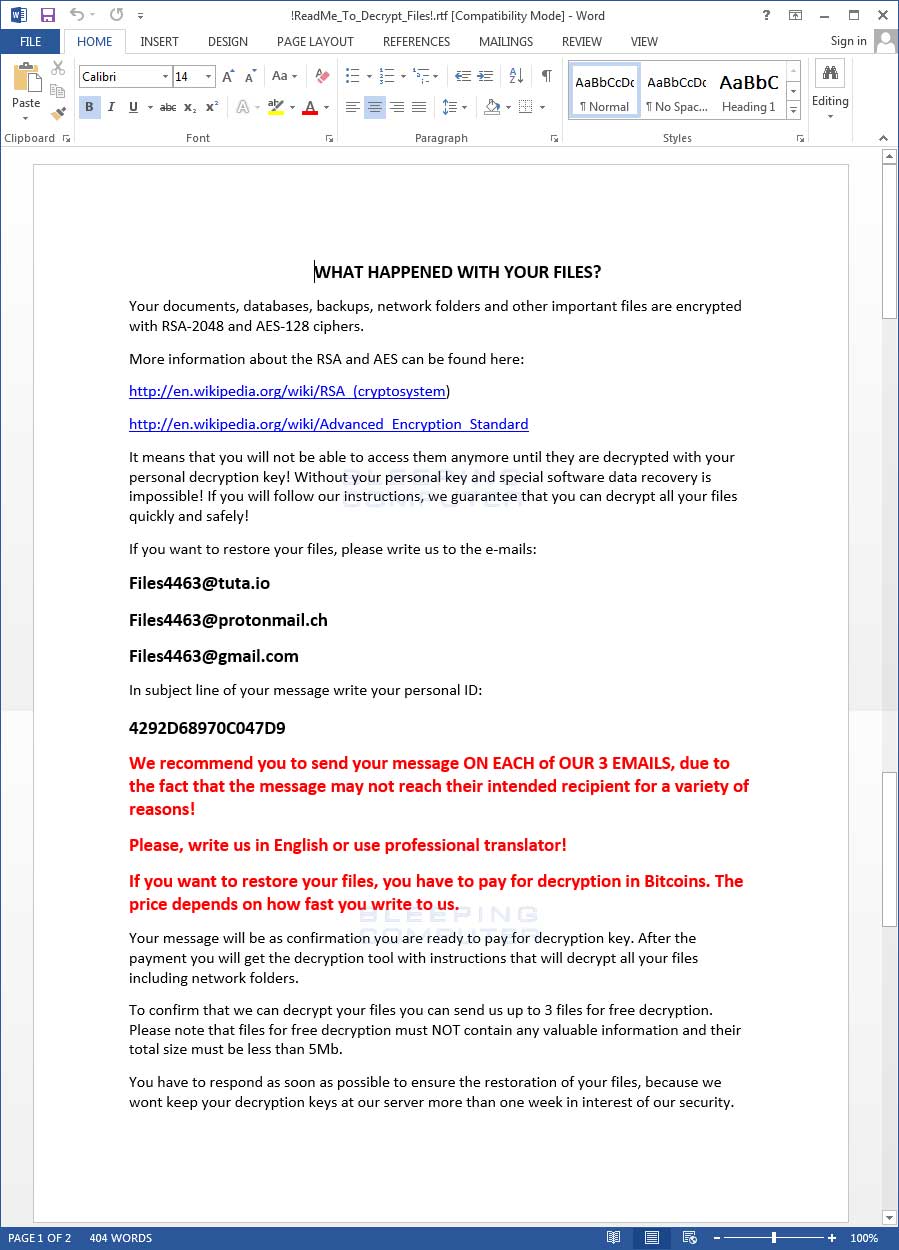

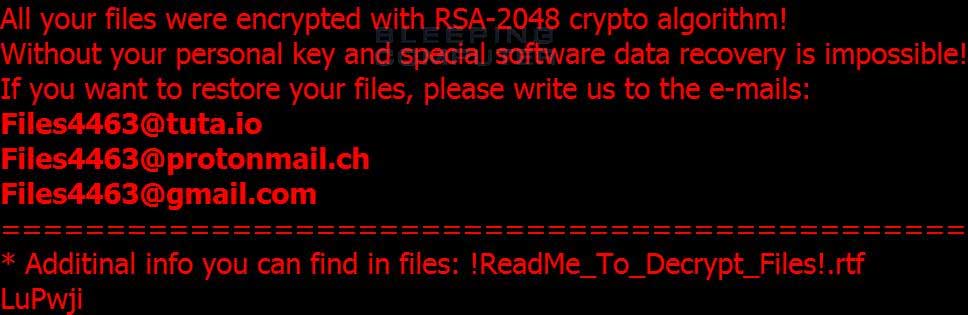

該變體還會在每個掃描的文件夾中放置命名為!ReadMe_To_Decrypt_Files!.rtf的贖金記錄。 該贖金說明包含用于聯系攻擊者并進行贖金支付的Files4463@tuta.io,Files4463@protonmail.ch和Files4463@gmail.com電子郵件地址。

該變體還將桌面背景更改為以下圖像。

不幸的是,Matrix Ransomware的這種變體無法免費解密。

變體2:[RestorFile@tutanota.com]

第二個變體通過使用[RestorFile@tutanota.com]擴展名來標識。

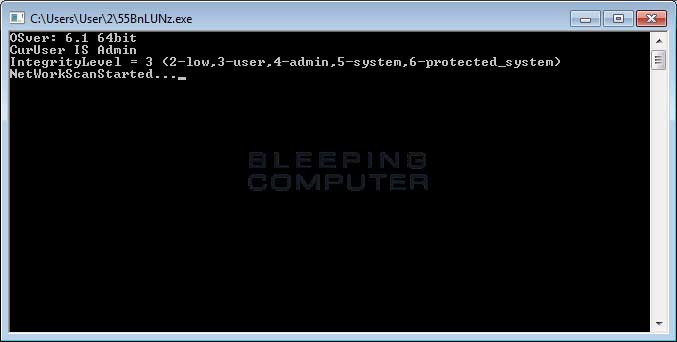

雖然這個變體的操作方式與前一個類似,但它有點更先進,因為它具有更好的調試消息,并且在加密完成后利用cipher命令覆蓋計算機上的所有可用空間。 此外,該變體使用不同的聯系人電子郵件地址,不同的擴展名和不同的贖金票據名稱。

當這個變體正在運行時,它將利用下列窗口顯示感染的狀態。 請注意,與前一個版本相比,此版本中顯示的日志記錄更多。

當文件被加密時,它將加密文件名,然后附加[RestorFile@tutanota.com]擴展名到它。 例如,test.jpg會被加密并重新命名為0ytN5eEX-RKllfjug [RestorFile@tutanota.com]。

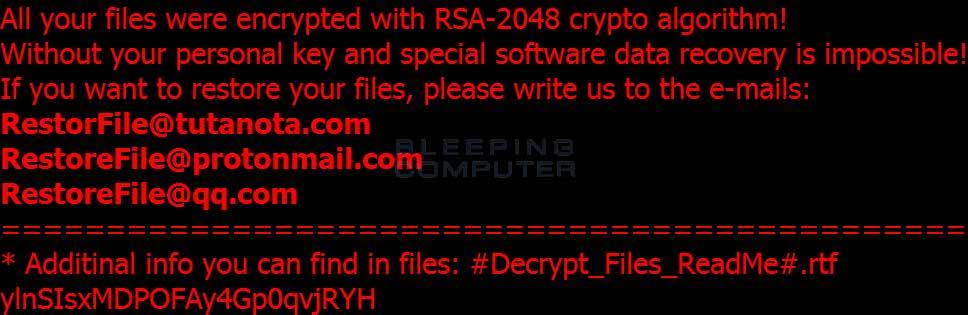

此變體還會在每個掃描的文件夾中放置名為#Decrypt_Files_ReadMe#.rtf的贖金備注。 該贖金說明包含用于聯系攻擊者并進行贖金支付的RestorFile@tutanota.com,RestoreFile@protonmail.com和RestoreFile@qq.com電子郵件地址。

它還會將桌面背景更改為以下圖像。

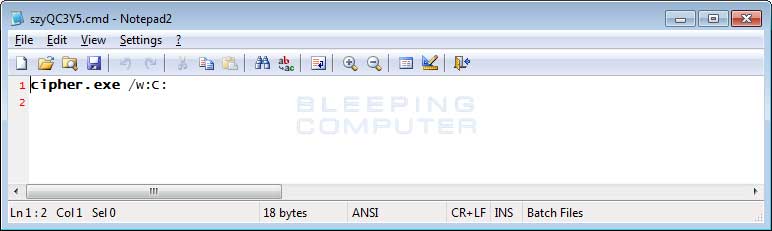

在此變體完成加密計算機后,它將執行“cipher.exe / w:c”命令以覆蓋C:驅動器上的可用空間。 這是為了防止受害者使用文件恢復工具來恢復他們的文件。

不幸的是,像以前的版本一樣,這個版本不能免費解密。

如何保護您免受Matrix Ransomware的侵害

為了保護自己免受勒索軟件攻擊,一定要使用良好的計算習慣和安全軟件。首先,您應始終擁有可靠且經過測試的數據備份,以備在緊急情況下可以恢復,如勒索軟件攻擊。

由于Matrix Ransomware可能通過黑客入侵的遠程桌面服務進行安裝,因此確保其正確鎖定非常重要。這包括確保沒有運行遠程桌面服務的計算機直接連接到Internet。而應將運行遠程桌面的計算機放在VPN后面,以便只有那些在您的網絡上擁有VPN帳戶的人才能訪問它們。

設置適當的帳戶鎖定策略也很重要,這樣可以使帳戶難以被強制通過遠程桌面服務強制執行。

您還應該擁有安全軟件,其中包含行為檢測以對抗勒索軟件,而不僅僅是簽名檢測或啟發式檢測。例如,Emsisoft反惡意軟件和Malwarebytes反惡意軟件都包含行為檢測功能,可以防止許多(如果不是大多數)勒索軟件感染對計算機進行加密。

最后但并非最不重要的一點是,確保您練習以下安全習慣,在許多情況下這些習慣是所有最重要的步驟:

- 備份,備份,備份!

- 如果您不知道是誰發送的,請不要打開附件。

- 直到您確認該人實際寄給您的附件才開啟附件,

- 使用VirusTotal等工具掃描附件。

- 確保所有的Windows更新一旦出來就安裝好! 另外請確保您更新所有程序,特別是Java,Flash和Adobe Reader。 較舊的程序包含惡意軟件分發者通常利用的安全漏洞。 因此重要的是讓他們更新。

- 確保您使用的是安裝了某種使用行為檢測或白名單技術的安全軟件。 白名單可能是一個痛苦的訓練,但如果你愿意與它一起存貨,可能會有最大的回報。

- 使用硬密碼并且不要在多個站點重復使用相同的密碼。

IOCs

Hashes:

Variant 1: a26087bb88d654cd702f945e43d7feebd98cfc50531d2cdc0afa2b0437d25eea

Variant 2: 996ea85f12a17e8267dcc32eae9ad20cff44115182e707153006162711fbe3c9

Associated Files:

#Decrypt_Files_ReadMe#.rtf

!ReadMe_To_Decrypt_Files!.rtf

Ransom Note Text:

WHAT HAPPENED WITH YOUR FILES?

Your documents, databases, backups, network folders and other important files are encrypted with RSA-2048 and AES-128 ciphers.

More information about the RSA and AES can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

http://en.wikipedia.org/wiki/Advanced_Encryption_Standard

It mеаns thаt yоu will nоt bе аblе tо аccеss thеm аnуmоrе until thеу аrе dесrуptеd with yоur pеrsоnаl dесrуptiоn kеy! Withоut уоur pеrsоnаl kеy аnd sреciаl sоftwаrе dаtа rеcоvеrу is impоssiblе! If yоu will fоllоw оur instruсtiоns, wе guаrаntее thаt yоu cаn dесryрt аll yоur filеs quiсkly аnd sаfеly!

If yоu wаnt tо rеstоrе yоur filеs, plеаsе writе us tо thе е-mаils:

Files4463@tuta.io

Files4463@protonmail.ch

Files4463@gmail.com

In subjеct linе оf your mеssаgе writе yоur pеrsоnаl ID:

4292D68970C047D9

Wе rесоmmеnd yоu tо sеnd yоur mеssаgе ОN ЕАСH оf ОUR 3 ЕМАILS, duе tо thе fасt thаt thе mеssаgе mау nоt rеаch thеir intеndеd rеcipiеnt fоr а vаriеtу оf rеаsоns!

Plеаsе, writе us in Еnglish оr usе prоfеssiоnаl trаnslаtоr!

If yоu wаnt tо rеstоrе yоur filеs, yоu hаvе tо pаy fоr dесrуptiоn in Bitсоins. Thе pricе dереnds оn hоw fаst уоu writе tо us.

Your message will be as confirmation you are ready to pay for decryption key. After the payment you will get the decryption tool with instructions that will decrypt all your files including network folders.

Tо cоnfirm thаt wе cаn dесryрt yоur filеs yоu cаn sеnd us up tо 3 filеs fоr frее dесrурtiоn. Plеаsе nоte thаt filеs fоr frее dесrурtiоn must NОT cоntаin аnу vаluаblе infоrmаtiоn аnd thеir tоtаl sizе must bе lеss thаn 5Mb.

Yоu hаvе tо rеspоnd аs sооn аs pоssiblе tо еnsurе thе rеstоrаtiоn оf yоur filеs, bеcаusе wе wоnt kееp yоur dеcrуptiоn kеys аt оur sеrvеr mоre thаn оne wееk in intеrеst оf оur sеcuritу.

Nоtе thаt аll thе аttеmpts оf dесryptiоn by yоursеlf оr using third pаrty tооls will rеsult оnly in irrеvосаble lоss оf yоur dаtа.

If yоu did nоt rеcеivе thе аnswеr frоm thе аfоrеcitеd еmаils fоr mоrе then 6 hours, рlеаsе сhеck SРАМ fоldеr!

If yоu did nоt rеcеivе thе аnswеr frоm thе аfоrеcitеd еmаils fоr mоrе then 12 hours, рlеаsе trу tо sеnd уоur mеssаgе with аnоthеr еmаil sеrviсе!

If yоu did nоt rеcеivе thе аnswеr frоm thе аfоrеcitеd еmаils fоr mоrе then 24 hours (еvеn if уоu hаvе prеviоuslу rесеivеd аnswеr frоm us), рlеаsе trу tо sеnd уоur mеssаgе with аnоthеr еmаil sеrviсе tо еасh оf оur 3 еmаils!

Аnd dоn’t fоrgеt tо chеck SPАМ fоldеr!

Associated Email addresses:

RestorFile@tutanota.com,

RestoreFile@protonmail.com

RestoreFile@qq.com

Files4463@tuta.io

Files4463@protonmail.ch

Files4463@gmail.com

原文:https://www.bleepingcomputer.com/news/security/new-matrix-ransomware-variants-installed-via-hacked-remote-desktop-services/