iOS 信任劫持攻擊導致 iPhone 易受遠程入侵

責編:gltian |2018-04-19 13:58:14賽門鐵克公司的研究人員在?iPhone?用戶將設備和?Mac?工作站以及筆記本電腦匹配的過程中發現了一個漏洞。攻擊者可利用這個缺陷(即?Trustjacking,信任劫持)在用戶不知情的情況下控制設備。

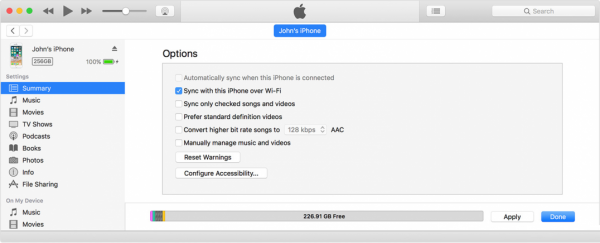

從技術角度而言,這個信任劫持安全問題存在于?iTunes?包含的?“iTunes WiFi?同步”功能中。

如果用戶在?iTunes?設置部分啟用了這個選項,那么當?Mac?筆記本電腦/工作站所有人將新的?iPhone?同步到計算機時,這個功能能讓用戶隨時通過本地?WiFi?網絡而非網線連接至新的?iPhone。

這個功能為用戶提供了極大的便利,而且可讓計算機所有人輕易地通過?iTunes app?及其?API?從手機上檢索或發送數據。

但是賽門鐵克公司的研究人員表示這個缺陷存在于功能的設計中,該功能能讓計算機所有人通過本地?WiFi?網絡訪問已匹配的?iPhone,甚至在?iPhone?設備斷網的情況下也不例外。

攻擊者可通過本地?WiFi?控制?iPhone

賽門鐵克公司研究和現代操作系統安全主管?Roy Iarchy?在?RSA 2018?安全大會上發表了研究成果,表示攻擊者可濫用這個?iTunes WiFi?同步功能控制設備,而不會留給設備所有人任何可見指標。

Iarchy?表示一旦?iTunes WiFi?同步功能被啟用且受害者已被誘騙匹配惡意設備,那么攻擊者就能使用這個?iTunes API?通過不間斷地截取屏幕的方式記錄用戶的手機屏幕并將截屏發送給?iTune app。

另外,攻擊者還能在無需和?iPhone?所有人交互的情況下安裝或刪除?app,甚至觸發遠程備份將其發送回自己的計算機并嗅探受害者數據。

社工技術并非必須

顯然,此類攻擊在不使用社工技術的情況下無法實施,因為?iPhone?所有人仍然需要點擊出現在?iPhone?上的彈出消息并同意匹配攻擊者的設備。

如果你認為這能夠將攻擊面限制于這樣一種場景:用戶匆忙地同意了匹配陌生人的筆記本電腦以便給手機充電,那么你可能錯了。真實的信任劫持攻擊完全是另外一回事。Iarchy?表示感染?Mac?筆記本電腦/工作站的惡意軟件能夠通過自動化腳本啟用?“iTunes WiFi?同步”功能,隨后檢索數據或者感染連接至同樣?WiFi?網絡的已匹配?iPhone。

此外,攻擊者甚至能夠在全網行動,而非通過本地?WiFi?網絡,前提是?Mac?計算機和已匹配的?iPhone?位于同樣的?VPN?網絡上。

賽門鐵克表示補丁不完整

賽門鐵克表示已將問題告知蘋果公司,但后者提出的解決方案并不完整。

蘋果實現的解決方案是要求?iPhone?用戶在匹配計算機時輸入手機密碼。這種修復方案阻止了陌生人快速抓到用戶手機并將其匹配至他們筆記本電腦上的可能性。

但是,賽門鐵克表示這種針對?iOS?的更新并未解決?iTunes WiFi?同步功能在用戶從匹配計算機中斷網后甚至還能檢索數據的情況,因為攻擊者仍然能夠使用?iTunes?靜默連接至仍在?WiFi?范圍內的手機。

Iarchy?在一篇博客文章中指出,“雖然我們贊同蘋果公司已經采取的緩解措施,但我們需要強調的一點是,它并未全面解決信任劫持問題。一旦用戶選擇信任已被攻陷的計算機,那么余下的利用也同樣起作用。

他還補充道,“遺憾的是,我們無法列出所有受信任的計算機并選擇性地刪除訪問權限。用戶能實施的最佳保護方案是在設置-通用-重置-重置位置和隱私選項下清除受信任的計算機清單,然后需要在下次將自己的?iOS?設備連接至之前和設備聯網的計算機時重新授權。”