黑客突破物理隔離的8種方法

責編:gltian |2018-05-23 09:47:121. USB自動運行和固件攻擊

最簡單粗暴的攻擊同時也是最長壽的物理隔離克星——有現實世界最轟動的案例為證。但凡有丁點兒機會將受感染的U盤插入物理隔離主機,攻擊者就能做一堆壞事,只有想不到,沒有做不到。震網就是其中一例,充分展現了USB自動運行攻擊的巨大破壞力。如今很多人都知道,美國情報機構有能力使用震網病毒通過USB搞癱伊朗物理隔離的核反應堆。USB端口只要啟用,留給黑客的機會就是無窮的。COTTONMOUTH是NSA開發出來的U盤攻擊,但在2014年泄露到了公網。該攻擊具備軟件駐留特性,并能通過射頻(RF)信號橋接物理隔離的主機。

此后,將USB作為攻擊渠道的隱蔽攻擊不斷改進。比如說,4年前,研究人員在黑帽大會上演示了惡意修改被黑U盤固件以感染電腦的方法;該方法無需任何硬件修改,系統級取證檢測也檢測不出。

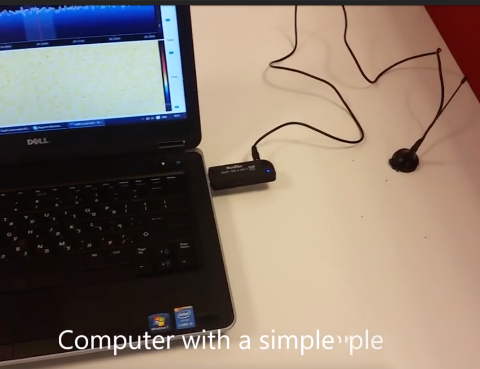

2. U盤用作射頻發射器

2016年,本古里安大學研究人員利用U盤突破物理隔離的技術再次升級。他們展示的USBee惡意軟件可將普通正常U盤用作射頻(RF)發射器,在物理隔離的主機和攻擊者的接收器間傳遞數據,進而加載漏洞利用程序和其他工具,以及從目標主機滲漏數據。接收器與目標主機之間的距離最長可達9英寸,如果架上天線,二者之間的距離還能更延長些。攻擊者必須找機會將初始惡意軟件植入目標主機,且該物理隔離的目標主機還要使用U盤,USBee才可以起效。

3. CPU電磁信號

佐治亞理工學院的研究人員已經花了5年多的時間研究如何利用CPU泄露的電磁信號建立隱秘信道突破物理隔離。2013年,他們演示了該電磁信道用于拾取同一房間內物理隔離主機擊鍵信息的方法。最近,他們一直在評估通過CPU指令處理所產生的電磁信號到底能滲漏多少信息,并提供衡量邊信道能力的方法,以便軟硬件設計者能有個標準來評估未來應對此類攻擊的反制措施的有效性。

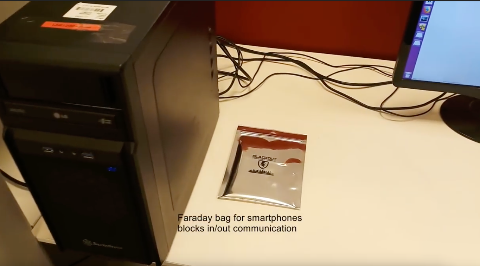

4. 突破法拉第籠的電磁信道

安全人員對電磁信道威脅的響應可能是將高度敏感的物理隔離系統置入法拉第籠中。但法拉第籠的電磁屏蔽并非總是有效。本古里安大學最近的研究表明,法拉第籠也擋不住目標主機和移動設備接收電磁傳輸信號。不過,目標主機得先感染了他們的惡意軟件才行。但是,研究人員調節CPU負載的方式讓他們能夠產生更強的磁漏,突破法拉第籠的防御。

5. LED狀態指示燈

關鍵系統物理隔離,但仍處在遠程IP攝像頭監視之下。這種操作并不少見,對吧?然而,本以為是雙保險的做法,卻可能為攻擊者提供了完美的斷網主機信息滲漏渠道。

去年,數支安全團隊演示了利用LED狀態指示燈從未聯網系統中傳輸信息到IP攝像頭的方法。首先,上面提到過的本古里安大學那支專門研究邊信道的團隊,他們的LED-it-GO研究證明,可通過硬盤LED指示燈向IP攝像頭紅外傳感器滲漏數據。然后,中國科技大學的研究人員更進一步,寫出了能調整鍵盤燈閃爍頻率的軟件,能夠以人眼察覺不到但IP攝像頭能捕獲到的速度閃出數據。兩種攻擊方法都需要黑進監視攝像頭,且目標系統也需要植入惡意軟件。

6. 紅外遙控

今年早些時候,上述中國科技大學的研究團隊將LED監視提升到了全新的高度。他們打造了名為IREXF的隱秘信道,甚至不需要往物理隔離的目標主機中植入惡意軟件就能夠滲漏數據,且滲漏途徑不僅僅是IP攝像頭,很多IoT設備都可以。

代替惡意軟件成為物理隔離主機上滲漏據點的,是經供應鏈攻擊往目標公司帶入的小小硬件模塊——用于標準鍵盤上。該隱秘信道利用如今很多IoT設備都具備的紅外遙控接收器來傳輸數據。

7. 無線電廣播和移動設備

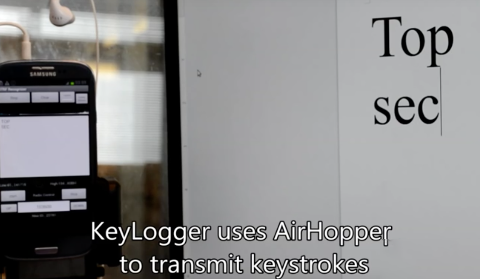

你知道自己每次敲擊鍵盤的時候你的顯卡都在往外發出FM無線電信號嗎?本古里安大學的研究人員利用這一系統怪癖開發出了AirHopper技術。2014年的演示中,他們利用手機中的FM接收器捕獲到了物理隔離主機上用戶每次擊鍵時顯卡散發出的FM無線電信號。最終,該方法演變成了無線鍵盤記錄器,能夠盜取隔離系統上錄入信息的那種。

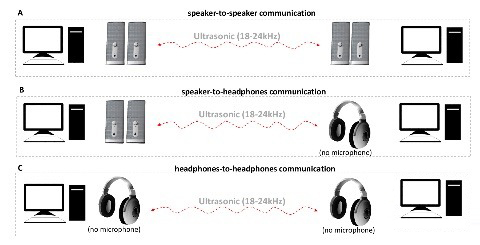

8. 超聲波通信

本古里安大學邊信道研究團隊非常勤勉,今年春天又設計出了新的物理隔離突破方法,名為MOSQUITO,利用超聲波在多臺物理隔離主機間創建通信信道。即便主機未接入標準麥克風或者禁用了麥克風,攻擊者都能將揚聲器和耳機變身為麥克風使用。這些音頻設備可用于通信,有效建立雙工傳輸模式。

最早拿出隱秘聲學網絡概念驗證的是德國一家研究所的研究人員,但他們的概念驗證中,麥克風和揚聲器兩者均要用到。