亞信安全發布2018上半年網絡安全威脅大盤點

責編:gltian |2018-07-04 17:24:22在與網安威脅的不斷對抗中,一晃半年過去了。在這半年間,網安威脅不斷演進,已呈現出新的發展趨勢。通過對上半年的數據分析,亞信安全發現勒索病毒、挖礦病毒以及APT攻擊已成為黑客主流的三大攻擊方式。

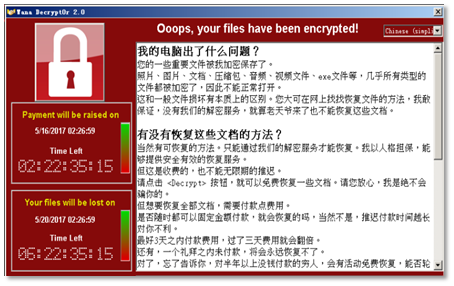

主流攻擊1:勒索病毒

勒索病毒通過騷擾、恐嚇甚至采用綁架用戶文件等方式,使用戶數據資產或計算資源無法正常使用,并以此為條件向用戶勒索錢財。這類用戶數據資產包括文檔、郵件、數據庫、源代碼、圖片、壓縮文件等多種文件。贖金形式包括真實貨幣、比特幣或其它虛擬貨幣。

近期活躍的勒索病毒

GlobeImposter勒索病毒

2017年5月,? Globelmposter家族首次出現;2018年3月,GlobeImposter勒索病毒變種在我國傳播。該勒索病毒依靠垃圾郵件進行傳播,在郵件正文會告知受害者繳納贖金的方式,一般索要1到10比特幣不等,文件加密后擴展名會該更為.crypted!、..doc和.TRUE等。

“Zenis”勒索病毒

該勒索病毒在2018年3月被安全專家截獲,與其他勒索病毒不同,可對設備中超過200種格式的文件進行加密,對非系統盤符下的所有格式文件也可進行加。,為防止系統還原,會刪除系統中的備份文件。還可通過黑客入侵的遠程桌面服務進行安裝。

趨勢判斷

- 短期內不會消失;

- 數量不會大幅增加;

- 感染方式多樣化;

- 加密方法復雜化。

常見類型

- 加密型勒索病毒 – GlobeImposter勒索病毒

- 鎖屏式勒索病毒– FAKELOCK勒索病毒

- 磁盤勒索病毒– PETYA勒索病毒

- 數據庫勒索病毒– Oracle數據庫勒索病毒

- Linux磁盤勒索 – KILLDISK勒索病毒

- 其他– PABGEE勒索病毒

主要傳播方式

主要感染對象

如何防范

- 請注意備份重要文檔。備份的最佳做法是采取3-2-1規則,即至少做三個副本,用兩種不同格式保存,并將副本放在異地存儲。

- 訪問控制:限制訪問關鍵業務數據。

- 補丁管理:盡可能降低漏洞攻擊風險。

- 避免支付數據: 支付只會鼓勵黑客進行下一步攻擊。

- 向員工普及網絡釣魚知識: 增強意識、提供最佳實踐、進行模擬演練。

- 改進安全措施: 行為監控及其他附加技術。

主流攻擊2:挖礦病毒

挖礦,是獲取加密貨幣的勘探方式的昵稱,因為工作原理與開采礦物十分相似。此外,進行挖礦工作的加密貨幣勘探者也被稱為礦工。為了節省挖礦成本,黑客將挖礦程序制成惡意軟件,在網絡上感染他人的計算機,替自己挖礦。

近期活躍的挖礦病毒

Weblogic挖礦病毒

攻擊利用了WEBLogic WSAT(全稱:Web Services Atomic Transactions)組件RCE漏洞,攻擊者預先收集Windows和Linux平臺的WebLogic目標主機信息,利用CVE-2017-3506/CVE-2017-10271漏洞對目標主機植入挖礦程序,該攻擊行為會造成主機CPU資源耗盡,主機性能變差等。

GhostMiner無文件挖礦病毒

使用無文件技術隱藏惡意程序,有效逃逸安全廠商檢測,利用PowerShell框架將挖礦程序直接解壓到內存,直接從內存中啟動挖礦組,結束目標設備上運行的任何其它惡意挖礦進程。

趨勢判斷

- 挖礦病毒不斷使用新技術,持續與殺軟進行對抗;

- 挖礦病毒感染平臺多元化。

挖礦病毒特征

- CPU占用率高,通常高達70%以上;

- 系統性能下降;

- 系統出現卡頓、運行緩慢;

- 風扇轉速增快,電腦發熱增加。

如何防范

- 打全系統補丁程序,降低漏洞攻擊帶來的風險;

- 設置高強度密碼,降低弱口令攻擊帶來的風險 ;

- 提高員工安全意識,降低因人為因素帶來的風險 ;

- 改進安全措施: 行為監控及其他附加技術。

針對無文件挖礦病毒

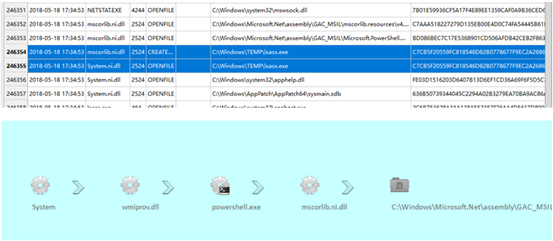

一、安裝DeepTrace工具,在監控期間暫時關閉DSA的防病毒功能,還原用戶環境。

DeepTrace下載地址:http://support.asiainfo-sec.com/Anti-Virus/Clean-Tool/Tools/DeepTrace2.0/

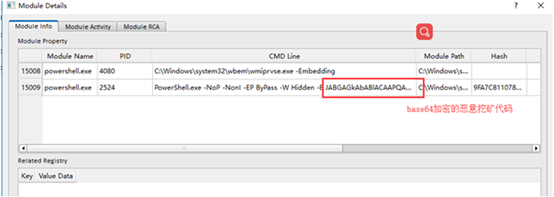

二、通過分析DeepTrace日志,我們發現生成并且打開病毒文件的是macorlib.ni.dll和system.ni.dll文件,繼續往上看運行過程,這兩個文件和powershell.exe進程有關系。

三、查看powershell.exe進程,看到的確有惡意的命令行運行,使用base64解密之后,該代碼是挖礦相關的程序,生成windows\temp\lsass.eXe文件,并使用系統進程啟加載啟動該文件運行,導致CPU占用在75%。

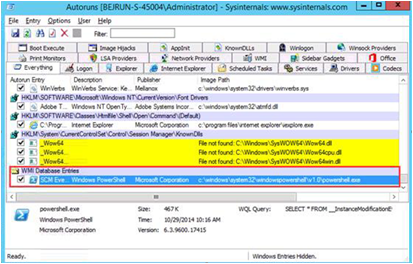

四、Powershell挖礦一般會結合WMI,使用autoruns工具查看WMI相關啟動和計劃任務項,刪除powershell.exe進程,即可解決問題。

(注意事項:無文件挖礦病毒解決方案是以具體病毒樣本為例進行說明,如果樣本發生變化,病毒文件名可能會發生改變。)

主流攻擊3:APT攻擊

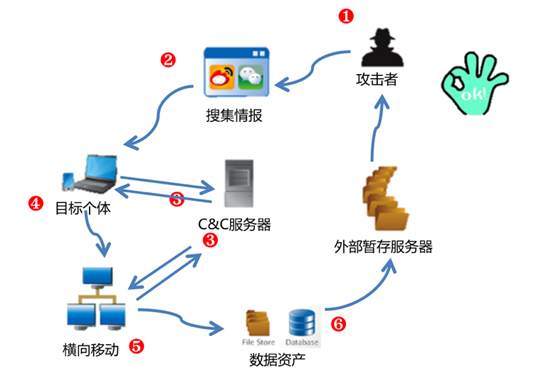

APT(Advanced Persistent Threat)是指高級持續性威脅。利用先進的攻擊手段對特定目標進行長期持續性網絡攻擊的攻擊形式,APT攻擊的原理相對于其他攻擊形式更為高級和先進,其高級性主要體現在APT在發動攻擊之前需要對攻擊對象的業務流程和目標系統進行精確的收集。在此收集的過程中,此攻擊會主動挖掘被攻擊對象受信系統和應用程序的漏洞,利用這些漏洞組建攻擊者所需的網絡,并利用0day漏洞進行攻擊。此類攻擊通常由一個高度組織化的、專業化的黑客組織發起,常用的攻擊方式有魚叉釣魚、水坑攻擊等。

近期活躍的APT組織

海蓮花APT組織

海蓮花APT組織(又名APT 32,APT-C-00,SeaLotus和Cobalt Kitty)是一個高度組織化的、專業化的境外黑客組織,該APT組織主要針對人權組織,媒體,研究機構和海事建筑公司等進行高級持續性攻擊。亞信安全多年來一直持續追蹤海蓮花組織,4月,我們發現該組織使用最新的MacOS后門程序,對裝有Perl程序的Mac系統進行攻擊,亞信安全截獲了該后門程序,并將其命名為OSX_OCEANLOTUS.D。

DarkhotelAPT組織

2018年3月,APT組織 DarkHotel 竟將中國和朝鮮的電信公司的高管作為目標。Darkhotel組織的間諜活動最早是在2014年11月發現。安全專家們發現DarkHotel組織選擇出國旅行的企業高管為目標,持續了至少四年。根據專家分析,DarkHotel進行這些活動背后的目的可能是從這些住在豪華酒店的高管身上竊取敏感數據,令人擔憂的是,該黑客組織的成員現在仍然活躍。

APT攻擊步驟

- 情報收集

- 單點突破

- 命令與控制 (C&C 通信)

- 橫向移動

- 資產/資料發掘

- 資料竊取

?

如何防范

- 阻止:評估潛在漏洞,為終端、服務器及應用提供主動防護

- 偵測:檢測攻擊者所使用的,傳統防御無法識別的惡意對象、通訊及行為等威脅

- 分析:分析攻擊及攻擊者的風險及本質,評估威脅的影響及范圍

- 響應:通過實時發布特征碼及安全更新提供快速威脅響應的能力

##

關于亞信安全

亞信安全是中國網絡安全產業領跑者, 于2000年發力安全業務,2015年通過收購全球最大的獨立安全軟件提供商-趨勢科技中國, 實現推動中國自主可控戰略實施,助力打造清朗網絡空間,共筑國家網絡強國夢。亞信安全在云安全、APT/網絡威脅治理、移動安全、態勢感知、大數據安全、身份安全、服務器安全等領域擁有多項全球領先技術,在核心技術領域持續領跑。目前在全國設有7個分支機構,3個技術服務中心和病毒監控實驗室,2個獨立研發中心,并與國家計算機防病毒應急中心共建網絡安全實驗室,擁有超過2,000人的專業技術服務團隊。欲了解更多,請訪問: http://www.asiainfo-sec.com

更多媒體垂詢,敬請聯絡:

| 亞信安全 | 謀信傳媒 |

| 劉婷婷 | 雷遠方 |

| 電話:010- 58256889 | 電話:010-67588241 |

| 電子郵件: liutt5@aisainfo-sec.com | 電子郵件:leiyuanfang@ctocio.com |