惡意軟件Anubis再次通過官方應用商店進行傳播

責編:gltian |2018-07-13 11:20:03IBM X-Force移動惡意軟件研究人員觀察到一些開發者正積極地將Android惡意軟件下載器上傳到Google Play商店中。

自從發生了持續針對Google Play廣告的系列攻擊后,我們的研究團隊一直在監控官方應用商店中的銀行惡意軟件活動。該團隊最近報告稱,商店中的下載app被當作了感染程序的第一步,該程序會獲取名為Marcher(又名Marcher ExoBot)和BankBot Anubis移動銀行木馬,在自己的設備上安裝這個app的用戶隨后就會被感染。網絡犯罪分子利用這些銀行木馬通過竊取銀行應用程序、電子錢包和支付卡的登錄憑證來促進金融詐騙。

從6月開始,我們的團隊發現了許多新的惡意軟件下載app的樣本,這些樣本利用BankBot Anubis(又名Go_P00t)來進行感染,而此次的攻擊活動中至少包含了10種偽裝成各種應用程序的惡意下載app,這些app全都可以獲取在Android設備環境中運行的移動銀行木馬。雖然下載app的數量可能看起來不大,但每個應用程序都可以從犯罪分子的C&C服務器中獲取1,000多個惡意樣本。

在應用程序商店中找到與BankBot Anubis惡意軟件相關的新下載程序可能表明:

- 一個給定的惡意軟件分銷商/網絡犯罪組織已經從使用Marcher轉移到分發BankBot Anubis

- 或者在Google Play上傳播惡意軟件的威脅者正在將他們的“專業知識”以服務的方式提供,為使用移動木馬促進金融詐騙的不同網絡犯罪組織傳播惡意軟件下載器——又稱“downloader-as-a-service(下載即服務)”。

此類網絡犯罪服務在詐騙和惡意軟件黑市中很常見。它們被證明有滲透進Google Play中的能力,并將惡意下載器植入到那些外觀看起來還不錯的程序中,這些服務可能還會使下載器的C&C服務器保持足夠長的時間,以進行持續性地感染入侵,這表明了網絡犯罪團體帶有深思熟慮的安全性操作和專業技術。

移動惡意軟件下載器時代

隨著應用程序商店運營商將安全性分層以防范惡意開發者,但黑帽應用程序傳播者仍找到了繞過它們的方法。為了規避不斷進步發展的應用商店防御,移動惡意軟件傳播者開始依賴于PC端上的惡意軟件領域的策略:并不需要將實際的惡意軟件上傳到商店,而是在傳播鏈的早期階段就對其進行抽樣檢測,然后上傳一個與實際惡意軟件相比可能看起來相當安全的下載器。

通常,下載器應用程序更有可能在安全檢查和重復掃描中存活,并且一旦它安裝到了用戶的設備上,它就可以獲取預期中的惡意軟件應用程序。正如中國將軍孫子在“ 戰爭的藝術 ”中所寫的那樣,“最大的勝利就是不需要戰斗的勝利”。

下載器樣本活動情況

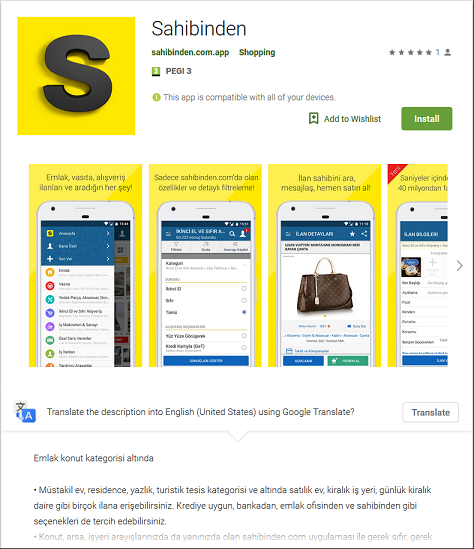

根據X-Force研究人員的說法,在當前的活動中,下載器app面向土耳其語的用戶,它們的類型和視覺風格各不相同——從在線購物到金融服務甚至是汽車應用——旨在讓用戶看起來覺得它們更加合法且有趣。

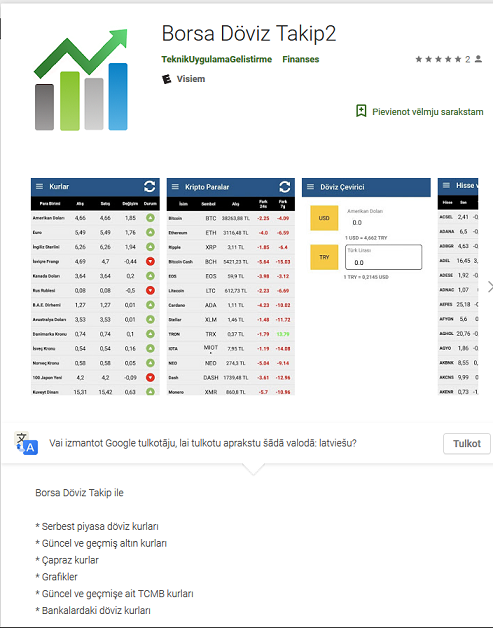

圖1:Google Play中發現的惡意軟件下載器app示例。

各種不同的應用程序和風格表明,此次攻擊活動的發起者需要投入大量資源,這表明這是一場大型的網絡犯罪服務,而不是單一組織可以發起的網絡犯罪。

下載器本身相當隱蔽,而且VirusTotal錯過了其中一個樣本,那個樣本并沒有被反病毒引擎檢測到。

圖2:惡意下載器檢測率為0

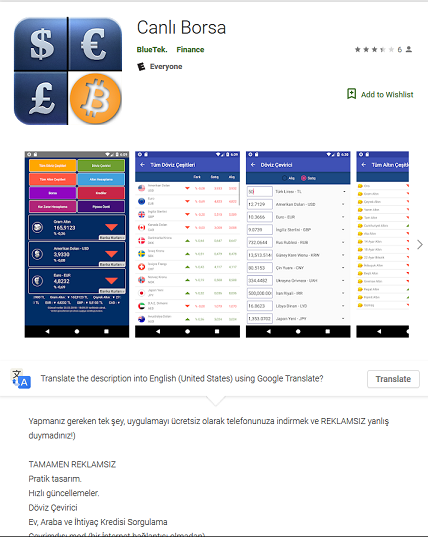

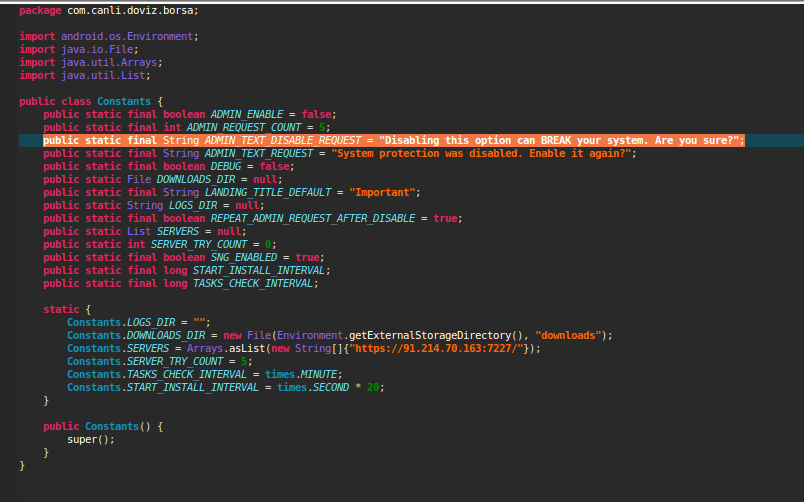

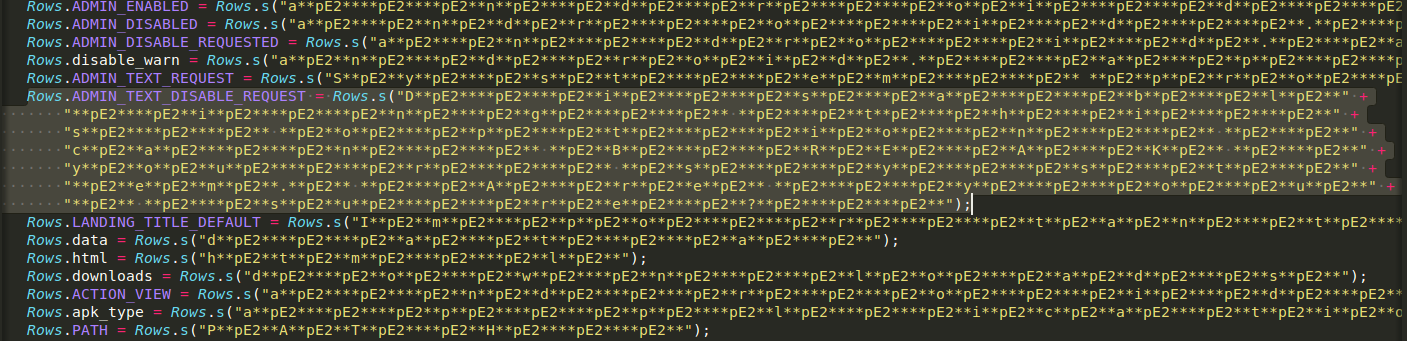

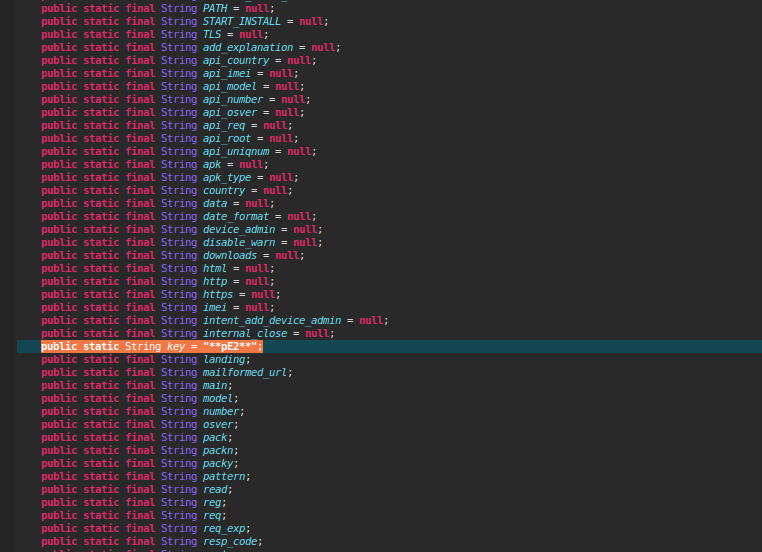

在此次活動中,檢測到的惡意下載器程序X-Force與ThreatFabric在2018年1月報告的三個應用程序具有相同的代碼庫,以下代碼片段顯示了它們之間的相似性:

圖3:ThreatFabric在2018年1月報告的下載器樣本的代碼

圖4:X-Force于2018年6月發現的下載器樣本的代碼

下圖中相似性更為顯著,通過從字符串中刪除所有鍵實例( pE2 ),我們從January樣本中生成了相同的字符串:

圖5:代碼庫非常相似,表明可能是由同一個開發者開發的兩個應用程序

目前已發現了10個下載器,此次活動似乎正在不斷擴大其規模。

隨著時間的推移,我們還發現了代碼的更新。隨著下載版本之間的時間流逝,開發者添加了一個簡單的混淆并擴展了下載器功能,其代碼也略有改動,以繞過Google Play的安全控件的檢測。

根據X-Force的分析,這些變化表明下載器app正在被持續維護——這也是表明它是向網絡犯罪分子或特定群體提供的,專注于欺騙土耳其移動銀行用戶的商品的另一個跡象。

Anubis Masquerades偽裝成了Google Protect

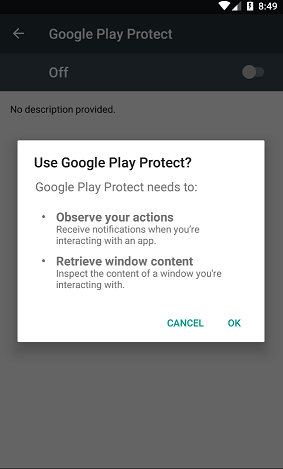

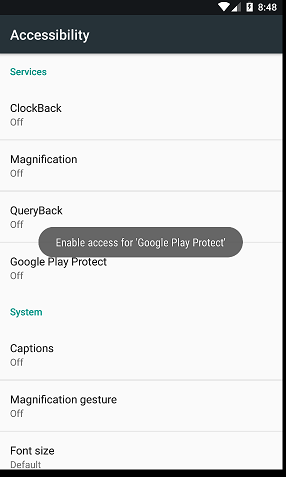

成功安裝惡意下載器app后,該app會從其中一個C&C服務器中提取BankBot Anubis。然后,BankBot Anubis惡意軟件偽裝成名為“Google Protect”的應用,并提示用戶授予其可訪問權限。

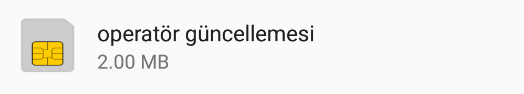

圖6:應用程序的土耳其語名稱

圖7:要求訪問keylog用戶憑據的惡意軟件

為什么要求可訪問性?BankBot Anubis使用Android的輔助功能服務來執行鍵盤記錄,以便在被感染用戶訪問目標移動銀行應用程序時獲取他的身份憑證信息,在大多數Android銀行木馬中,當用戶訪問目標應用時,惡意軟件會啟動一個虛假的覆蓋屏幕,然后,用戶就將帳戶憑據輸入到偽覆蓋中了,這就是惡意軟件竊取數據的通用做法。而BankBot Anubis簡化了這一過程。

通過鍵盤記錄用戶的登錄信息,攻擊者可以從任何應用程序竊取憑據,同時避免了為每個目標創建自定義疊加層的需要。此惡意軟件還能夠捕獲用戶屏幕的截圖,因為鍵盤筆劃可見,所以它可能會用于竊取憑據,這些功能是PC端銀行惡意軟件的主要做法,而現在在Android惡意軟件中也開始不斷發展。

此次特定攻擊活動中的下載器app被設計來針對土耳其用戶。使用修改僵尸網絡和配置,BankBot Anubis也可以用來針對以下國家/地區的用戶:

- Australia

- Austria

- Azerbaijan

- Belarus

- Brazil

- Canada

- China

- Czech Republic

- France

- Georgia

- Germany

- Hong Kong

- India

- Ireland

- Israel

- Japan

- Kazakhstan

- Luxembourg

- Morocco

- Netherlands

- New Zealand

- Oman

- Poland

- Russia

- Scotland

- Slovakia

- Spain

- Taiwan

- Turkey

- U.K.

- U.S.

雖然在撰寫本文時,Google Play商店中有10個下載器app,但此次攻擊活動相當龐大。X-Force通過下載次數以及找到的payload的數量和種類來估算Google Play上的此次攻擊活動的大小。在一個案例中,研究人員從一個C&C服務器中獲取了1,000多個BankBot Anubis的新樣本。每個樣本都有不同的MD5簽名,在針對VirusTotal進行測試時,任何防病毒引擎的記錄中都很少有這些簽名。

官方應用商店:欺詐者的圣杯

在最大化此次攻擊的感染效果方面,移動惡意軟件分發者把官方應用商店當作他們的圣杯,將惡意應用程序放入官方商店可以接觸更多的潛在受害者、廉價的分發渠道和用戶信任。此外,已經進入官方商店的惡意軟件應用程序更有可能在安全控制的范圍內比在被劫持的站點或流氓服務器上托管更長時間。IBM X-Force將惡意應用程序報告給了官方商店,以便在更多用戶受到影響之前將其刪除。

惡意應用程序是一個商店運營商和開發人員都很難限制的點,而且這也是一個反復出現的問題:2017年,X-Force移動研究人員曾多次發表了金融惡意軟件滲透進Google Play商店的報告,其中BankBot Android惡意軟件家族一直處于領先地位,這一趨勢可能還會繼續升級。

X-Force研究人員懷疑,傳播移動特洛伊木馬的網絡犯罪服務已將其作為惡意軟件活動渠道掌握,并可能將其貨幣化,雖然此類網絡犯罪服務在PC端的惡意軟件傳播中頗受歡迎,但其在移動惡意軟件領域的崛起是用戶或組織應該意識到的一個不斷升級的風險因素。

想了解保護設備免受移動惡意軟件攻擊的更多相關信息,請閱讀我們的移動惡意軟件緩解技巧。