點擊詐騙的罪魁禍首:技術剖析Zero Access木馬

責編:admin |2015-04-22 10:31:44Zero Access木馬可以在kernelinfo.com進行下載。

在所有的分析中,第一步是隔離受影響的系統。在這之后,便是對整個系統進行惡意軟件掃描。初看一眼,沒有什么有價值的東西,進一步分析后在%TEMP%目錄下發現受感染的文件。同時在%SYSTEM%目錄下也發現了一個可疑文件,該文件是一個擁有ACL權限保護的配置文件。

提取文件并在沙盒中運行,確認網絡指針。最終結果表明該文件屬于Zero Access的一個組件。

這個文件的名稱為fvshis.sav,文件內容進行了加密。

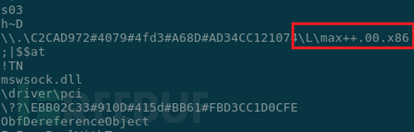

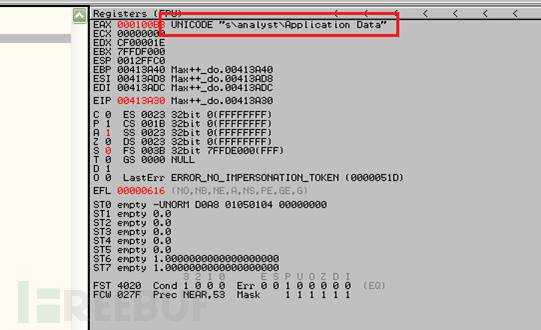

從內存中提取可執行文件中的字符串以及發現的幾個構件,證實這是一個32位版本的Max++ dropper病毒組件。

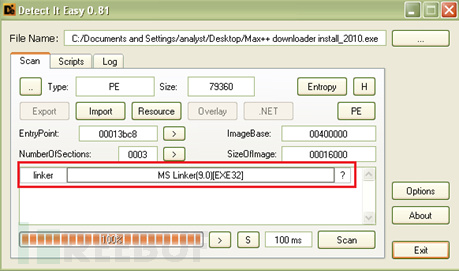

接下來分析木馬的dropper組件,咋眼一看這程序竟然沒有殼?

然而,在使用一個復雜的自定義脫殼工具還是發現了它的保護殼。同時發現可執行文件還有一個復雜的反匯編機制,這使得我們的分析變得更加有挑戰咯。

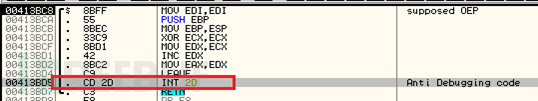

INT 2標志著當程序意識到程序正在被調試,允許系統中斷。也就是說這個程序可以檢測到自己是否在被調試,如果正在被調試它會結束自己。它的打包機制也使得這個木馬變得非常復雜。

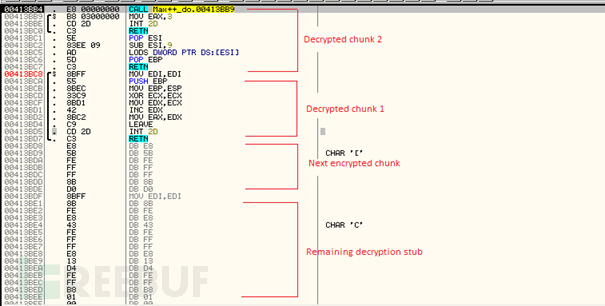

我們發現dropper組件使用了一個復雜的封裝機制,拆包是在塊中進行且每一個塊中都有一行反調試代碼。

dropper組件會一直使用這種方法進行解壓直到整個文件解壓完成。如果分析者使用調試程序強行進入這個周期,這個可執行文件將會導致調試程序崩潰。經過我們的不懈努力,這個樣品文件被解開。

樣本文件試圖訪問計算機中的幾個目錄:

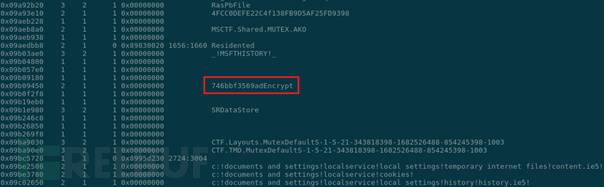

從在代碼中使用INT2指令,我們意識到樣品文件可能是一個循環Zero rootkit,即它在內核模式中運行。對樣品文件內存分析完成之后,發現它在內存中創建了一個互斥鎖。惡意軟件使用這種互斥,以確保系統不會再感染相同的樣本:

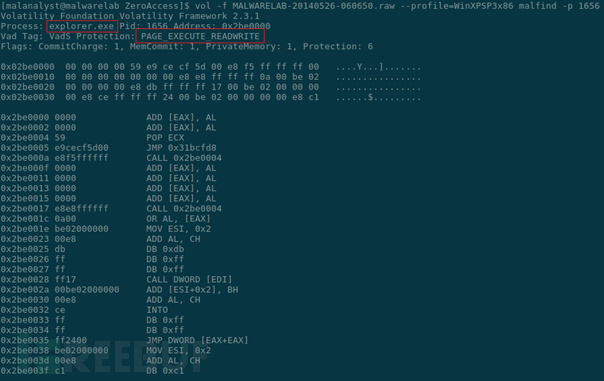

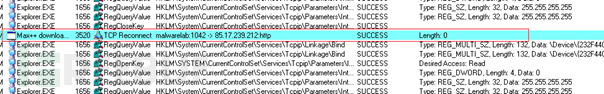

木馬將自己注入到一個合法的進程(explorer.exe),并使用這個進程加載自己:

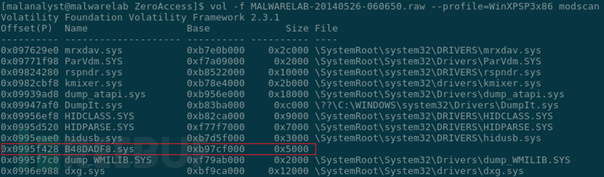

其后,發現樣本本身作為一個內核模塊隱藏在系統:

在內存中木馬偽裝為一個設備驅動程序的,該設備名為B48DADF8.sys ,我們對其進行進一步分析:

經過初步分析,隔離受感染的系統后可疑流量源頭總算是找到了,以下為更詳細的分析:

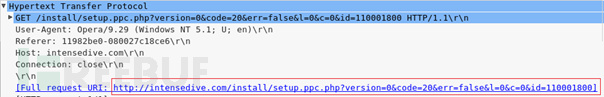

HTTP請求到一個特定的域:

dropper組件顯然在嘗試連接上面截圖中的地址,下載其他類型的病毒。

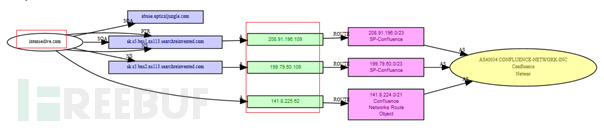

我們對這個域名進行了如下分析:

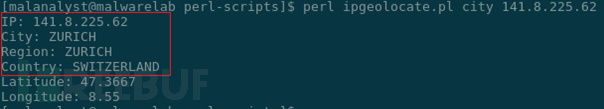

解析IP地址后發現該IP地址位于瑞士蘇黎世,瑞士法律對于隱私保護十分到位,這使得瑞士被許多人稱贊,同樣的犯罪分子也十分熱衷瑞士!

進一步對其域名分析顯示此域名有解析有3個IP地址,其中包括了上圖給出的那個。所有的IP地址都位于隱私保護極強的地區

我們發現這3個惡意IP地址被列入黑名單:

141.8.225.62 (瑞士)

199.79.60.109 (開曼群島)

208.91.196.109 (開曼群島)

盡管這個特別的木馬不竊取用戶信息,但我們從詐騙點擊以及比特幣挖掘模塊中獲取大量的流量。

尾聲

請確保你的系統打好最新的補丁,尤其下面的漏洞,因為這木馬利用他們感染你的系統:

CVE-2006-0003

CVE-2008-2992

CVE-2009-0927

CVE-2009-1671

CVE-2009-1672

CVE-2009-4324

CVE-2010-1885

百科:Zero Access Rootkit、木馬

Zero Access Rootkit,它也被叫做惡意軟件Smiscar或Max++ rootkit,Crimeware。它在世界范圍內已經影響到數百萬臺計算機,它是造成網絡點擊詐騙方式的罪魁禍首之一。一旦木馬進入用戶系統中,他就 開始下載各種不同類型的病毒。

該木馬主要是通過垃圾郵件以及利用工具進行傳播,同時它也能夠通過P2P分布式文件共享服務進行傳播。這個木馬的獨特之處在于,其連接到一個P2P僵尸網絡鏈之中,這使得拆除整個僵尸網絡難度增高。

Zero Access使用先進的隱身機制,在幾種殺毒軟件下它有能力隱藏自身躲避被查殺的命運,并且它依附于系統文件中所以很難查明。目前還沒有證據表明它會泄漏用戶數據。通常可執行文件會駐留在%TEMP%目錄。

Zero Access一旦進入系統便可執行各種各樣的命令,包括:

1.使用受感染的電腦進行點擊欺詐和比特幣挖掘

2.下載其他類型的病毒對系統進行感染

3.依附在系統中,隱藏自己不被查殺

4.提取受害者信息,包括名稱、主機名、計算機名稱、賬戶名稱等等