從“萬豪泄露事件”看數據安全整個大環境

責編:gltian |2018-12-04 13:34:0511月30日,萬豪國際集團發布聲明稱,公司旗下喜達屋酒店的一個客房預訂數據庫被黑客入侵,在2018年9月10日或之前曾在該酒店預定的最多約5億名客人的信息或被泄露。從萬豪事件披露的公告中我們可以看到,這是一起數據庫安全事件。此事件直接導致萬豪股價當天下跌5.59%。

筆者就此檢索了喜達屋相關的安全事件,發現喜達屋不是第一次出現大規模數據泄露問題。3年前喜達屋已被爆出,因POS惡意軟件入侵,導致旗下54間酒店全部客戶信息泄露。筆者調研酒店業的整體安全情況,發現酒店業整體安全情況普遍不容樂觀,數據泄露事件時有發生。

筆者嘗試從技術角度對此次萬豪泄露事件進行分析,但大量關鍵信息嚴重缺失,其中夾雜大量的個人推測。希望本文能幫助酒店行業提高安全意識。

事件分析

根據萬豪國際集團發布的聲明,細讀后挖掘出時間線如下:

根據萬豪國際的公告,此次攻擊至少從2014年開始。而2015年喜達屋被POS惡意軟件入侵的調查報告中,指出POC惡意軟件入侵也是在2014年開始。所以有理由相信2014年喜達屋遭到了有組織的黑客入侵,入侵規模和范圍都比喜達屋2015年發現的更嚴重。同時此次事件爆發后萬豪國際首席執行官Arne Sorenson表示萬豪目前正在逐漸淘汰喜達屋的系統。這也從側面印證了,或許直到現在喜達屋系統中的后門和木馬也并未被全部發現并清理,為了防止再次發生類似事件,萬豪決定徹底棄用喜達屋整套IT系統。

萬豪是在9月8號發現的未授權訪問數據問題。9月10日就成功阻斷了入侵攻擊。安全專家花了2個多月時間完成對被盜取的加密數據進行溯源工作,并恢復了一部分找到的數據,嘗試給出了可能被盜取數據的范圍。

萬豪國際的公告中明確指出黑客在喜達屋的預訂數據庫中進行了數據的復制和加密工作。2014年黑客很可能已經在數據庫中留有后門。后門可能是一組觸發器和存儲過程構成。黑客的攻擊很可能如下圖所示:

圖中簡單的把喜達屋的IT系統分為了內網和外網兩部分(真實系統遠比這個復雜)。黑客在2014年的攻擊中應該已經入侵到喜達屋的預定系統數據庫。在入侵后在數據庫中植入了后門。這些后門至少包含一個用于重復插入數據的觸發器和一個用于給數據加密的存儲過程。兩者相互配合可以完成黑客在數據庫中復制且加密數據的目的。

圖中綠線是正常用戶的正常操作。正常用戶在訪問喜達屋的訂票系統后,訂票系統經過一系列過程把相關信息生成一條SQL記錄。SQL記錄錄入到預訂系統數據庫的B表中。但由于之前黑客已經在里面部署了,用于復制數據的觸發器C和提供加密功能的存儲過程。于是神不知鬼不覺的B表的數據,就被加密后復制到A表中了。黑客就可以不定期的從A表中讀取B表的敏感數據。

圖中紅線是黑客拿取數據的路線。黑客沿著自己打通的內網外系統去訪問數據庫中的表A。結果這次被萬豪的安全工具發現。萬豪的安全工具很可能是基于訪問ip記錄,發現的此次未授權訪問。

此事件中黑客把敏感數據加密,然后傳出,更說明這是個有組織的黑客團體行為。加密敏感數據,可以有效的延長安全審計系統發現敏感數據被盜取的情況。即便被捕獲異常流量,也給分析溯源帶來巨大難度。其次加密敏感數據也有效的防止自身系統被其他黑客組織攻破,而失去敏感數據。這個黑客團體盡最大努力保證這份數據完全在自己的控制下。

黑客動機分析

酒店業的數據盜取事件一直層出不窮。這和酒店業天生對外接口多且業務復雜,給黑客更多入侵的機會有一定關系。但黑客組織一直盯著酒店業數據的主要原因,不是酒店業易于入侵的IT環境,而是酒店業數據中自帶的巨大經濟效益。根據多年對黑客入侵趨勢的研究,如今的黑客攻擊都是以隱匿自己、快速折現為目地。恰好酒店業有一種數據滿足黑客上述要求。

此次萬豪聲明外泄的數據包含:姓名、郵寄地址、電話號碼、電子郵件地址、護照號碼、SPG俱樂部賬戶信息、出生如期、性別、到達與離開信息、預定日期和通信偏好、支付卡號和支付卡有效期。包含萬豪在內大部分酒店把安全防護重點放在泄露的支付卡號和支付卡有效期這兩組數據上,但實際上除非黑客只希望用這筆數據掙一次錢,否則絕對不會嘗試盜刷信用卡或出售用戶數據。黑客隱藏了4年才被意外發現,說明黑客之前并未大規模販賣盜取的個人信息和信用卡信息。

從2013年開始黑市上的個人信息質量大幅下降。只有一些小型的黑客團伙還在交易個人信息。大型黑客團伙已經放棄通過倒賣個人信息牟利,而是通過對數據的深度挖掘和利用進行牟利。信用卡信息確實在黑市有很大市場,但一旦盜刷,很快會被用戶發現。加上用戶安全意識的提高、以及銀行的各種措施,很可能盜刷失敗,還會暴露自己。

萬豪公布的被盜數據中的SPG俱樂部賬號信息才是黑客盜取的主要目標。酒店為了吸引回頭客一般會給自己的會員提供忠誠度積分。忠誠度積分可以用來進行換住宿、換機票、換購物卡等一系列有價值的商品。忠誠度積分一定會設計成被用戶易于使用。大部分忠誠度積分都是可以從用戶A轉移到用戶B處。

SPG也不例外,SPG的忠誠度積分也可以兌換多種有價值的東西,同時支持積分轉移能力。SPG積分在Dream Market、Olympus and Berlusconi Market等線上黑市都有巨大交易額,在黑市1個SPG積分價格在5美分左右(官網價格35美分)。獲得SPG俱樂部帳號和用戶電話號后,黑客可以很容易的把用戶的SPG積分轉移出來進行出售。大部分用戶搞不清楚自己具體的積分數量。所以只要黑客對著5億用戶每次只轉移有限的積分,就可以穩定持續的利用SPG忠誠度積分賺錢,而不被發現。

解決之道

此次萬豪安全事件,歸根結底可能是2015年喜達屋未完全清理IT系統木馬后門導致。安全不是簡單的邊界和外網安全,內網安全尤其是數據庫安全更加關鍵。

如果使用適當的安全工具對數據庫定期掃描。應該早就能發現黑客在預訂數據庫中殘留的木馬、后門,也就不會發生現在的5億數據泄露事件。

首先萬豪應該部署具有檢測數據庫中異常包、存儲過程、觸發器、各項參數以及后門的數據庫掃描類工具。這些檢測語句可以幫助用戶早發現早鏟除潛在的數據庫木馬和后門。

當然只依賴于數據庫掃描類工具的定期巡檢是遠遠不夠的。掃描類產品能發現的基本屬于已經出現的安全威脅,對未知的安全威脅的探查能力可能不足。想要對未知的安全威脅做防護則需要具備能讀懂SQL語義的數據庫防火墻。如果2014年喜達屋就部署了能讀懂SQL語義的數據庫防火墻相信,就不會被黑客植入木馬或后門。

能讀懂SQL的意思是,基于SQL語法解析,聯系上下文理解存儲過程或包中是否存在惡意行為。數據庫防火墻能識別所有去向數據庫 觸發器、儲過程中的SQL。通過SQL語法分析器,識別是否存在惡意行為。數據庫防火墻在SQL語法分析器后不是單純的就單句SQL進行行為分析。而是對整個SQL語句包根據上下文環境的SQL行為進行分析。當整個SQL語句包中存在命中安全規則的多個必要點時,則可以判斷該語句包存在惡意行為,會主動阻斷該語句包,并向相關人員進行危險告警。

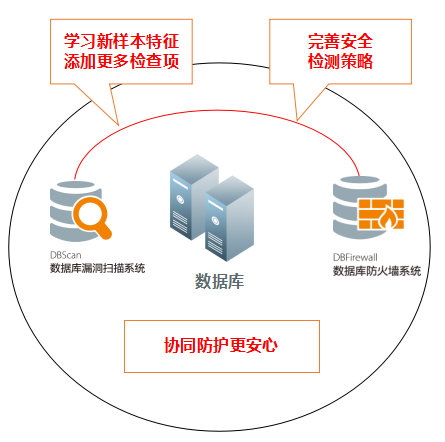

數據庫防火墻、數據庫漏掃,從不同層面和角度防護數據庫被植入木馬或后門。數據庫防火墻利用SQL分析技術,依托上下文SQL語境,動態抓出存在惡意行為的語句包進行實施攔截。數據庫漏掃依托授權檢測中針對數據庫中異常包、存儲過程、觸發器、各項參數以及后門的檢測語句,進行對已知威脅的檢查,防止數據庫中存在隱患。

他們二者除了可以從不同維度防護針對數據庫的后門或木馬攻擊外,還可以通過相互聯動增強兩者的實力。數據庫防火墻攔截下一個新型隱患,數據庫漏掃則根據這個新型的特征更新掃描檢測項。一旦數據庫防火墻未發現,但漏掃發現安全隱患,則數據庫防火墻根據隱患特征更新防護策略。優化已有安全策略,進一步提高防護能力。

那么,我們借“萬豪數據泄露事件”回望2018年,看看忽略了什么?又應該重視什么?

2018年年終將至,對從事信息安全工作的人來說,讓我們印象更深刻的應該還是2018年一起又一起起轟動全球的“信息安全事件”:

- 2018年3月,Facebook爆出史上最大規模數據泄露事件,牽出驚天丑聞。扎克伯格一度落下神壇,成為俎上之肉。

- 2018年8月,1.3億身份數據泄露事件將華住酒店集團推上了風口浪尖,當然大家最關心的還是另外一個話題,自己的開房記錄會不會被公開。

- 2018年10月,香港國泰及港龍航空的940萬名客戶資料外泄,事件若牽涉歐洲公民,有可能被歐盟罰款約39億元港幣。

- 2018年11月,RushQL勒索病毒卷土重來。時隔兩年,同一個勒索病毒竟然能把我們這么多企業擊倒兩次。

- 2018年12月1日,早晨起來第一個爆炸性新聞出爐,萬豪酒店數據庫被入侵,5億人私密信息或外泄。消息公布后,萬豪國際美股股盤前一度大跌逾5%!

自“斯諾登事件”以來,信息安全對每個個體而言都已經不再陌生,全球的信息安全事業也可謂如火如荼。以Facebook、萬豪、華數、香港航空等這種體量的全球型公司,在信息安全方面的投入不會小,但是為什么“數據泄露”事件頻頻發生,像夢魘一樣時刻糾纏折磨著我們。總結三點原因如下:

1、技術演進催生更多復雜場景,相伴相生更多新問題

隨著云計算、大數據等新型IT技術的演進,數據泄露的勢頭不僅沒有止步反而愈演愈烈。尤其在大數據場景下,數據從多個渠道大量匯聚,數據類型、用戶角色和應用需求更加多樣化,訪問控制面臨諸多新的問題。

2、技術突飛猛進,組織、企業的信息安全意識卻慣之以“落后”

這并非單指用戶吝惜在“信息安全”上的投入,而是對信息安全問題心存僥幸,重視結果忽視過程雖然花了大量資金購置“安全產品”,卻往往只是在面臨檢查的時候拿出來用一用,用完了再束之高閣。將安全產品真正使用起來的用戶,太少,太少。

例如,最近又一次爆發的RushQL勒索病毒。早在2016年這種病毒就爆發過一次席卷全球的沖擊波。雖然,檢測手段和解決方案在網絡上隨處可見,但時隔兩年,同一個病毒再次爆發,再一次將一大批企業擊倒。安華金和的數據庫防火墻產品,專項增加了這種勒索病毒的防護規則,只要開啟防火墻規則就可以避免這種入侵行為。但事實證明“歷史給人類最大的教訓就是我們從來不從歷史中得到任何教訓”。

3、安全市場亂象,抓不住重點是根本

“數據”是信息系統的核心資產,而數據庫是“數據資產”的載體。“數據庫安全”理應作為一門獨立的課程,引起用戶的重視。據《2017年全球數據泄露成本研究》報告顯示,早期,惡意攻擊者的目標是業務系統,以導致業務中斷為目的。近年伴隨數據資產價值與日俱增,惡意攻擊者的目標越來越多的指向數據存儲的基礎設施——數據庫系統。換言之,“數據庫安全”是“數據安全”的最后一層底線。如果數據庫被突破,數據安全便無從談起。

在數據庫安全領域,主要包含了數據庫審計、數據庫防火墻、數據庫脫敏、數據庫加密等數據庫安全防護技術。專業的安全企業應當具備安全攻防的研究能力和技術積累,能夠為用戶提供及時有效的安全事件響應,在最短時間內控制泄露規模和態勢,并能夠通過分析攻擊樣本,提供有效的安全加固策略。

最后,站在戰略層面總結數據安全技術保護,要以數據安全治理的技術思路,來踐行中國信息通信研究院給出的建議:

- 一是建立覆蓋數據收集、傳輸、存儲、處理、共 享、銷毀全生命周期的安全防護體系,綜合利用數據源驗證、大規模傳輸加密、非關系型數據庫加密存儲、隱私保護、數據交易安全、數據防泄露、追蹤溯源、數據銷毀等技術,與系統現有信息安全技術設施相結合,建立縱深的防御體系。

- 二是提升大數據平臺本身的安全防御能力,引入用戶和組件的身份認證、細粒度的訪問控制、數據操作安全審計、數據脫敏等隱私保護機制,從機制上防止數據的未授權訪問和泄露,同時增加大數據平臺組件配置和運行過程中隱含的安全問題的關注,加強對平臺緊急安全事件的響應能力。

- 三是實現從被動防御到主動檢測的轉變,借助大數據分析、人工智能等技術,實現自動化威脅識別、風險阻斷和攻擊溯源,從源頭上提升大數據安全防御水平,提升對未知威脅的防御能力和防御效率。