利用第三方軟件0day漏洞加載和執(zhí)行的木馬分析

責(zé)編:cnetsec |2015-03-13 14:46:51近期騰訊反病毒實(shí)驗(yàn)室捕獲了一批針對(duì)性攻擊的高級(jí)木馬,該木馬使用近期熱門的時(shí)事話題做誘餌,對(duì)特殊人群做持續(xù)針對(duì)性攻擊,目前騰訊電腦管家已經(jīng)能夠準(zhǔn)確攔截和查殺該木馬。

木馬介紹

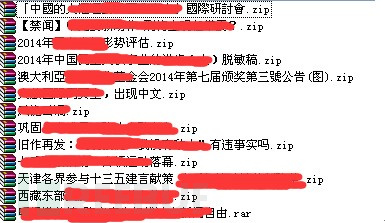

該木馬主要通過郵箱等社交網(wǎng)絡(luò)的方式對(duì)特定用戶進(jìn)行針對(duì)性推送傳播,原始文件偽裝成常見的windows 軟件安裝程序,一旦用戶運(yùn)行了該木馬文件,便會(huì)將包含 0day 漏洞的一個(gè)第三方軟件及相應(yīng)的庫文件釋放到指定目錄中,同時(shí)釋放一個(gè)加密的數(shù)據(jù)文件到同一目錄下。將含有針對(duì)性0day 漏洞攻擊的命令行參數(shù)傳遞給該文件執(zhí)行。隨后進(jìn)行自毀操作,不留痕跡。

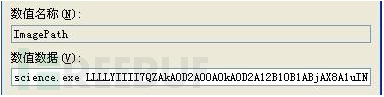

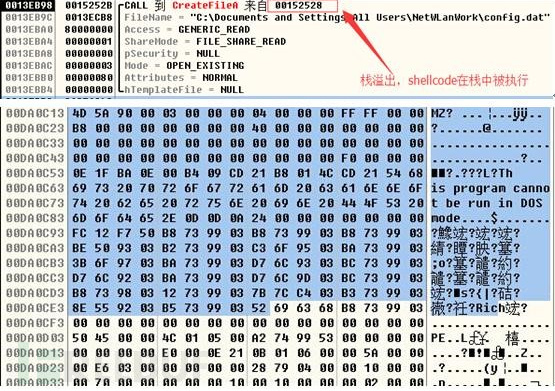

該木馬釋放出的所有 PE文件均為 9158多人視頻聊天軟件的模塊,具有很大的用戶群,文件有完整且正確的該公司的數(shù)字簽名信息。其中的science.exe 在解析命令行參數(shù)時(shí)存在緩沖區(qū)溢出漏洞,且編譯的時(shí)候未開啟 GS 等安全開關(guān),觸發(fā)后能夠執(zhí)行參數(shù)中攜帶的任意 Shellcode 惡意代碼。這也是木馬找到這個(gè)白文件漏洞來利用的原因,用戶群體大,漏洞非常方便利用。由于惡意代碼是在正常文件的內(nèi)存中直接執(zhí)行,同時(shí)在磁盤中駐留的文件均為正常軟件的白文件,因此此木馬繞過了幾乎所有安全防護(hù)軟件。騰訊電腦管家使用了云查引擎,第一時(shí)間發(fā)現(xiàn)并查殺該木馬,同時(shí)已經(jīng)第一時(shí)間通知相關(guān)廠商修復(fù)該漏洞。

木馬加載執(zhí)行的詳細(xì)過程

1、首先釋放文件到指定目錄,共 5個(gè)文件,其中 science.exe、DDVCtrlLib.dll、 DDVCtrlLib.dll均是9158多人聊天軟件的相關(guān)文件,Config.dat是一個(gè)加密的數(shù)據(jù)文件,t1.dat是一個(gè)配置文件。

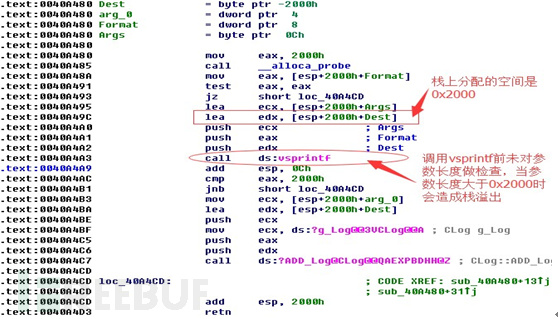

2、帶參數(shù)運(yùn)行 science.exe,其中參數(shù)共 0×2003 字節(jié),隨后原始木馬文件進(jìn)行自毀操作

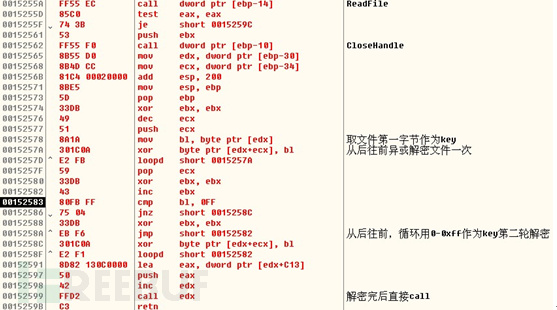

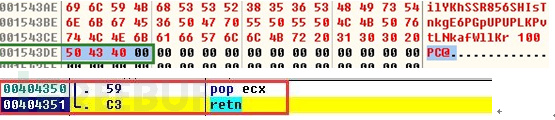

3、由于 science.exe對(duì)輸入的參數(shù)沒有檢查,當(dāng)輸入的參數(shù)長度過長時(shí),造成棧溢出

木馬通過創(chuàng)建服務(wù)來實(shí)現(xiàn)永久地駐留在用戶電腦中,實(shí)現(xiàn)長期地監(jiān)控。完成服務(wù)創(chuàng)建后,即完成了木馬的安裝過程,為了隱蔽運(yùn)行不被用戶發(fā)覺,木馬服務(wù)啟動(dòng)后會(huì)以創(chuàng)建傀儡進(jìn)程的方式注入到svchost.exe進(jìn)程中,在該進(jìn)程中連接C&C服務(wù)器,連接成功后黑客便可通過該木馬監(jiān)視用戶桌面、竊取用戶任意文件、記錄用戶鍵盤輸入、竊取用戶密碼、打開攝像頭和麥克風(fēng)進(jìn)行監(jiān)視監(jiān)聽等。從而實(shí)現(xiàn)遠(yuǎn)程控制目標(biāo)計(jì)算機(jī)的目的。

文章來源:FreeBuf黑客與極客(FreeBuf.COM)

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧