必看:賽門鐵克年度報告八大威脅態(tài)勢

責編:gltian |2019-03-15 10:58:44賽門鐵克(Symantec)近期發(fā)布了2018年度互聯(lián)網(wǎng)安全威脅報告(ISTR24),總結(jié)性的披露其在2018年觀測到全球范圍的主要網(wǎng)絡(luò)安全威脅和攻擊方式,并對2019年的威脅趨勢進行了預(yù)測。

ISTR報告是基于賽門鐵克全球最大的民用威脅情報網(wǎng)絡(luò),提供過去一年的全球威脅活動和態(tài)勢洞見。據(jù)了解,該威脅情報網(wǎng)絡(luò)包括1.23億個監(jiān)測終端,覆蓋全球超過157個國家和地區(qū),平均每天攔截1.42億次網(wǎng)絡(luò)攻擊。

本文將介紹賽門鐵克在ISTR24中強調(diào)的八大威脅態(tài)勢。

1. 表單劫持

以支付卡信息為目標的網(wǎng)頁表單內(nèi)容劫持(formjacking),是此次ISTR24報告中最突出強調(diào)的一種攻擊活動。

報告給出了一組關(guān)于表單劫持的數(shù)據(jù):2018年全球平均每月有4818家不同的Web站點受到表單劫持惡意代碼的攻擊,賽門鐵克全年共攔截表單劫持攻擊嘗試超過370萬次;一條信用卡信息在黑市可賣到45美元,十條信用卡信息每月就可被用來獲利達220萬美元。

時間線上,賽門鐵克觀測到2018年兩個攻擊峰值分別在5月和11月。這與全球購物營銷活動的時間趨勢基本上是一致的。通過在電商、航空等有零售業(yè)務(wù)的網(wǎng)站植入惡意代碼,表單劫持攻擊可以獲得用戶在網(wǎng)站提交的重要支付信息,并通過黑市將其販賣牟利。用戶感覺到損失時(比如盜刷)已經(jīng)是較為滯后了。

據(jù)賽門鐵克統(tǒng)計,廣泛的表單劫持攻擊目標明確,而且中小型零售商居多。對于攻擊者而言,表單劫持無疑是非常奏效的。攻擊活動會在某個月份的激增,特別是在各國家和地區(qū)的購物季,快速增長的合法業(yè)務(wù)流量已經(jīng)讓企業(yè)應(yīng)接不暇,在安全預(yù)算和團隊人員極其有限的情況下,安全工作難免會出現(xiàn)紕漏,措手不急。

報告警告,已經(jīng)遭受過挖礦劫持的企業(yè)要特別注意,隨著數(shù)字加密貨幣的貶值,對于網(wǎng)絡(luò)罪犯而言,信用卡信息相比數(shù)字加密貨幣將顯得更誘人。同時,因為網(wǎng)站外包開發(fā)/運維的普遍存在,需要用戶提交支付和隱私信息的企業(yè),為了避免類似攻擊帶來的名利雙重損失,要更加關(guān)注供應(yīng)鏈風險。

2. 挖礦劫持

挖礦劫持(cyptojacking)的目的,是利用被攻擊者的資源進行挖礦(挖掘加密貨幣)活動。隨著一些數(shù)字加密貨幣價值的大幅跳水(特別是門羅比——Monero,在2018年幣值幾乎掉了90%),2019年對挖礦劫持活動的整體趨勢賽門鐵克也是“看跌”。但是,不會消失。

2018年挖礦劫持活動主要是基于瀏覽器的。無論終端的補丁管理是否到位,基于瀏覽器的挖礦腳本幾乎可以無視這些照常運行。同時,可以看到,除了個人設(shè)備外,針對企業(yè)網(wǎng)絡(luò)中設(shè)備的挖礦劫持開始變多,比如利用永恒之藍漏洞的WannaMine(CVE-2017-0144)挖礦劫持腳本。

整體趨勢上,賽門鐵克觀測到2018年的挖礦劫持活動相較2017年有明顯增長,6900萬的事件總量是2017年的4倍。盡管如此,從1月到12月,挖礦劫持活動數(shù)量在2018年還是驟降了52%。

盡管數(shù)字加密貨幣的價值是網(wǎng)絡(luò)罪犯進行挖礦的核心動力,但是仍有相當一部分網(wǎng)絡(luò)罪犯認為挖礦的投入是值得的。同時,不得不擔心的是,一些從事挖礦犯罪的團伙會投身于其它形式的高價值犯罪,比如上面介紹的表單劫持。

報告認為,挖礦劫持活動不會消失。一些攻擊者仍在等待新的盈利點(比如一種數(shù)字加密貨幣價值的“瘋漲”)。同時,挖礦劫持的低門檻和自身的匿名性,仍會吸引著那批忠實擁躉。

3. 勒索軟件

近幾年,勒索軟件一直是企業(yè)機構(gòu)要面對的重大安全挑戰(zhàn)。這個趨勢還會持續(xù)。

2018年全年,感染勒索軟件的終端數(shù)量,從賽門鐵克的觀測數(shù)據(jù)來看,相較2017年下降了20%。雖然總數(shù)下降了,但企業(yè)感染勒索軟件的風險卻在加劇。2017年,勒索軟件的目標已經(jīng)可以明顯的看出在從個人向企業(yè)轉(zhuǎn)移。這一進程在2018年繼續(xù)加速。據(jù)統(tǒng)計,2018年81%的勒索軟件感染都發(fā)生企業(yè)網(wǎng)路中。這一數(shù)據(jù)比2017年增加了12%。

賽門鐵克認為,勒索軟件目標向企業(yè)轉(zhuǎn)移背后的主要原因有4個方面,一是大量老舊Windows系統(tǒng)仍在使用,二是對關(guān)鍵文件備份普遍不及時或缺失,三是被勒索軟件感染后可要求更大的贖金額度,四是是否支付贖金本質(zhì)上是一個商業(yè)決策。

2018年,勒索軟件的核心傳播方式是電子郵件。作為企業(yè)機構(gòu)的主要交流工具,基于郵件的勒索攻擊可以說正是大部分企業(yè)的軟肋。但是,安全廠商對勒索軟件的阻斷也是越來越行之有效。所以,隨著勒索軟件總數(shù)的下降,賽門鐵克相信,已經(jīng)有部分之前主要從事勒索攻擊的團伙,已經(jīng)轉(zhuǎn)向了諸如銀行木馬、信息竊取等其他目的的惡意軟件,而不是再等待贖金。

但是,企業(yè)安全工作者仍有一個壞消息,那就是2019年定向勒索攻擊團伙會更活躍。

2018年,賽門鐵克看到了眾多破壞性極強、目標明確的勒索攻擊,襲擊了眾多企業(yè)機構(gòu)。其中,大量勒索事件的幕后黑手,報告認為是來自SamSam團伙。2018全年,賽門鐵克看到了67起SamSam攻擊。2019年,SamSam的勢力將會更加龐大,同時其它定向勒索團伙也會活躍起來。

可以預(yù)見,勒索軟件仍會是令企業(yè)頭疼不已的難題。

4. 無文件和供應(yīng)鏈攻擊

基于PowerShell腳本實現(xiàn)的無文件攻擊(living off the land,賽門鐵克又將其稱為“就地取材式”攻擊),作為一種非常有效的新型攻擊手段,在2018年有明確的增長(賽門鐵克終端惡意PowerShell腳本的阻斷在2018年增長了10倍),并在網(wǎng)絡(luò)犯罪和定向攻擊中都有廣泛應(yīng)用。

對于攻擊者而言,無文件攻擊的誘惑在于保持低調(diào)——通過用戶可信的渠道和合法的工具來實現(xiàn)惡意目的。

2018年,電子郵件傳播惡意負載的主流方式無疑是Microsoft Office文檔附件中的惡意宏。同時,零日漏洞的利用相較于2017年在減少。不使用任何惡意代碼的攻擊方式(僅利用一般的可用工具),如定向攻擊團伙Gallmaker,也已經(jīng)出現(xiàn)。

報告提及,賽門鐵克平均每月可攔截11.5萬個惡意PowerShell腳本。但這僅是PowerShell腳本總量的1%。所以,如何在不影響企業(yè)業(yè)務(wù)的前提下,有效的甄別并阻斷攻擊,減少漏報和誤報,這就要求更高級的安全檢測和分析能力。

供應(yīng)鏈攻擊依舊是重要的威脅場景。

供應(yīng)鏈攻擊在2018年上漲了78%。利用企業(yè)第三方服務(wù)和軟件來實現(xiàn)惡意目標。例如劫持軟件更新、在合法軟件中注入惡意代碼等,都是主要手段。不知情的開發(fā)者是供應(yīng)鏈攻擊中的關(guān)鍵一環(huán)。開發(fā)環(huán)境的登錄憑證泄漏,被污染的第三方庫,都能切實幫助到供應(yīng)鏈攻擊者。

上文提及的表單劫持攻擊的快速增長,也讓零售、電商等行業(yè)充分認識可到供應(yīng)鏈的脆弱性所帶來的。許多表單劫持攻擊,就是通過諸如聊天機器人、用戶評論等第三方模塊實現(xiàn)的。

5. 定向攻擊

隱蔽性是類似APT這種定向攻擊的的特點。但是,值得注意的是,攻擊團伙的目的也已經(jīng)開始多樣化。除了情報收集外,一個趨勢是,越來越多的攻擊者傾向于發(fā)動具有更強破壞性的定向攻擊。

數(shù)據(jù)顯示,2018年,使用破壞性惡意軟件的攻擊團伙數(shù)量上漲了25%。從2009年開始到今日,由賽門鐵克監(jiān)測到并首次曝光的定向攻擊團伙總數(shù)已經(jīng)增至32個。

攻擊方式上,無文件攻擊近幾年因其隱蔽性而顯著增長,例如攜帶惡意Office宏的釣魚郵件。攻擊目標方面,企業(yè)目標數(shù)量也有明顯提升。從賽門鐵克跟蹤到的20個活躍定向攻擊團伙過去三年的平均企業(yè)目標數(shù)量來看,已經(jīng)從2015到2017年的42個增長到了55個。

此外,不得不提,2018年美國政府對被指控參與國家支持的間諜活動的起訴大幅增加,從2016年的5起和2017年的4起,猛增到2018年的49起。報告認為,通過起訴,這些被嚴格限制國際旅行能力的個人或間諜組織,對其它國家目標開展以間諜活動為目的的定向網(wǎng)絡(luò)攻擊的能力會被有所削弱。

6. 云安全挑戰(zhàn)

云安全無疑是個復(fù)雜的話題。從錯誤的云主機配置,到云基礎(chǔ)設(shè)施的芯片級漏洞,云安全挑戰(zhàn)的跨越維度可能廣泛到超乎想象。

2018年,因為配置不當,超過7000萬條數(shù)據(jù)從亞馬遜的S3云存儲中泄漏。一些容器部署系統(tǒng)、無服務(wù)器應(yīng)用和公開的API服務(wù),也都普遍存在此類問題。攻擊者用以自動識別被不當配置的云端資源的作案工具在互聯(lián)網(wǎng)上比比皆是。企業(yè)如果不能準確執(zhí)行云服務(wù)商所提供的安全配置建議,就等同于將其赤裸地暴露在攻擊者面前。

此外,芯片級的漏洞,如英特爾的熔斷和幽靈,攻擊者可以利用這些訪問那些受保護的內(nèi)存。云環(huán)境下這個問題尤其嚴重。通過虛擬化技術(shù),單個物理主機可以對應(yīng)多個云實例,但內(nèi)存池卻是共享的。也就是說,單個物理主機一旦被攻擊者(利用此類漏洞)攻陷,那么多個云實例中的數(shù)據(jù)(可能來自不同企業(yè))就都有泄漏的風險。

這不是孤立事件,而只是另一個云安全挑戰(zhàn)的開始。

7. 物聯(lián)網(wǎng)威脅

物聯(lián)網(wǎng)設(shè)備,特別是路由器和智能攝像頭,已經(jīng)成為網(wǎng)絡(luò)犯罪和定向攻擊團伙的“必爭之地”。

由受控聯(lián)網(wǎng)攝像頭組成的僵尸網(wǎng)絡(luò)Mirai所發(fā)動的DDos攻擊,恐怕所有安全從業(yè)者還都記憶猶新。但是,Mirai的活動并沒有結(jié)束。2018年,Mirai仍是重要物聯(lián)網(wǎng)威脅。經(jīng)過不斷的發(fā)展進化,Mirai及其變種已經(jīng)可以使用多達16種漏洞,以提高物聯(lián)網(wǎng)設(shè)備的被攻陷概率。它的目標,甚至已經(jīng)擴展到Linux服務(wù)器。任何擁有計算資源的設(shè)備都會是潛在目標。

路由器也是感染的重災(zāi)區(qū)。作為下一步攻擊的跳板,特別是在正廣泛普及的智慧家庭與智慧城市場景下,對于攻擊者而言沒有比路由器更理想的目標。

報告認為,2018年針對路由器的惡意軟件VPNFliter的出現(xiàn),代表著物聯(lián)網(wǎng)威脅的一次進化。

VPNFliter有很強的駐留能力,即使在設(shè)備重啟后也難以清除;VPNFliter擁有一系列攻擊能力,可以實現(xiàn)包括中間人攻擊、憑證竊取、攔截SCADA系統(tǒng)通信等能力;VPNFliter還極具破壞性,可以在攻擊者的控制下擦除設(shè)備數(shù)據(jù),甚至導(dǎo)致物理設(shè)備無法使用。不得不說,這已經(jīng)在一定程度脫離之前安全行業(yè)對受控物聯(lián)網(wǎng)設(shè)備被用于發(fā)動DDoS或挖礦的認識。甚至,報告認為,因為VPNFliter惡意軟件自身極高的成熟度,有理由懷疑它來自定向攻擊團伙甚至更高層的攻擊組織。

這些,就是我們目前必須要面對日益嚴峻的物聯(lián)網(wǎng)威脅現(xiàn)狀。

8. 選舉擾亂

美國大選的結(jié)果,是否受到了俄羅斯的惡意干擾,一直處于激烈的討論。利用社交平臺的來影響選民的投票結(jié)果,已經(jīng)有了新的戰(zhàn)術(shù)。比如利用第三方賬戶避免來自某特定國家或地區(qū)的貨幣或訪問ip,更加關(guān)注事件和活動而不是政治性極強的廣告宣傳可以避開社交平臺的反制手段。

當然,F(xiàn)acebook和Twitter作為美國兩個最大的社交平臺也已經(jīng)主動采取行動,包括我們熟悉的封號、打擊虛假信息及其傳播途徑等。此外,物理層面更安全的投票機,來自美國網(wǎng)絡(luò)司令部對黑客組織的直接打擊,也是重要手段。

網(wǎng)絡(luò)黑市經(jīng)濟學(xué)

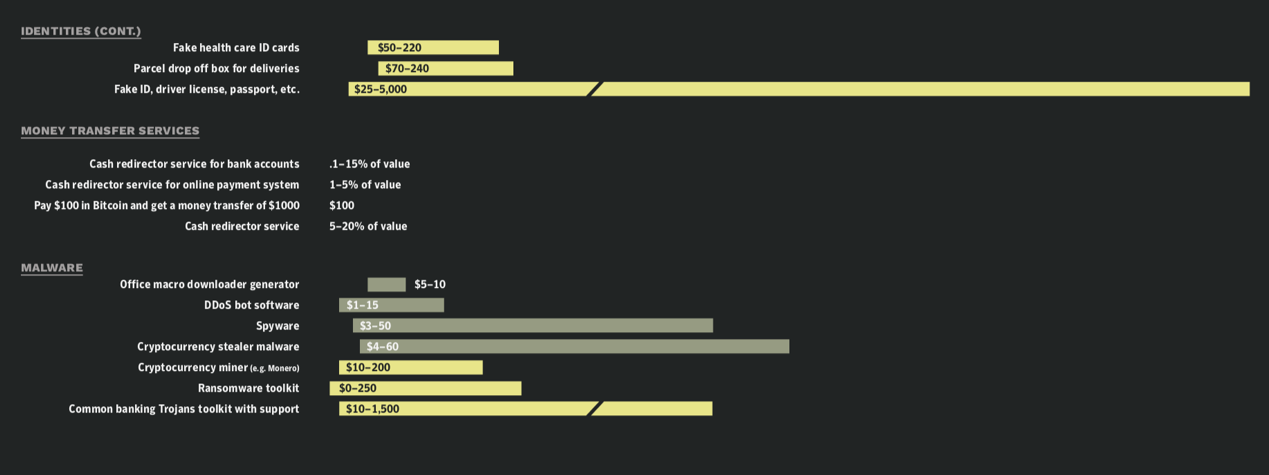

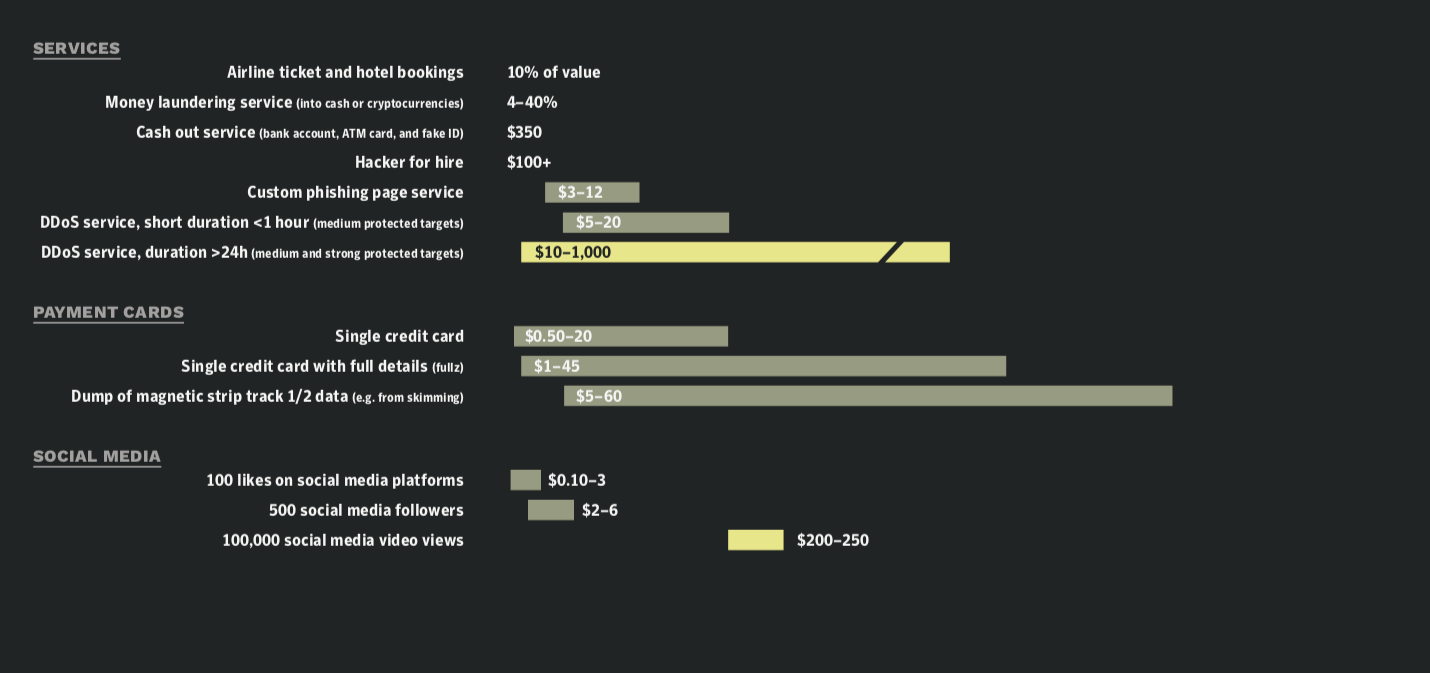

除以上8點威脅態(tài)勢分析外,ISTR24還給出了2018年賽門鐵克從某些公開訪問的黑市論壇、暗網(wǎng)站點等渠道,統(tǒng)計到的部分信息、軟件和服務(wù)的公開報價。雖然報告明確表示這些數(shù)據(jù)無從核實,而且某些封閉、私密性更強的論壇可能有更低的報價,但是從這些數(shù)據(jù)中,對網(wǎng)絡(luò)攻擊的犯罪成本,以及犯罪成功后可能的盈利情況,其背后支撐的巨大經(jīng)濟體系,我們可見一斑。

報告下載:

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧