亞信安全發(fā)布最新病毒預警,挖礦病毒W(wǎng)annaMine又出4.0版

責編:gltian |2019-04-03 15:56:57近日,亞信安全截獲WannaMine挖礦病毒最新變種文件,該變種文件基于WannaMine3.0改進,加入了一些新的免殺技術(shù),其傳播機制與WannaCry勒索病毒一致,可在局域網(wǎng)內(nèi)通過SMB快速橫向擴散,我們將其命名為WannaMine 4.0。亞信安全檢測名為Coinminer.Win64.TOOLXMR.AR。

WannaMine 4.0技術(shù)細節(jié)分析

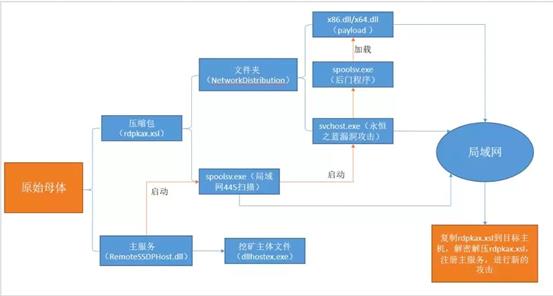

此次攻擊流程與WannaMine3.0類似,其涉及的病毒模塊多,感染面廣,關(guān)系復雜。

原始“壓縮包”rdpkax.xsl含有攻擊需要的所有組件,其是一個特殊的數(shù)據(jù)包,需要病毒自己解密分離出各個組件,其組件包含“永恒之藍”漏洞攻擊工具集(svchost.exe、spoolsv.exe、x86.dll/x64.dll等)。

攻擊流程:

- 主服務dll(亞信安全已經(jīng)攔截該文件,將其命名為Trojan.Win64.VOOLS.AC)由系統(tǒng)進程加載,以確保每次都能開機啟動,啟動后加載spoolsv.exe。

- exe對局域網(wǎng)進行445端口掃描,確定可攻擊的內(nèi)網(wǎng)主機。同時啟動漏洞攻擊程序svchost.exe。

- exe執(zhí)行“永恒之藍”漏洞攻擊,成功后安裝后門程序spoolsv.exe,加載payload(x86.dll/x64.dll)。

- payload(dll/x64.dll)執(zhí)行后,復制rdpkax.xsl到目標主機,解密后注冊主服務,進行新的攻擊,每一臺被攻擊機器都重復著同樣的攻擊流程。

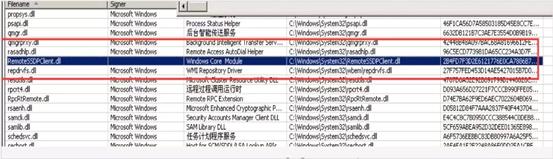

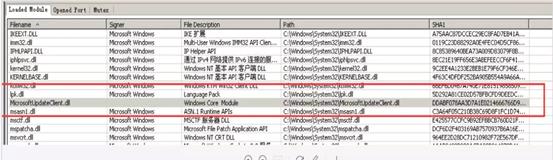

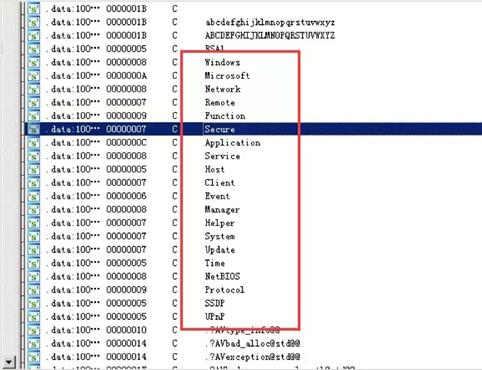

與WannaMine3.0不同的是,該變種使用了服務文件名稱和內(nèi)容的隨機行來進行免殺,進而payload文件與之前版本相比也發(fā)生了變化。主服務的命名規(guī)則為“字符串1+字符串2+字符串3”,如上面提及的RemoteTimeHost,即Remote+Time+Host。

字符串1列表:Windows、Microsoft、Network、Remote、Function、Secure、Application

字符串2列表:Update、Time、NetBIOS、RPC、Protocol、SSDP、UPnP

字符串3列表:Service、Host、Client、Event、Manager、Helper、System

WannaMine4.0挖礦主體病毒文件為dllhostex.exe,負責挖取門羅幣。

亞信安全教你如何防范

- 利用系統(tǒng)防火墻高級設(shè)置阻止向445端口進行連接(該操作會影響使用445端口的服務)。

- 盡量關(guān)閉不必要的文件共享;

- 采用高強度的密碼,避免使用弱口令密碼,并定期更換密碼;

- 打開系統(tǒng)自動更新,并檢測更新進行安裝。

- 系統(tǒng)打上MS17-010對應的Microsoft Windows SMB 服務器安全更新 (4013389)補丁程序。詳細信息請參考鏈接:http://www.catalog.update.microsoft.com/Search.aspx?q=MS17-010

亞信安全產(chǎn)品解決方案

亞信安全病毒碼版本14.893.60,云病毒碼版本14.893.71,全球碼版本14.895.00已經(jīng)可以檢測,請用戶及時升級病毒碼版本。

亞信安全OSCE VP / DS DPI開啟以下規(guī)則攔截該漏洞:

- 1008224 – Microsoft Windows SMB Remote Code Execution Vulnerabilities (CVE-2017-0144 and CVE-2017-0146)

- 1008225 – Microsoft Windows SMB Remote Code Execution Vulnerability (CVE-2017-0145)

- 1008227 – Microsoft Windows SMB Information Disclosure Vulnerability (CVE-2017-0147)

- 1008228 – Microsoft Windows SMB Remote Code Execution Vulnerability (CVE-2017-0148)

- 1008306 – Microsoft Windows SMB Remote Code Execution Vulnerability (MS17-010)

亞信安全深度發(fā)現(xiàn)設(shè)備TDA檢測規(guī)則如下:

- 2383:CVE-2017-0144-Remote Code Executeion-SMB(Request)

亞信安全Deep Edge已發(fā)布了針對微軟遠程代碼執(zhí)行漏洞CVE-2017-0144的4條IPS規(guī)則:

- 規(guī)則名稱:微軟MS17 010 SMB遠程代碼執(zhí)行1-4,規(guī)則號:1133635,1133636,1133637,1133638

##

關(guān)于亞信安全

亞信安全是中國網(wǎng)絡(luò)安全行業(yè)領(lǐng)跑者,以安全數(shù)字世界為愿景,旨在護航產(chǎn)業(yè)互聯(lián)網(wǎng)。亞信安全是云安全、身份安全、終端安全、態(tài)勢感知、高級威脅治理、威脅情報技術(shù)領(lǐng)導者,同時是5G、云計算、物聯(lián)網(wǎng)、大數(shù)據(jù)、工控、移動六大安全場景引領(lǐng)者。在國內(nèi)擁有3個獨立研發(fā)中心,2,000人安全專業(yè)團隊。欲了解更多,請訪問: http://www.asiainfo-sec.com

更多媒體垂詢,敬請聯(lián)絡(luò):

| 亞信安全 | 謀信傳媒 |

| 劉婷婷 | 雷遠方 |

| 電話:010- 58256889 | 電話:010-67588241 |

| 電子郵件: liutt5@aisainfo-sec.com | 電子郵件:leiyuanfang@ctocio.com |

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧