新型DDoS攻擊手法:Ping癱你的服務器

責編:gltian |2019-04-19 14:20:32新型DDoS攻擊濫用常用HTML5屬性導致受害網站癱瘓。

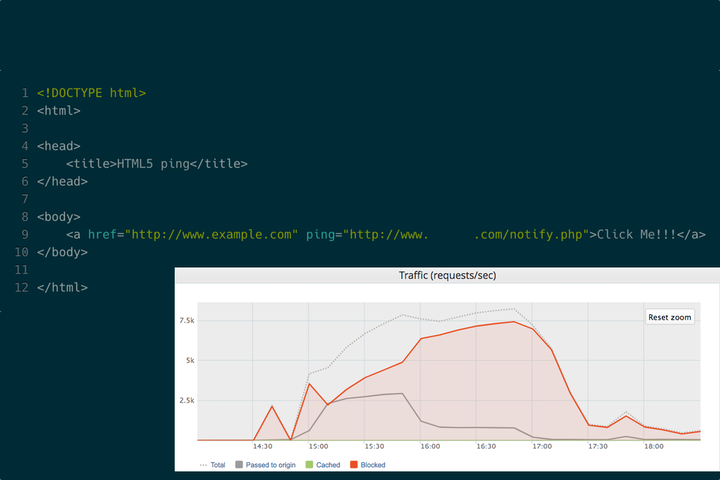

上周,安全公司Imperva報告稱發現一起濫用 HTML5 <a>標簽 ping 屬性的DDoS攻擊,4小時內生成了7,000萬流量請求。該ping屬性旨在供網站用作通告用戶跟隨頁面上給定鏈接的機制。ping通常只是單次行為,但Imperva發現,黑客找到了將ping放大成持續性數據流發動DDoS攻擊的方法。

Imperva安全研究人員 Vitaly Simonovich 向媒體透露:攻擊者可能是用社會工程方法迫使用戶訪問了含有惡意JavaScript的網站。該腳本在ping屬性中產生通往目標網站的鏈接,并在無用戶參與的情況下點擊該鏈接。用戶在該頁面停留多久,自動生成的點擊動作就持續多久,不斷將ping反射回受害網站。

Imperva對該攻擊的分析解釋稱,用戶點擊該超鏈接時,帶 “ping” 的POST請求就會發送至該屬性指定的URL,其頭部還包含有 “Ping-From”、“Ping-To” 和 “text/ping” 內容類型。

我們每天都觀測DDoS攻擊,上個月就發現該攻擊了。但在回顧日志時,我們注意到該攻擊首次出現在我們網絡上是2018年12月,使用了ping功能。

Imperva發現的攻擊能夠利用4,000個用戶IP,其中很大一部分源自中國。該攻擊持續了4個小時,峰值時每秒請求數(RPS)7,500個,造成目標網站承受了7,000多萬流量請求。

Ping攻擊怎樣致癱服務器

ping本身不足以干擾Web服務器,事實上,Web服務器本就要經常承載ping請求。ping請求帶寬要求不高,不能構成大規模DDoS攻擊,耗不盡目標服務器的可用帶寬。

然而,Imperva發現的DDoS攻擊不是基本的ping,可通過以下兩種方式沖擊Web應用服務器:

1. 用高RPS針對Web服務器,該服務器將被迫處理DDoS攻擊而無法處理合法流量。;

2. 通過注入點攻擊Web服務器可導致高資源占用。例如,登錄表單會引發數據庫查詢操作。

該攻擊在應用層展開,旨在通過處理多個HTTP請求阻塞服務器資源。因此,攻擊帶寬不是其攻擊鏈中最弱的資源,服務器的CPU或內存才是。

7,500 RPS 距離大型DDoS攻擊還很遠,有些規模龐大的DDoS攻擊能達到10萬RPS以上,但已足夠拖死中型網站的可用性了。

抵御 ping DDoS

有多種途徑可以減小 ping DDoS 攻擊風險。

Imperva建議,無需在Web服務器上接收ping請求的公司企業可在邊緣設備(防火墻、WAF等)封禁包含 “Ping-To” 和 “Ping-From” HTTP頭的任何Web請求。DDoS緩解服務也可以用來幫助限制風險。

攻擊者總在尋找新的方法來濫用合法服務和繞過緩解機制。利用ping功能就是極好的樣例之一,尤其是大多數瀏覽器都默認支持該功能。攻擊者面臨的挑戰是怎樣迫使合法用戶訪問惡意頁面并盡可能留在該頁面上,使攻擊持續時間更久些。