狙擊病毒,收藏這一篇干貨就夠了

責編:gltian |2019-07-24 13:45:31自 “WannaCry”勒索病毒爆發以來,慢慢淡出視線的病毒問題又開始在各企事業單位大面積肆虐,據國家互聯網應急中心發布的2018年度安全態勢報告統計,CNCERT 捕獲勒索軟件近 14 萬個,全年總體呈現增長趨勢,重要行業關鍵信息基礎設施逐漸成為勒索軟件的重點攻擊目標,其中,政府、醫療、教育、研究機構、制造業等行業成為重災區。如何有效進行防范病毒成為網絡安全工作中亟待解決的難題。本文旨在通過對病毒關鍵問題的分析,幫助用戶更全面梳理病毒防御體系的建設思路,同時提出銳捷網絡病毒定位防護全流程解決方案。

????? 問題一:為什么這兩年病毒在各重點行業大面積爆發?

對于病毒攻擊者來說,核心訴求是利益獲取。以往的病毒攻擊事件,大部分以數據盜取為主,同時通過數據倒賣等手段進行變現。受限于數據精準獲取及變現渠道限制,更多以單點安全事件為主,很難形成規模爆發效應。而近幾年隨著虛擬貨幣的興起,病毒攻擊變現變得非常簡單和隱蔽,攻擊者只要掌握了資源的可用性,就可以借助網絡貨幣快速變現,巨大利益驅使下導致以“勒索病毒”、“挖礦病毒”為代表的病毒不斷蔓延。

????? 問題二:為什么有殺毒軟件、IPS、防火墻等安全防護措施,病毒依然泛濫?

殺毒軟件、IPS、防火墻等傳統防護手段,雖然必不可少,但均屬于以特征庫為核心的被動防護方案,在病毒防護的實際應用場景中,面臨“時效、單點、溯源”三大核心問題。

- 防護時效的滯后

基于特征庫的防御手段,對于病毒的防御均會經歷:① 新病毒出現② 樣本采集 ③ 廠商解讀④特征提取⑤ 特征庫更-⑥ 用戶端更新 ⑦ 病毒檢測與查殺,七個步驟。這個周期一般在數小時至數天之間。時效的天然滯后性,在應對頻繁變種病毒時效果往往不盡如人意。據CNCERT統計,2018年全年勒索軟件 GandCrab 更新了19 個版本,且由于勒索病毒性質的特殊性,一旦被感染,即使后續特征庫更新,也可能造成無法彌補的損失。

另外受限于用戶網絡環境中,各廠商特征庫差異、設備無法聯網、更新授權過期等各種因素限制,即使是已知病毒也會造成嚴重傷害。以爆發兩年多的WannaCry首個版本病毒為例,在2019年很多的用戶網絡中依然被發現,這讓人們意識到僅僅依靠傳統被動防御方案已經無法滿足日益突出的病毒防護需求。

- 單點防護,體系薄弱

在多數的用戶網絡中,常常以部署殺毒軟件為唯一的病毒方案措施。銳捷認為,殺毒軟件作為病毒入侵的最后一道屏障,必不可少,但卻遠遠不夠,一旦殺毒軟件被突破,特別是新型的病毒,則會直接碰觸到業務系統及數據。病毒防護必須依賴于全面的防護思路,通過多層、多維的防護措施,構建完整的病毒防護體系。

- 入侵難以溯源

溯源問題一直是安全防護中非常關鍵的一環,找到安全問題的源頭,從根本上予以解決,才能避免陷

入救火式的工作模式中。而傳統的以查殺為主的防范方案,并無法找到病毒入侵的源頭,網絡和系統的脆弱點依然存在,常常被重復利用,造成病毒問題周而復始。如何進行溯源體系建設是病毒防護中非常重要的一環。

問題三:如何建立合理、有效的病毒防御的體系,實現病毒問題可管可控。

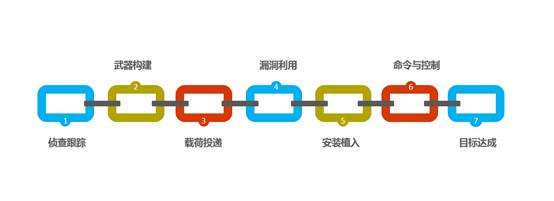

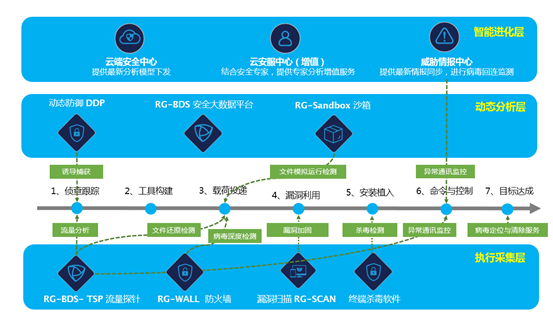

????? 在病毒防護體系建設時,我們需要分析病毒入侵的本質。雖病毒類型各異,但從病毒入侵的過程是存在共性的,這與洛克希德-馬丁公司提出的“網絡殺傷鏈”理論非常契合。即整個入侵過程,一般會經歷偵查跟蹤、武器構建、載荷投訴、漏洞利用、安裝植入、命令與控制、目標達成七個階段,每個階段均會有對應的行為或特征,可用于進行檢測防護。當然對應的最有效檢測防護技術手段也不一致,在越早的殺傷鏈環節發現和阻止攻擊,病毒防護效果就越好,修復和時間成本就越低,而絕非只有到安裝植入后,才進行介入檢測防護,否則所做的防護工作往往事倍功半。

問題四:依據網絡殺傷鏈為指導,每個階段應具備什么樣病毒防護能力,銳捷可以提供什么樣的方案?

從每個階段所帶來的影響分析,在網絡殺傷鏈的前三個階段進行有效監測防護,是病毒防護的最佳階段,此時病毒還未對業務造成實質的影響,監測防護工作所帶來的價值最為明顯,下面我們通過不同階段的分析,提供合理的防護方案建議。

- 偵查跟蹤階段

主要目標:攻擊者搜尋目標主機的弱點

常用手段:高危端口探測、惡意漏洞掃描、身份憑證嘗試等

關鍵問題:如何對可疑的探測行為快速的捕獲和判斷?

銳捷解決之道:

① RG-DDP 動態防御:通過虛擬大量虛假主機,快速誘導捕獲探測行為,構建病毒入侵的快速監測機制,同時擴大攻擊面、延長被入侵時長,降低攻擊成功概率。由于不采用特征庫,天然解決了特征庫模式時效問題。

② RG-BDS 分析平臺+ 流量探針: 除了基于“安全特征”,還可依靠“行為模型”去發現未知威脅和攻擊,擺脫特征庫時效的束縛。

- 載荷投送階段

主要目標:制作一個惡意程序工具,并投送到目標主機

常用手段:惡意郵件鏈接、網站頁面釣魚、遠程登錄等

關鍵問題:如何對網絡傳輸文件進行快速深度檢測。

銳捷解決之道:

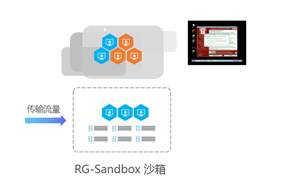

- RG-Sandbox 沙箱:支持在各類虛擬環境模擬運行文件和URL,根據運行結果而非特征去判斷威脅,對可疑文件進行模擬運行檢測,所以不僅能檢測到已知威脅,還可以檢測到未知威脅。

- 流量探針:文件還原檢測,結合威脅情報輔助,實現對文件的還原、檢測、存儲,幫助用戶進行威脅溯源。

- RG-WALL 1600系列下一代防火墻:基于CPU+ASIC 架構設計,結合本地庫和云端庫,提供及時更新的強大 AV病毒檢測能力。

- 漏洞利用及安裝植入階段

主要目標:利用主機存在的漏洞,運行植入惡意程序

常用手段:惡意漏洞掃描利用

關鍵問題:如何精準評估漏洞風險,讓安全加固更具備針對性

銳捷解決之道:

① RG-BDS安全大數據分析平臺+ RG-SCAN漏洞評估系統,實現攻擊與漏洞的自動關聯,讓漏洞不僅僅是孤立的存在,與實際現網情況動態調整風險,讓安全加固更具備針對性。

②銳捷網絡與火絨安全等終端殺毒軟件廠商建立合作生態,實現整體病毒防護方案能力整合,讓網絡監測與終端檢測有效融合。

- 命令與控制階段

主要目標:攻擊者建立控制系統的路徑

常用手段:C&C 回連、僵尸網絡

關鍵問題:如何在網絡流量中發現異常的命令控制鏈接

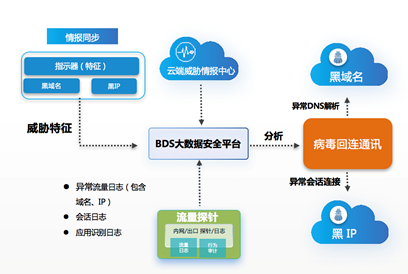

銳捷解決之道:RG-BDS+探針+威脅情報協同,實現對C&C 回連通信、僵尸網絡等威脅的檢測,發現病毒威脅。

通過以上整體病毒防護體系的建設,讓病毒防護形成整體防護效應,通過各階段多層、多維的監測防護技術,實現從病毒入侵開始到結束整體過程的監測防護,解決時效、單點、溯源的三大難題。

需要強調的是,以上各階段的組件可通過RG-BDS大數據安全平臺協同聯動,實現病毒整體階段定位分析, 也可單獨工作,實現各階段病毒定位防護,銳捷提供的是一種整體方案,更是一種病毒防護的建設思路,讓安全建設不只是安全設備的盲目壘砌,幫助用戶構建整體安全防護體系。