Fortinet Security Fabric架構下的OT安全

責編:gltian |2019-12-03 13:48:42《中國制造2025》戰略的提出、全球高頻發的工業網絡攻擊、以及近幾年我國連續出臺多項有關工業互聯網安全的政策要求,都足以讓工業企業開始重視并積極的為工控安全尋求完善的安全解決方案。需求的出現自然帶動了新的安全領域的出現——工控安全。與面向 IT 網絡的安全技術或產品不同,“工控安全” 因其應對環境的特殊性,現已成為安全全景圖中獨立的細分領域。

工業控制系統區別IT系統的特殊性

工業控制系統 (Industrial Control Systems,ICS) 作為OT (Operation Technology) 中的重要組成部分,是由各種自動化控制組件以及對實時數據進行采集、監測的過程控制組件,共同構成的確保工業基礎設施自動化運行、過程控制與監控的業務流程管控系統。其核心組件包括數據采集與監控系統 (SCADA)、集散控制系統 (DCS)、可編程邏輯控制器 (PLC) 等。

ICS 與 IT 系統核心區別在于其可用性要求。工業控制安全防護的前提是必須維持可持續性的運轉,任何系統干擾導致系統停止或延遲運轉都將會給生產環境帶來重大損失。在 IT 系統中常見的設備重啟、升級系統補丁等操作在工業環境中需要實現得到嚴格規劃,并在非業務忙時才可進行,從而保證系統的高可用性。

國內制造業生產網 (OT) 存在的安全問題

工業控制系統是工業自動化生產的核心,多采用專用硬件、操作系統及專有通信協議,過去 ICS 大多是封閉可信的生產環境,受外來攻擊影響較小。隨著工業互聯網化的快速發展,IT 與 OT 深度融合,幫助制造企業改善了業務系統以及部門之間的信息流動,從極大提升了企業的運營水平。與此同時,也給國內制造業生產網 (OT) 帶來了許多安全問題,主要有以下幾點:

- 網絡由封閉到開放,OT/IT 網絡共用同一網絡設備互聯;

- 缺少網絡安全設備有效地針對 OT/IT 網進行安全區域劃分和進行安全運行狀態的統一監控;

- OT 網設備接入缺乏必要身份或資產識別,定位安全威脅與取證過程低效;

- 因歷史原因造成 OT 網系統、版本老舊、設備系統非標準化,管理雜亂、漏洞多等安全問題;

- 缺乏安全的操作規范和流程。管理人員和操作人員缺乏相應的網絡安全操作培訓。

Fortinet 基于 Security Fabric 架構的工控安全整體解決方案

2004 年 Fortinet 與 IDC 共同提出 UTM(統一威脅管理)這一全球安全技術,并連續多年成為全球 UTM 技術的領導者。2016 年 Fortinet 基于其領先的威脅檢測及技術整合能力,提出 “Security Fabric”,其中包括 WAF、郵件網關、沙箱、威脅情報、終端安全、云安全、無線安全、IoT、SD-WAN 等多種安全解決方案,及其協同與聯動的安全整體架構。

Fortinet 技術總監張略指出:目前,Fortinet Security Fabric 安全架構已經實現了與 Nozomi Networks 等第三方 OT 安全解決方案商的集成,提供了基于 SCADA(數據采集與監視控制系統)安全的主動防御能力。

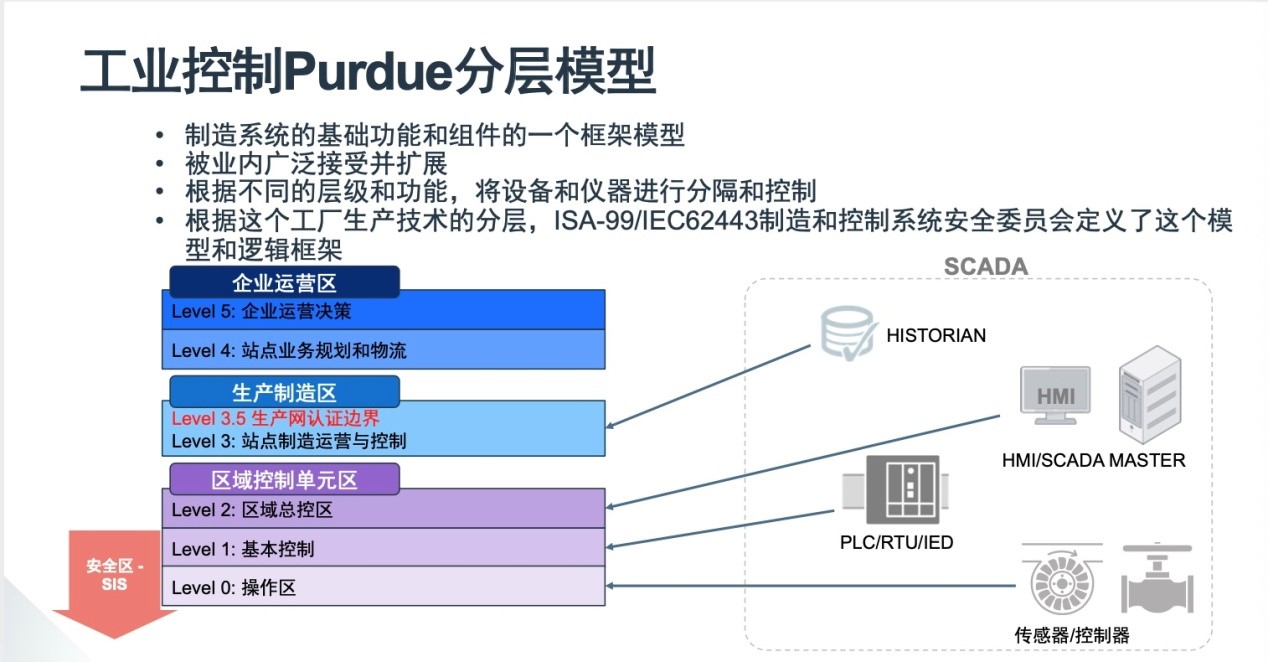

基于工業控制 Purdue 分層模型,并遵循 ISA-99/IEC62443 制造和控制系統安全委員會對工業生產網絡制定的標準與邏輯框架,Fortinet 將安全控制能力有計劃的部署在工業生產網絡中的儀表總線網絡、流程控制局域網、區域總控網絡、生產區域、企業環境等不同層面并進行有計劃的分段安全保護。

Fortinet Security Fabric 的風險管理框架在不同場景下均能提供高適應性的安全能力,這些場景包括:

- 針對已知威脅的可見性和分段保護:在此類場景中,Fortinet方案提供了FortiGate防火墻、FortiGuard威脅情報服務等組件,實現了從監控網絡到流程控制網絡的主動防護,以及對于常見的ICS/SCADA協議、基于工業協議的IPS特征的識別和監控,并可以通過集中安全管理報告實現自動化安全防護。

- 異常檢測和響應:FortiSIEM安全信息與事件管理解決方案可以在統一可擴展的解決方案中提供可見性、關聯性、自動響應和補救措施建議,FortiGate則可以提供從監控網絡到控制網絡的主動防護,在與Nozomi對網絡的被動監控能力融合起來之后,幫助用戶對于異常行為進行及時響應。

- OT Security Fabric自動化聯動:通過與Nozomi終端等第三方解決方案商的的聯動與集成,增強在檢測、發現、響應異常行為,并作出自動阻截攻擊的能力。

- 攻擊欺騙:FortiDeceptor作為一個輕量級的,專門針對OT網絡的蜜罐,可以快速創建一個偽造的“迷宮網絡”,以誘使攻擊者進行攻擊,進而檢測到攻擊者的活動詳細信息,以在攻擊真正造成損害之前進行遏制。

張略表示,工業控制 Purdue 分層模型與 Fortinet Security Fabric 開放、聯動和自動化的安全架構理念非常接近。兩者的結合為工業互聯網提供全面可見性、網絡分段以及端到端的整體解決方案。

自 2014 年起,國內涌現出數十家專注于工控安全的廠商,與此同時,傳統網絡安全提供商也正積極的將業務向此領域擴展,其中不乏擁有深厚技術實力的外資公司,如 Fortinet。Fortinet 除了擁有先進 IT 技術之外,在工業互聯網安全領域也在積極的與眾多工業產品設備商(如:西門子、ABB、施耐德等)、安全廠商、操作系統廠商(微軟)建立 CTA(威脅情報分享聯盟),同時 Fortinet 也在積極的與設備產品廠商達成戰略合作。這都極大的幫助 Fortinet 對工業產品和工業體系深度理解,并成為了 Fortinet 在工業互聯網 OT 安全領域的重要優勢。