名為Coronavirus的安卓RAT木馬正在爆發(fā)

責(zé)編:gltian |2020-03-04 15:15:38惡意軟件作者已經(jīng)開始濫用最近的冠狀病毒恐慌作為傳播其惡意創(chuàng)作的手段,正如我們較早的博客之一所強(qiáng)調(diào)的那樣。SonicWall Capture Labs威脅研究團(tuán)隊(duì)最近觀察到了該策略在Android生態(tài)系統(tǒng)中的使用以及以遠(yuǎn)程訪問木馬(RAT)的形式使用。

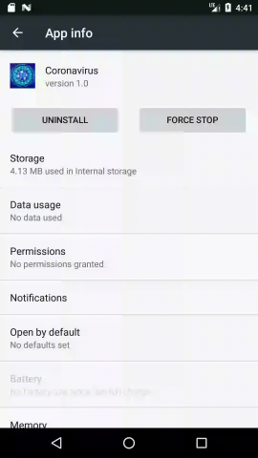

根據(jù)Virustotal和Koodous的上傳日期(2020年2月上旬),發(fā)現(xiàn)了一個(gè)名為Coronavirus的Android apk,此示例似乎是相當(dāng)新的。

初步觀察

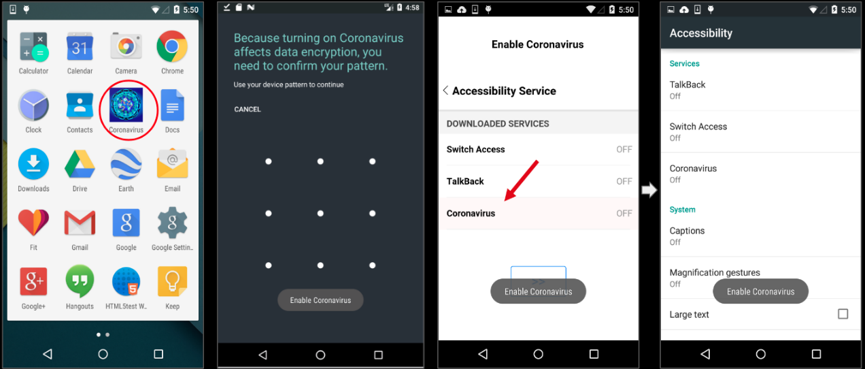

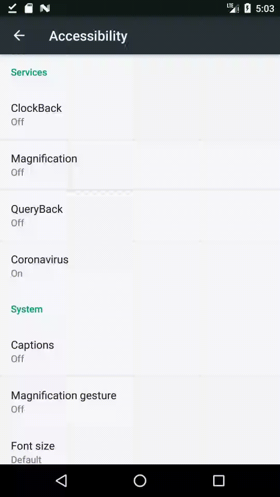

在安裝和執(zhí)行之后,此樣本請(qǐng)求受害者重新輸入設(shè)備上的PIN碼/圖形手勢(shì)解鎖并竊取它,同時(shí)反復(fù)請(qǐng)求輔助功能:

神秘的類和加密的代碼

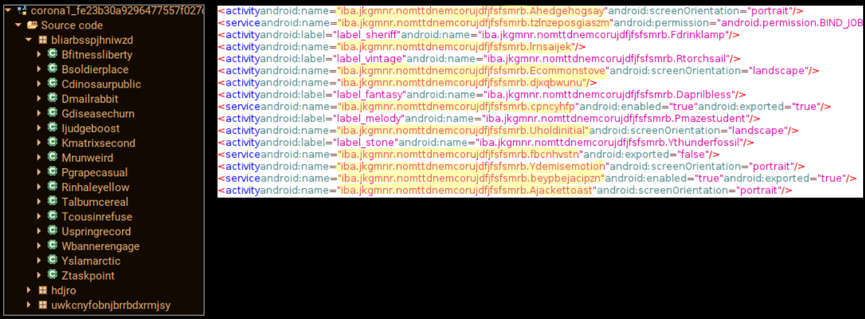

在查看代碼結(jié)構(gòu)時(shí),很明顯在此示例中使用了某種形式的打包/編碼。類名稱看起來是隨機(jī)的,但它們本身具有結(jié)構(gòu),大多數(shù)類名稱的長(zhǎng)度相似,并且在名稱上也具有相同的隨機(jī)性。在檢查Manifest.xml文件時(shí),列出的大多數(shù)活動(dòng)在反編譯代碼中均不可用,這表明“真實(shí)的”類文件將在運(yùn)行時(shí)解密。這種機(jī)制使自動(dòng)化工具難以分析代碼并做出結(jié)論。

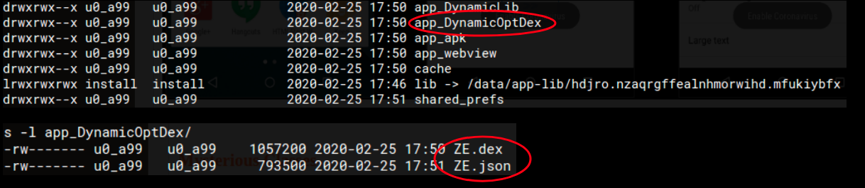

在設(shè)備上安裝了應(yīng)用程序的/ data /文件夾包含幾個(gè)有趣的文件:

ZE.json實(shí)際上是一個(gè).dex文件,將其重命名并在dex類查看器中打開,最后向我們展示了Manifest.xml文件中缺少的類文件:

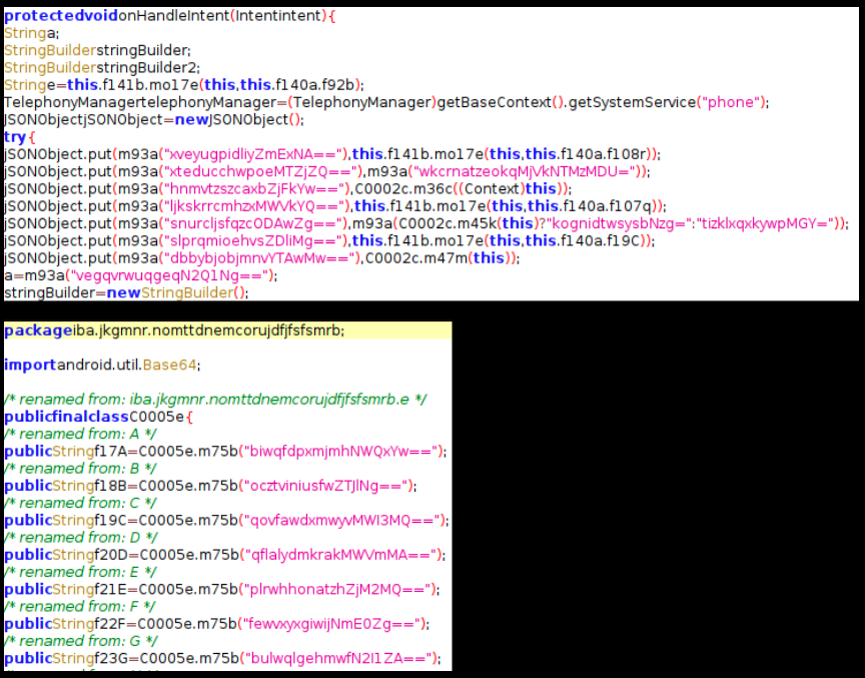

該.dex文件包含許多垃圾分類-不包含有用代碼的類-但是我們看不到包含清晰代碼的類文件。但是,我們面臨另一個(gè)挑戰(zhàn),這些類中的許多字符串都經(jīng)過編碼,沒有任何意義:

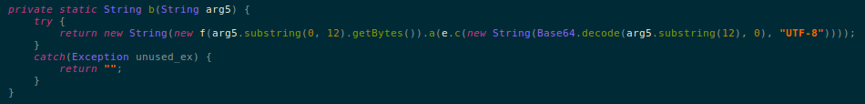

使用代碼中存在的解密邏輯(下面突出顯示),我們能夠解密這些字符串并了解該惡意軟件的實(shí)際功能:

能力和功能分析

該惡意軟件偵聽攻擊者發(fā)出的以下命令并執(zhí)行相應(yīng)的功能:

- rat_cmd

- rat_disconnect

- open_folder

- upload_file

- get_apps

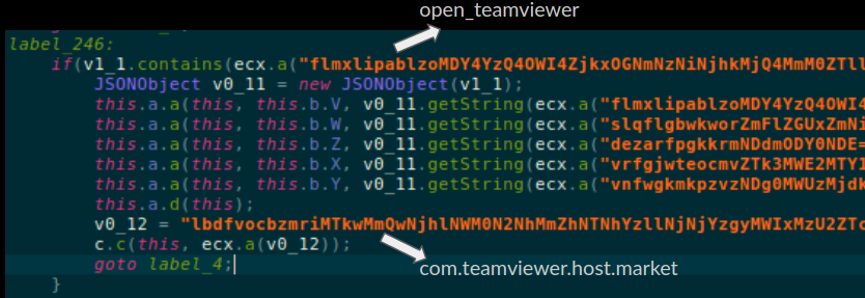

- connect_teamviewer

- open_teamviewer

- device_unlock

我們觀察到了基于代碼中存在的跟蹤的其他功能:

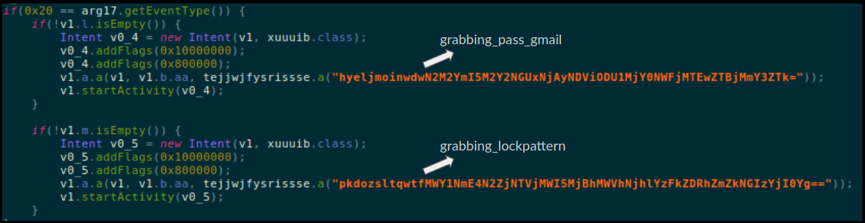

- grabing_pass_gmail

- grambbing_lockpattern

- logs_keylogger

- logs_contacts

- logs_saved_sms

- package_name_defultsmsmenager

- check_protect

- run_disable_protect

- time_run_bypass_protect

- remove_app

- time_run_injects

- time_run_cc

- admin

攻擊者可以使用其中一些命令來遠(yuǎn)程控制設(shè)備,從而使該惡意軟件成為RAT(遠(yuǎn)程訪問木馬)。

網(wǎng)絡(luò)通訊

在我們的分析過程中,我們觀察到惡意軟件與hxxp://otispride.site和hxxp://kryll.ug進(jìn)行通信,如下所示:

根據(jù)上述網(wǎng)絡(luò)數(shù)據(jù)包中使用的參數(shù)? -info_device- 我們可以確定正在傳輸有關(guān)受感染設(shè)備的信息。我們?cè)谙旅媪谐龅拇a中找到了更多此類參數(shù):

- d_attacker_two

- d_attacker

- is_attacker

- info_device

- new_device

- saved_data_attacker

- saved_data_device

- pause_attacker

- saved_accessibility_events

- upgrade_patch

- connecting

- saved_all_sms

- saved_contacts

- saved_applications

- rat_connect

- rat_cmd

駐留方式

該惡意軟件通過多種方式在設(shè)備上實(shí)現(xiàn)持久性:

Android的電池優(yōu)化功能使應(yīng)用程序處于暫停狀態(tài)以節(jié)省電池電量,但是由于此惡意軟件是RAT,因此它在不斷偵聽攻擊者的傳入命令時(shí)效果最佳。安裝后,此惡意軟件要求用戶忽略此應(yīng)用程序的電池優(yōu)化,從而阻止此應(yīng)用程序進(jìn)入低功耗/睡眠狀態(tài)。稍后,當(dāng)我們嘗試從應(yīng)用程序撤消此權(quán)限時(shí),它會(huì)使用一個(gè)基本的防刪除技巧,即在我們撤消該權(quán)限之前,快速按下后退按鈕:

當(dāng)我們嘗試撤銷無障礙服務(wù)權(quán)限時(shí),惡意程序使用了相同的技巧:

我們?cè)噲D從設(shè)備上卸載應(yīng)用程序時(shí),發(fā)現(xiàn)其使用了下面的防刪除技巧:

我們可以在代碼中看到使用此技巧阻止從設(shè)備中刪除TeamViewer應(yīng)用程序的痕跡。但是,此組件對(duì)我們不起作用,我們可以按照通常的方式輕松刪除TeamViewer。

這只是大規(guī)模惡意軟件活動(dòng)的一部分

我們最近遇到了一篇帖子,其中強(qiáng)調(diào)了Android惡意軟件的類似特征。檢查帖子中提到的樣本– SHA cce3f896a0143deea326d803d27cda0faed292a3 –發(fā)現(xiàn)該樣本和我們分析的冠狀病毒樣本均屬于同一家族。

SonicWall Capture Labs通過以下特征提供針對(duì)這些威脅的防護(hù):

AndroidOS.Spyware.RT(木馬)

AndroidOS.Spyware.DE(木馬)

危害指標(biāo)(IoC):

b8328a55e1c340c1b4c7ca622ad79649

ba6f86b43c9d0a34cfaac67f933146d6

原文鏈接:https://securitynews.sonicwall.com/xmlpost/coronavirus-themed-android-rat-on-the-prowl/

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國(guó)美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國(guó)網(wǎng)絡(luò)與信息法治建設(shè)回顧