復工后如果你的電腦有這些現象,說明已經中毒了!

責編:gltian |2020-03-05 10:37:57(圖片來自網絡)

因為此次疫情,大家應該都經歷了人生中的“最長假期”,當你在家閑的五脊六獸的時候,黑客可卻沒有就此蟄伏,反而在想方設法趁火打劫,借機大肆謀取利益。

目前,全國都在陸續復工,如果復工后,發現電腦有以下現象就可能是中了最新的挖礦病毒:

現象一:電腦變得異常緩慢,在任務管理器中可以看到“PowerShell”進程高CPU占用。注意,此種現象是挖礦類病毒的最核心表現。

現象二:病毒為了擴大感染范圍,會在局域網內發包,因此,通過防火墻或交換機可以看到某些機器(中毒電腦)大量向網內139、445、3389、1433等端口進行發包。

現象三:在沒有人為操作的情況下,Windows Defender被關閉了。

現象四:在系統的計劃任務中發現了一些隨機名稱任務,并且啟動了PowerShell程序。

現象五:在hosts表中出現一些奇怪的條目(通常由6位大小寫字母和數字組成的隨機域名,一級域名為cn/jp/kr,如sH12hf.cn)。

當你打開電腦發現電腦如果有上述的現象,那么很可能就是感染了最新的“DTLMiner”挖礦病毒。

根據瑞星安全研究院對“DTLMiner”挖礦木馬的長期監測發現這位病毒作者自2020年開始已經對病毒進行了3次更新。最近的兩次分別為春節當天和2月22日。更新的內容就是更加積極的對抗殺毒軟件查殺,從而進行挖礦斂財。一旦電腦中毒就會出現運行緩慢等上述現象。

如果中毒了怎么辦?

目前,瑞星終端安全管理軟件和其他具備殺毒功能的產品均已具備對該木馬的防御和查殺能力,廣大瑞星用戶可升級至最新版本。

針對企業用戶和普通網民,瑞星安全專家建議做好以下防御措施:

1、安裝永恒之藍漏洞補丁、”震網三代”(CVE-2017-8464)漏洞補丁以及BlueKeep(CVE-2019-0708)漏洞補丁,防止病毒通過漏洞植入;

2、系統和數據庫不要使用弱口令賬號密碼;

3、多臺機器不要使用相同密碼,病毒會抓取本機密碼,攻擊局域網中的其它機器;

4、安裝殺毒軟件并更新到最新版本,保持防護開啟。

5、禁用沒有必要的端口。

技術分析(非技術人員請繞過)

病毒作者這幾次更新的主要目的均為加大殺軟的檢測和清理難度,此外還有一些攻擊目標的變更。

- 橫向傳播模塊入侵成功后執行的命令中增加了結束特定進程并禁用對應的服務(安全軟件、少量黑客工具、Serv-U)的代碼(僅在1月6日的版本中出現,1月25日的版本中被移除)

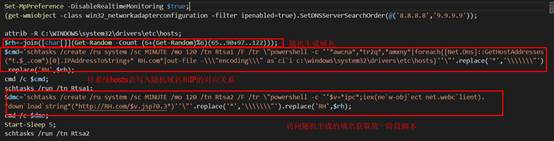

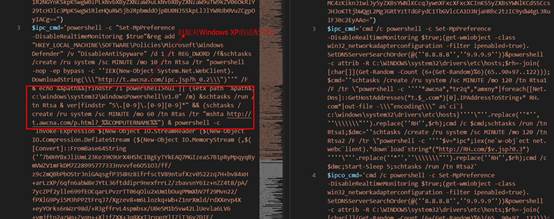

圖:增加的代碼

圖:去除混淆后的代碼

- 橫向傳播模塊入侵成功后將會創建2個計劃任務,第一個負責解析內置域名對應的IP地址,使用DGA域名生成算法生成隨機域名,將域名與IP的對應關系寫入系統的hosts表;第二個則是調用powershell訪問隨機生成的域名下載第一階段腳本(1月25日更新)

圖:橫向傳播模塊入侵成功后執行的命令(以IPC方式為例)

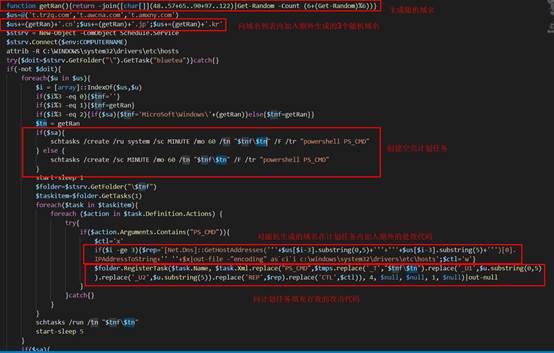

- 第一階段腳本運行后總共會嘗試創建6個計劃任務,前3個分別使用3個內置域名,后3個則是和入侵成功后創建的計劃任務一樣,解析域名對應的IP后生成隨機域名并寫入對應關系至系統的hosts表,然后訪問隨機生成的域名。并且,直接訪問域名時對應的URL路徑(/x.js)與隨機域名訪問時的URL路徑(/w.js)不一致。此外,計劃任務初次創建時是一個“空殼”計劃任務,病毒在創建后會通過COM接口再次連接到計劃任務并對之前創建的任務進行修改(1月25日更新)

圖:第一階段腳本創建計劃任務的流程

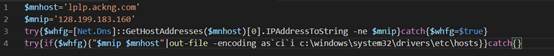

- 判斷礦池域名解析出來的IP地址是否與代碼內置的IP地址一致,如果不一致,嘗試將礦池域名和代碼內置的IP地址的對應關系寫入系統hosts表(2月22日更新)

圖:礦池域名處理相關代碼(從第三階段腳本中提取)

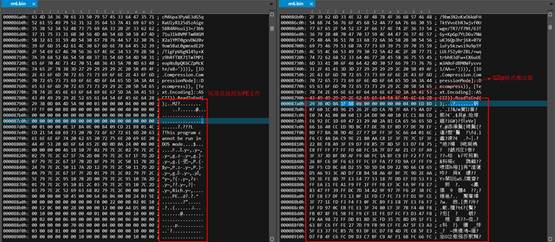

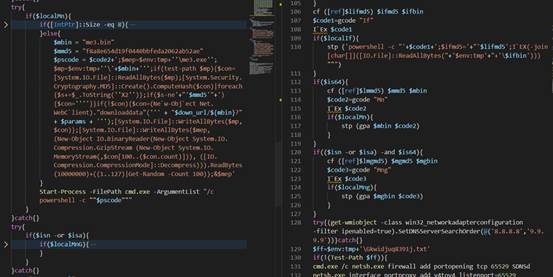

- 所有挖礦模塊的代碼尾部不再附帶要加載的挖礦程序的原始內容,而是附加被GZip壓縮后的內容,避免被殺毒軟件直接提取并進行掃描,同時也減小了文件體積(2月22日更新)

圖:新舊版本挖礦模塊結構對比(左側為舊版)

圖:第三階段腳本對下載來的挖礦模塊的額外處理

- 更換挖礦模塊API返回數據的提取方式,同時嘗試獲取挖礦模塊使用的外網IP并提交(2月22日更新)

圖:新版使用JSON反序列化來處理API返回的數據

- 橫向傳播模塊入侵成功后執行的代碼里不再出現對Windows XP系統的相關適配代碼(1月25日更新)

圖:新舊版本入侵后執行的代碼對比(以IPC方式為例)

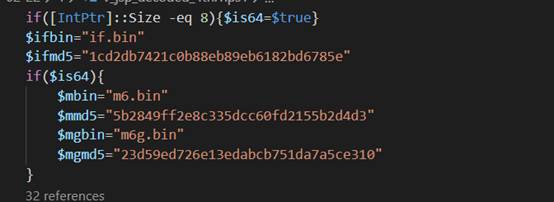

- 第三階段腳本下載挖礦模塊時不再下載針對32位系統的挖礦模塊(2月22日更新)

圖:新舊版本挖礦模塊處理代碼對比(左側為舊版)

圖:新版第三階段腳本頭部沒有32位挖礦模塊相關信息

IOC

MD5:

707788F42DCBB4CA7D87EF0CA18C80C3

EBCB0BEE5CBCAEAED0A1511FD9603007

EBA05D4DA5BBF37F1E2820F76469A211

E109B32C1AB1B7BDC4EB86D81EF0AB45

IP:

128.199.183.160

167.99.227.91

167.179.112.247