開源威脅情報平臺路在何方?

責編:gltian |2020-03-12 16:56:02——Bandura首席戰略官RSAC2020播客實錄

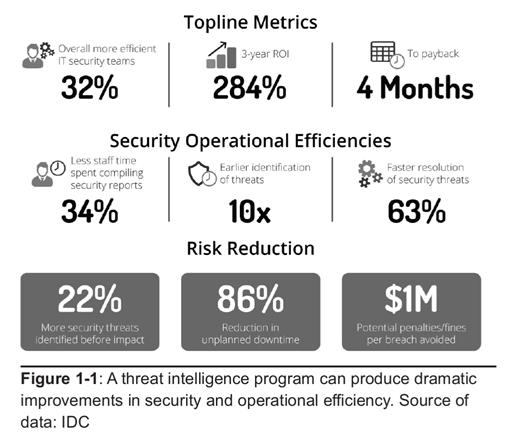

企業對威脅情報分享以及威脅情報在各個網絡安全領域融合應用的熱情,源自威脅情報日益凸顯的價值,以下是IDC對威脅情報給企業安全運營帶來的價值分析:

可以看出,威脅情報項目對于企業IT安全團隊的效率提升和數字風險降低有著立竿見影的效果。

隨著企業對威脅情報在漏洞管理、安全運營SOC、事件檢測與響應、風險分析、防欺詐、供應鏈風險等等領域應用的關注度不斷上升,開源威脅情報平臺成為企業安全界的熱門話題。開源威脅情報與商業威脅情報有何區別?開源威脅情報的優點是什么?未來的路怎么走?

帶著上述問題,我們整理了開源威脅情報平臺Bandura Cyber的首席戰略官Todd Weller在RSAC2020大會上主持的研討會錄音內容(部分),供大家參考:

什么是開源威脅情報,它的驅動力是什么?

這是一個很好的問題。首先來說一下它是由什么驅動的?我們看到的是,各種規模和復雜程度的組織都在增加對威脅情報的使用。促使他們這樣做的原因是:僅從現有安全控制中獲得的威脅情報是不夠的。究其原因,是因為威脅情報往往是專有的,由供應商驅動,由其威脅情報團隊驅動,并由他們在客戶群中看到的內容進一步加劇。而組織發現他們需要更廣泛的威脅情報視野。它必須涵蓋多個商業來源、開源行業和政府。這確實是推動這一運動的動力,那就是擁有更廣泛、更開放的威脅情報視野。

第一個問題,什么是開源威脅情報?我用三個特征來概括一下開源威脅情報。首先是開源,我在Google上進行了搜索,結果發現大量開源威脅情報平臺和服務,它們并不完全相同,但是這些概念之間存在一些相似之處——開源,對嗎?它不受任何一個實體控制。采用社區方式,任何人都可以做出貢獻。這和企業或行業安全聯盟合作類似,情報這事不能單槍匹馬去干。

開源威脅情報的第二特征是靈活,威脅情報可以輕松更改。您可以按需獲取所需威脅情報。最后,我認為開源威脅情報的第三個特征是可移植性。這種威脅情報很容易移動,很容易將其集成到您選擇的任何環境中。

這是與傳統威脅情報平臺的一個非常有趣的區別。由此引出的下一個問題是,為什么(開源)威脅情報很難集成到現有的安全控制中?

這里有兩個關鍵因素。正如我所提到的,首先,開源威脅情報與傳統安全解決方案的基本出發點就有分歧。傳統安全解決方案提供的價值在于它們檢測和阻止威脅的能力,他們通過自己專有的威脅情報來做到這一點,從而增強了其核心價值主張。因此,他們確實沒有動力去分享或公開(威脅情報),也沒有動力真正將其他人的威脅情報整合到自己的解決方案中。這是第一個因素。

我要說的第二個因素是技術限制。同樣,傳統安全解決方案旨在執行特定操作。我們傾向于在網絡安全方面發揮作用或獲得更大的曝光度。例如,下一代防火墻,如今所做的不僅僅是防火墻,而是整合了入侵防御。他們正在進行深度數據包檢查和URL相關檢測工作;他們正在做沙箱。此外,在這個基礎上加密流量也在不斷增加。下一代防火墻變得越來越肥,做了很多工作,資源負擔也越來越重。

因此,這種方式存在很大的局限性。許多下一代防火墻直接限制了你可以整合第三方威脅情報的空間。我們已經看到的另一種因素,即使您消除了容量限制,在很多情況下,下一代防火墻的策略管理也很麻煩。這屬于另一種限制。

回到開源威脅情報領域,您如何看待行業正在掀起開源威脅情報運動的說法?

我看到了兩點。首先,幾年前一些供應商組團成立了網絡威脅聯盟(CTA)。我認為Palo Alto Networks是一個關鍵創始會員,還有Symantec 等其他廠商,他們的目標是業界能夠共享威脅指標。

但我認為CTA不算特別成功,坦白說,我們對網絡威脅聯盟知之甚少,甚至不清楚這個組織是否還存在?總之,正如剛才提到的,CTA的企業會員提供的都是專有網絡安全方案,配套的威脅情報服務也是各自專有的,你讓這些廠商慷慨無私地分享威脅情報,這事聽上去很有情懷,但是缺少激勵機制。

但有些安全方案供應商(特定的供應商)確實采取了行動來嘗試實現第三方威脅情報的集成,并試圖使他們的系統更加開放。我將重點介紹一些例子。例如Palo Alto Networks有一個名為MineMeld的開源項目,該項目將匯總來自多個來源的威脅情報,他們正在幫助實現自動化。

我認為McAfee在他們所謂的DXL方面也已經取得了很大的進步,這不僅是將整個McAfee解決方案組合在一起的一種方法,而且還使我們這樣的第三方解決方案也可以輕松集成。這里需要考慮的其他方面是安全編排、自動響應(SOAR)。這些廠商正在努力促進威脅情報在不同系統之間的移動。

這種方法面臨的挑戰再次回到安全控件本身的局限性。因此,如果我們選擇了Palo Alto Networks,那么他們是市場領先的防火墻提供商,對嗎?他們已經采取行動來整合第三方威脅情報。但是,您依然只能將少量的第三方威脅指標放到Palo Alto Networks防火墻中,這一事實問題并沒有解決。因此,無論是由MineMeld完成還是以SOAR完成,都存在很大的局限性。

歸根結底,最大的問題是,專有安全方案之間的差異是情報分享最大阻力。再強調一下,這些專有安全解決方案的體系結構已經非常飽滿自洽,它們真的只適合做自己在做的事情。

您提到Bandura Cyber已集成到其他一些產品和解決方案中。那么Bandura在開源威脅情報運動的作用是什么?

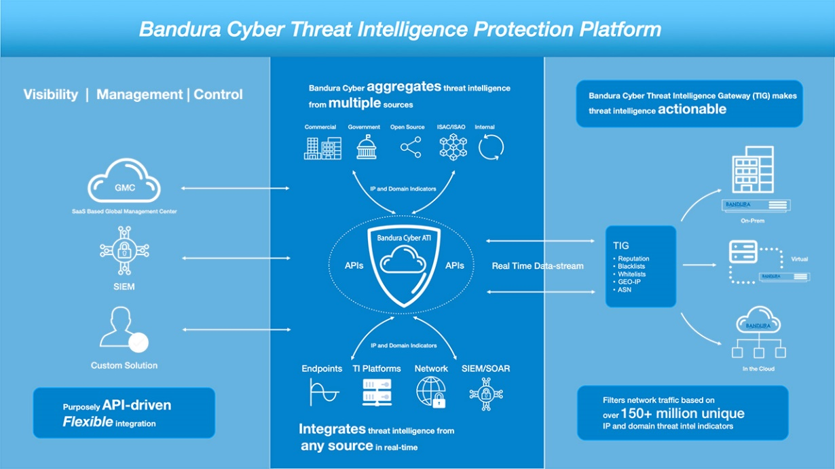

開放是我們所做工作的核心,對嗎?因此,我們提供了所謂的威脅情報保護平臺。在那里,我們匯總了來自多個來源的威脅情報。我們正在與許多商業威脅情報提供商合作。我們正在開源,我們正在通過ISEC、ISAO集成引入政府行業。

對于我們來說,我們今天不生產自己的威脅情報,我們并不依賴于此。我們正在合作,希望客戶能夠使用他們想要的威脅情報。因此,我們正在采取積極措施,以匯總和提供領先提供商和所有這些來源的威脅情報。但隨后,我們還將集成來自任何來源的威脅情報。我們看到不少大型企業在整合多來源威脅情報上花費了數百萬美元,更多的企業將考慮使用ThreatQuotient之類的解決方案來匯總威脅情報平臺。

我們正在做這樣的集成。我們與ThreatQuotient合作,與Anomali合作,與Recorded Future合作,ThreatConnect,SOAR,SIEM系統將成為重要的集成。然后,關鍵部分就是對威脅情報采取行動。

我們聚集在一起,整合在一起,但是接下來我們要采取行動,這就是我認為對我們非常有趣的地方。您可以將我們真正視為一個開放的威脅情報執行平臺。同樣,我們將能夠從任何來源對威脅情報采取行動。我們不偏向自己的威脅情報,我們想保持開放和靈活,但這并不意味著隨著時間的流逝我們不會擁有一些自己的威脅情報,但核心競爭力始終是提供開放靈活的威脅情報。讓客戶獲得他們想要的信息。因為網絡是動態的,當下的威脅情報來源與明天、未來五年和十年都將大不相同。

Bandura網絡威脅情報平臺的主要特點是什么?

1、聚合來自多個來源的IP和域威脅情報,包括領先的商業提供商、開源、政府和行業來源。

2、實時集成來自任何來源的IP和域威脅情報,包括來自威脅情報提供商和平臺(TIP)、SIEM、SOAR、端點和網絡安全解決方案的情報。

3、基于IP和域等威脅情報,以近實時速度主動過濾網絡流量。