高效CISO需要關注的七個安全指標

責編:gltian |2020-03-23 15:26:24

當企業安全預算的增長面臨“不可持續”風險,CISO應該開始重視哪些安全指標?

CISO最具挑戰性的工作之一就是選擇正確的指標來量化企業網絡安全體系的能力和價值,這是企業網絡安全策略和效率的基礎。如果說KPI是一種病,那么,沒有什么比選擇錯誤的KPI指標更加可怕的事情了,尤其是企業安全預算開始吃緊的黑天鵝時期。

網絡安全預算“無厘頭”增長已經不可持續

零信任需要錢、威脅情報需要錢、漏洞管理需要錢、下一代防火墻需要錢、下一代SOC/SOAR/SIEM需要錢、數據防泄漏需要錢、勒索軟件需要錢、等保合規需要錢、安全意識培訓需要錢……這些還都是肉眼可見的、優先級很高的“燒錢項”。

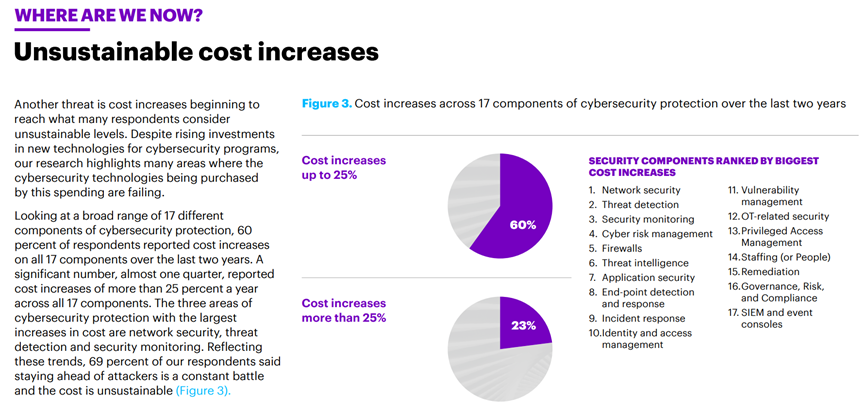

但是不少安全主管,甚至是知名跨國公司或上市公司的安全主管,兜里的預算,都無法完整覆蓋多個安全重點投資領域。近日埃森哲的一份CISO報告給出了逐年遞增的安全預算中,“最燒錢”的十七個安全技術,排名如下:

數據來自:埃森哲企業安全主管2020領導力報告

正如埃森哲報告中所指出的,當安全投入持續增長與安全“績效”不成比例的時候,企業安全預算年復一年的“無厘頭”增長已經不可持續,CISO必須拿出有說服力的指標為預算正名,否則“沒米下鍋”的CISO將難以擺脫“救火隊員“的榮譽角色。

首先CISO要認識到安全預算是個主觀命題,尤其是對于安全預算在整個IT支出占比明顯偏低的中國企業,未來很長一段時間,安全預算的增長都是大勢所趨。但是,一個根本問題必須得到解決:企業安全預算往往需要借助“想哭病毒”、“刪庫跑路”之類的重大安全事故來與企業管理層和董事會達成階段性“諒解”,而不是通過可運營可跨部門溝通的安全指標。

雖然多年以來,企業安全領導者已經使用過無數指標。但是與業務部門和管理層基于指標的溝通機制卻并未通暢起來。許多高管和董事會成員經常會抱怨說,這些措施未能幫助他們充分了解或理解安全部門的表現、改進程度以及不足之處,安全的可視性和可測量性依然非常糟糕。

安全公司SpearTip總裁兼首席執行官Jarrett Kolthoff說道:

CISO們給首席執行官和董事會的報告里包含太多技術術語,例如嚴重漏洞和補丁數量,但董事會其實并不了解他在說什么。

他補充說:

這些數字對于CISO可能非常有用,但是CISO需要基于安全指標和標準來提供背景信息,以便董事會了解風險以及需要在安全方面進行多少投資。

包括Kolthoff在內的網絡安全專家認為,對于不同行業和規模企業的CISO來說,在衡量安全工作效果和策略方面,并沒有一套放之四海皆準的安全指標。但是,有一點可以確定的是:有一些安全指標的組合,對于大多數企業來說,都需要格外重視。

五個對企業依然重要的“舊”安全指標

雖然不同地域、不同規模和不同行業的企業面臨的安全威脅優先級不盡相同,但是在制定有效的新安全指標方面,有著共同訴求和基本原則:

安全指標需要與安全損失和業務目標掛鉤,且能夠容易被業務部門或者董事會所理解。

盡管“站在業務目標角度”評估安全性的新指標體系是當下CISO們關注的熱點,但資深的CISO和安全管理顧問表示,過去安全團隊使用的很多安全指標依然很有價值,CISO應該考慮圍繞這些指標添加其他上下文內容。

1、平均恢復時間MTTR

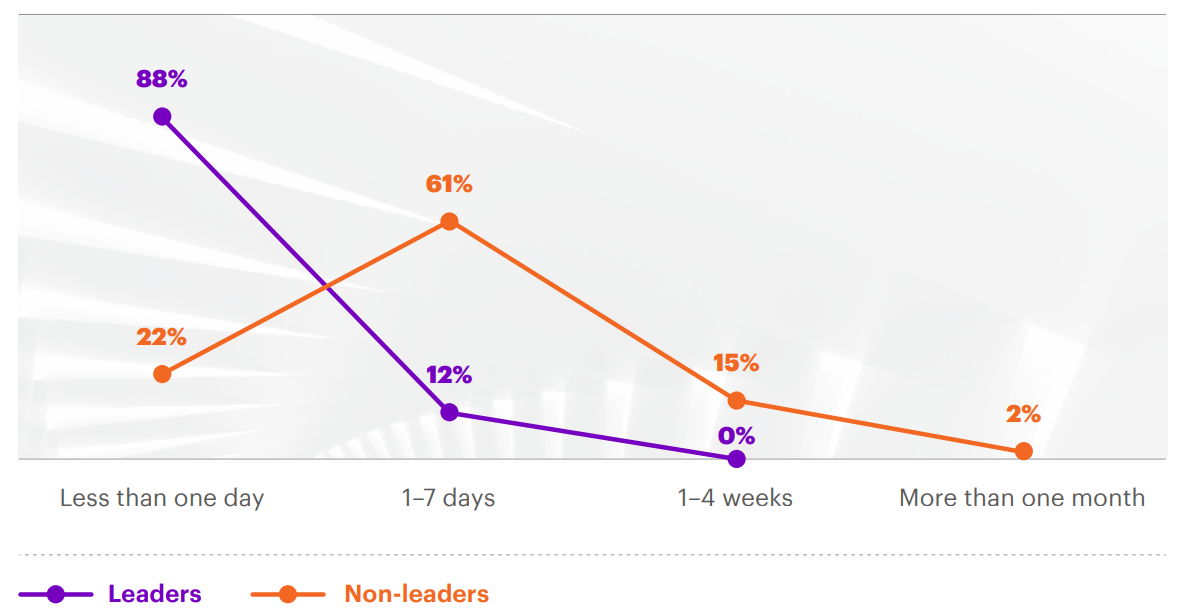

Harmer根據組織已確定的風險意愿,測量受事件影響的用戶百分比,安全團隊解決問題的速度以及該時間是否達到、超過或少于目標時間。根據埃森哲2020年CISO領導力報告,在提高檢測響應速度,減少MTTR方面,CISO對新技術采用的優先級如下:

可以看出,SOAR和AI是CISO極為看重的兩個安全技術,而且二者具有互補性,AI在快速檢測(MTTD)方面有優勢,而SOAR則是縮短恢復時間的終極方案,因此SOAR和AI對于安全決策者來說,只有雙劍合璧才能達成最佳安全指標。

2、平均檢測時間MTTD

諸如平均檢測時間(衡量從一次成功攻擊到檢測出這段時間所花費的時間)之類的指標,可以反映企業安全系統的運行狀況并可以進行跟蹤改善。這些指標有助于CISO與最高管理層討論需要進行哪些投資才能實現改進。此外,這樣的度量標準鼓勵持續改進。

3、滲透測試

與模擬網絡釣魚攻擊一樣讓滲透測試相關指標能夠表明組織抵御此類事件的能力以及可以隨時間推移跟蹤改進的程度。這是很多CISO以及高管和董事會成員所理解和重視的指標。

4、漏洞管理

CISO可以考慮開發漏洞管理的指標,以用于報告其漏洞管理程序的有效性,不應該只報告已完成的補丁程序的數量,而應該根據組織的安全狀況來衡量安全部門管理漏洞的能力,從而最大程度地發揮指標的作用——不是要修補100個低風險補丁,而是要確保盡快修補風險最大的漏洞。

5、安全審計

一些CISO使用了NIST、ITIL和互聯網安全中心(CIS)框架開發了計分卡,這非常有助于快速展示安全工作的成效和進展。

放棄4個指標

隨著用于考量企業安全能力、有效性的性指標的出現,專家建議減少甚至放棄使用以下安全評估指標:

1、攻擊次數

CISO辛普森認為:

沒有人關心您是否一個月內阻止了10萬次攻擊,這好比說,如果您的收入為100%,那我為什么還要再給您100萬美元呢?

此外,企業面臨的威脅不是阻止10萬次低級別攻擊,而是要阻止可能使公司倒閉的致命攻擊。

2、補丁完成數

原因同上。

3、確定的漏洞

原因同上。

4、被阻止的病毒

原因同上。

盡管上述四個指標對于CISO而言是對已完成工作的內部衡量,或者對于確認組織是否達到合規要求有其意義,但它們本身幾乎沒有價值,而且可能會使企業陷入一種錯誤的安全感。

需要關注的兩個新指標

一些新興的安全指標往往不在CISO的雷達圖內,例如“人員滿意度”,例如安全牛曾經推薦過網絡安全的下一關鍵指標:MTTH(平均強化時間)。

1、MTTH(平均強化時間)

MTTH是指漏洞披露到武器化和商品化形成巨大殺傷力之前的這段時間窗口內,企業安全團隊如何縮短漏洞緩解和安全加固措施的部署周期。下一代企業網絡安全有兩個關鍵“抓手”,一方面企業需要縮短“反射弧”,大幅提高檢測和響應速度,縮短駐留時間,這也是xDR相關產品和概念持續火爆的原因;另一方面,在預防階段,需要大幅度縮短強化時間,扭轉與攻擊者龜兔賽跑的不利局面,但這一點目前受到的重視還不夠。

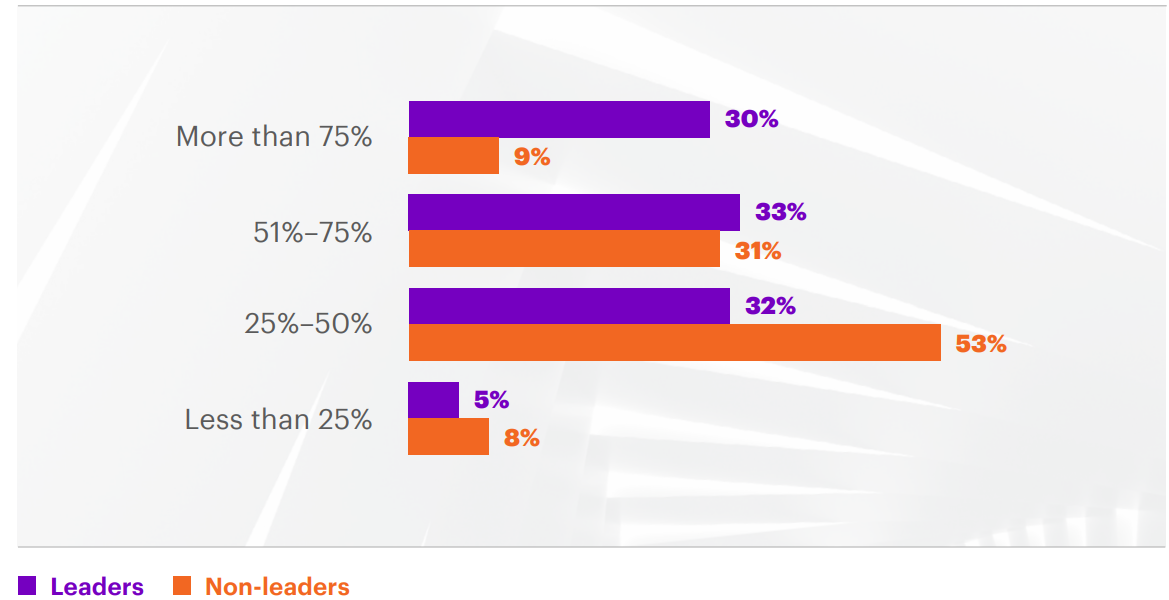

2、員工安全培訓率

根據埃森哲的報告,網絡安全優秀領導者和普通領導者對培訓的重視程度有重大差異,從上圖的調查數據可以看到,對于新的安全工具和產品,超過30%的優秀領導者的團隊培訓率超過75%,只有9%的普通領導者的團隊獲得超過75%的培訓率。