“病毒”蹭上“病毒”熱點 網絡釣魚掛上“新冠”誘餌

責編:gltian |2020-03-27 13:42:15目前,新型冠狀病毒疫情已經蔓延至全球,而網絡安全也出現新威脅。亞信安全近期發現,大批網絡不法分子借助“冠狀病毒”、“肺炎”、“確診”、“武漢”、“口罩”等熱詞,通過郵件、社交媒體等社交工程方式散布釣魚信息,若疏于防范,企業很可能會遭到勒索軟件、商業欺騙以及APT攻擊。

新冠病毒“入侵”網絡空間

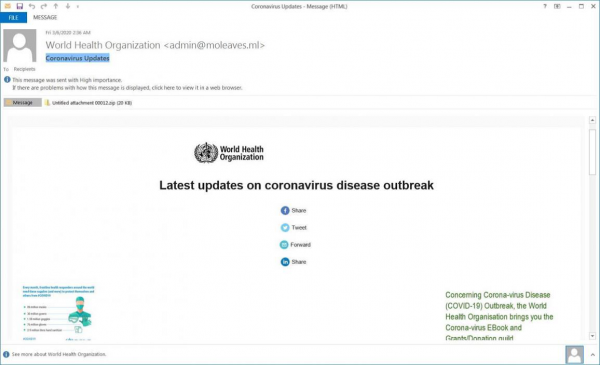

據亞信安全監測,網絡上已經出現了多個利用新冠病毒話題傳播遠程控制木馬和EMOTET銀行木馬變種的案例。在 FormBook 竊密木馬的傳播中,網絡不法分子會以“新冠病毒進展信息”為誘餌,將郵件發信人偽裝成世界衛生組織(WHO),自稱提供為避免感染而應采取的有關安全措施信息。

【攜帶FormBook竊密木馬的釣魚郵件】

而實際上,這些郵件是徹頭徹尾的釣魚郵件,其郵件附件攜帶了FormBook竊密木馬,用戶一旦點擊郵件附件,木馬就會嘗試安裝在用戶設備上,進而收集和竊取敏感數據。這些郵件還可能嵌入釣魚網站的鏈接,會在受害者點擊之后提示其分享個人信息,而這些信息最終會落入網絡罪犯之手。

釣魚郵件種類繁多且“后患無窮”

疫情話題在社會工程學方面的易用性、低成本顯而易見,這也是釣魚郵件大規模進攻的原因之一。在國內疫情早期,亞信安全威脅情報中心還發現了提供“口罩”等產品的垃圾郵件,這些郵件常常被當做“變臉詐騙攻擊”或商務電子郵件入侵(Business Email Compromise,簡稱BEC)的工具。例如,一封電子郵件會聲稱可以提供口罩的購買鏈接,但其實,這些鏈接真正指向的卻是高度山寨的虛假電商網站。

這類釣魚攻擊的方法并不新鮮,手段也很簡單,往往就是將郵件發件人偽造成你的領導、同事或合作商,并以誘惑性的標題引誘受害者點擊,進而傳播惡意軟件或鏈接,騙取受害者的商業信息或錢財。但是之所以還有人頻頻上當,是因為它善于利用人性恐懼、貪小便宜等弱點。

與傳統的“撒大網”不同,魚叉式網絡釣魚更具危害性。根據亞信安全的統計,93%以上的勒索軟件攻擊、90%以上的APT攻擊都借助了此類手法,攻擊者會通過公開網站和社交APP大量搜集資料,進而針對公司內部的特定個人或群體發送郵件。這些電子郵件一般會采用與收件人工作高度相關的內容,并想法設法讓郵件看起來重要且緊迫。此外,為了逃避大部分網絡釣魚過濾軟件,這些郵件中往往不包含惡意軟件。

解決釣魚攻擊的最佳方式就是“隔離”

對抗新冠疫情,目前被普遍證明最有效的方式就是隔離。而避免遭遇釣魚郵件傷害,這里有一些簡單有效的行動建議。例如,認真檢查發件人的姓名以及域名;如非必要,不要點擊不明身份來源的電子郵件中的鏈接以及附件;如果一定要點擊鏈接,請檢查鏈接的域名是否與官網一致。

但是,總有一些人會疏于防范、總有人好奇,這也是釣魚郵件幾十年經久不衰的原因。為此,亞信安全建議用戶通過部署網關類產品作為第一道防線,在源頭進行技術上的檢測和隔離,并部署桌面防護產品,以有效阻止威脅到達客戶端。其中,亞信安全深度威脅郵件網關DDEI擁有高級偵測技術和定制化沙箱分析的功能,可以實時發現和攔截勒索軟件、APT攻擊所使用的社交工程郵件,極大地提升網安管理能力。

關于亞信安全

亞信安全是中國網絡安全行業領跑者,以安全數字世界為愿景,旨在護航產業互聯網。亞信安全是云安全、身份安全、終端安全、態勢感知、高級威脅治理、威脅情報技術領導者,同時是5G、云計算、物聯網、大數據、工控、移動六大安全場景引領者。在國內擁有2個獨立研發中心,2,000人安全專業團隊。欲了解更多,請訪問: http://www.asiainfo-sec.com

更多媒體垂詢,敬請聯絡:

|

亞信安全 葉原 電話:010- 58256889 電子郵件: yeyuan3@asiainfo-sec.com |

謀信傳媒 雷遠方 電話:010-67588241 |

下一篇:安全眾測的四個大坑