CVSS是靠譜的漏洞優先級標準嗎?

責編:gltian |2020-05-11 14:17:462019年超過55%的開源漏洞被評為高或嚴重,但不要被這個數字嚇到,要真正了解漏洞及其對企業或產品的威脅等級,我們需要信息的絕不只是一個冷冰冰的CVSS評分。

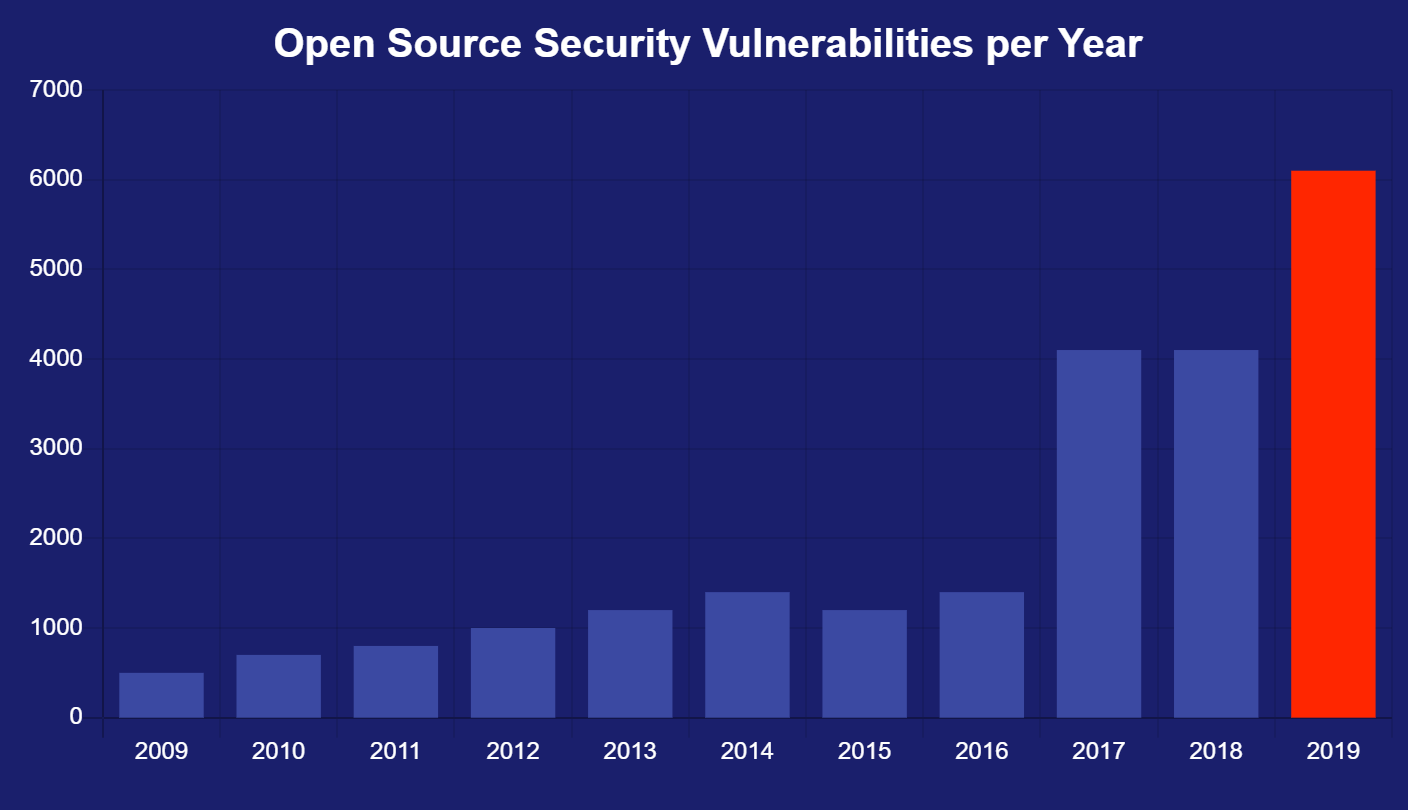

根據WhiteSource的《開源安全漏洞現狀報告》,軟件開發行業對開源組件越來越依賴,對開放源代碼安全漏洞的關注度也不斷提升,導致發現的開放源代碼漏洞數量也逐年增加,2019年開源軟件漏洞的數量呈現爆發式增長(下圖)。

面對代碼庫中不斷增多的開源漏洞,軟件開發企業如何才能跟上長長的安全警報清單,確保他們能夠優先修復最緊急的問題?

安全警報的優先級已成為漏洞管理的重要組成部分,許多企業都將CVSS(通用漏洞評分系統)評分作為確定其開源安全漏洞優先級的客觀標準。但是,WhiteSource研究報告中的數據表明,僅依靠CVSS等級進行優先級排序對企業幫助不大。

CVSS評分的進化

自2005年以來,FIRST(事件響應和安全團隊論壇)創建的CVSS已成為評估漏洞嚴重性的事實標準。在CVSS中,研究人員檢查漏洞的屬性、時間、影響和環境指標,以了解漏洞利用的難度以及漏洞被攻擊者成功利用后可能造成的破壞程度。

多年來,隨著安全社區致力于改進評分系統,CVSS不斷發展和更新版本,添加了新參數,例如于2015年發布的CVSS v3增加了“范圍和用戶交互”指標,這些信息比CVSS v2中提供的信息更詳細。在CVSS v2中,漏洞評分是基于該漏洞對主平臺的總體影響,而在CVSS v3中,漏洞評分是基于對特定組件的影響。而最新發布的CVSS v3.1則旨在“明晰和改進現有標準”。

但是,雖然v3為幫助企業更好地判定漏洞的嚴重性提供了更細粒度的信息,但企業也應該意識到,遷移到V3.1新標準會對評分產生重大變化。

不同版本CVSS評分數據差異大

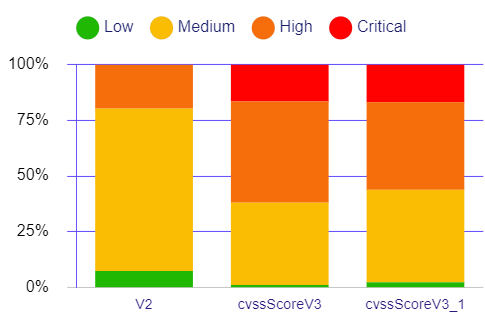

WhiteSource的研究報告分析了2016年至2019年間報告的10000多個開源漏洞的CVSS評分,以比較由CVSS v2,v3.0和v3.1三個版本的漏洞嚴重程度評分的變化(下圖)。

資料來源:WhiteSource

數據顯示,v3.0和v3.1分數明顯高于v2分數。例如,在v2下一個CVSS評分7.6的漏洞在v3.x標準下的評分可高達9.8分。

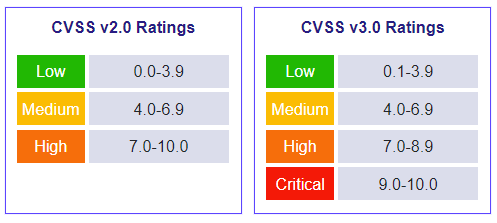

將v2.0評級標準與v3.0評級標準進行比較,可以部分解釋這一巨大變化:

資料來源:WhiteSource

嚴重和高危漏洞呈上升趨勢

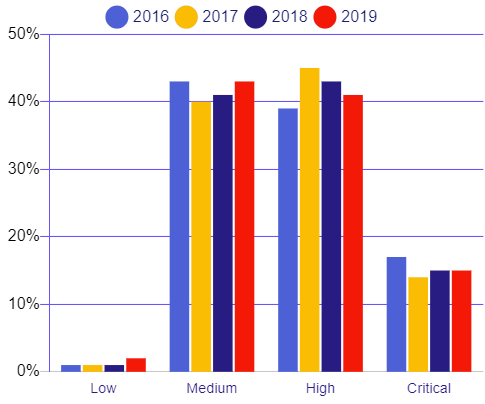

從以上對比可以看出, CVSS v3.x的漏洞分數普遍較高于之前的版本,通過比較CVSS v3漏洞的嚴重性評分的分布,我們可以更好地了解威脅性較高(High)和嚴重(Critical)的開源漏洞分布。

資料來源:WhiteSource

2019年的數字表明,2019年開放源代碼漏洞增加了50%,超過55%的CVE被評為高或嚴重。這意味著不僅更多的CVE被歸類為高危和嚴重漏洞,此類漏洞的總量也在增加。

CVSS v3.1版本首次強調其評分衡量的是漏洞的嚴重性而不是風險。而CVSS的最新定位是:為用戶提供更全面、更精確的上下文,以及對漏洞嚴重性評分的共享理解,允許更多用戶利用該信息。但是數據顯示,雖然計分方法的不斷發展,但是開發人員和安全團隊依然使用有限的優先級工具來處理大量高嚴重性漏洞。

漏洞嚴重性評分分布不平衡(高危漏洞占比高)的原因有很多。例如安全社區對高危問題更加關注,以及CVE創建過程較為困難和耗時,導致威脅性較低的漏洞被排除在CVE之外。那么問題來了,開發和安全團隊如何解決這種不平衡?

CVSS評分可以作為漏洞修補優先級的參考依據嗎?

隨著安全形勢的不斷發展,我們知道,要真正理解漏洞及其對企業或產品的影響,一個評分數字是遠遠不夠的。例如,一個評分很低的胰島素泵漏洞,卻有可能危及生命。同時,一個漏洞的嚴重程度和優先級還與漏洞暴露時間、武器化進度和利用難度等諸多因素相關。

V3.1基于這樣的理解,即不應將CVSS分數視為唯一參數。在評估我們資產中的安全漏洞風險時,需要考慮諸如脆弱性的依賴關系或網絡架構和配置等因素。

DevSecOps團隊需要在漏洞評估中將企業的軟件清單、云環境和網絡結構都考慮在內,基于風險和威脅實施高效漏洞管理,不要過于依賴 CVSS 來決定漏洞修復的優先級。CVSS是風險評估的一個重要變量,但并不能代表風險本身。

安全牛《2020高效漏洞管理指南》現已開始接受預訂,預訂郵箱:report@aqniu.com,郵件主題關鍵詞:高效漏洞管理。

參考資料

WhiteSource開源漏洞現狀報告:

https://resources.whitesourcesoftware.com/research-reports/the-state-of-open-source-vulnerabilties-2020