ASRC 2020年第二季度郵件安全觀察

責編:gltian |2020-08-06 17:03:392020 年第二季度,全球仍然籠罩在新冠肺炎的疫情中,疫情的影響程度已遠超第一季度。許多企業開始采取遠程居家的辦公模式,以確保公司員工的健康以及特定服務項目的正常運作。工作模式的改變加重了對網絡的依賴程度,也因為人與人彼此見不到面,各種詐騙、網絡安全漏洞就容易被攻擊者所利用。以下簡要分享守內安與 ASRC 研究中心 (Asia Spam-message Research Center) 第二季度郵件安全觀察概況。

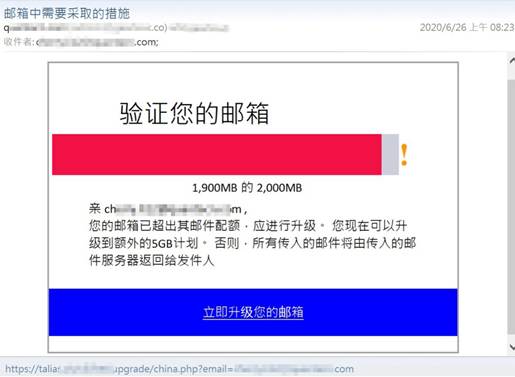

偽造釣魚郵件較上一季度增加,出現不少偽造企業管理者發送的釣魚郵件

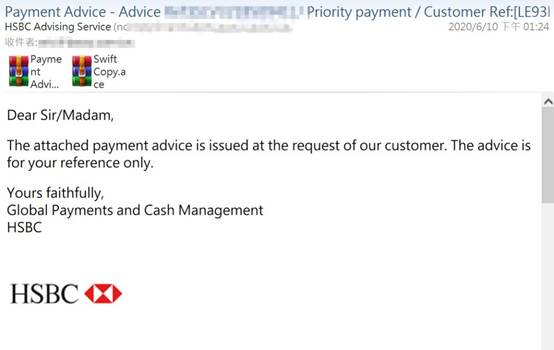

本季度偽造企業組織通知、收貨確認通知等釣魚郵件明顯增多,較上季度大約增長了 24%,并且集中在六月。其中為大多數的是偽造企業管理者發送郵件賬號密碼相關問題的釣魚郵件,會在收件人點擊鏈接后導向釣魚頁面,這個釣魚頁面通常寄宿于被入侵的 WordPress 網站;其次為假的語音與文件發送通知,這些通知除了部分寄宿于被入侵的 WordPress 網站,部分則是使用免費的窗體或網站生成器作為釣魚頁面,還有少量直接夾帶惡意附件;最后是假的貨物運送或商業交易確認,部分寄宿于被入侵的 WordPress 網站、還有部分則直接將釣魚頁面的 HTML 放在附件文件內試圖避開瀏覽器對網址的警示與檢查,還有一部分則是直接夾帶以 rar 壓縮后的惡意執行文件。

釣魚頁面通常寄宿于被入侵的 WordPress 網站

病毒郵件數量明顯增加,夾帶惡意鏡像文件或壓縮格式文件居多

病毒郵件數量較上一季度增長了約 60%,同樣集中在六月。以夾帶惡意 .img 文件為多,占了總量 1/3 以上。這些 .img 文件中包含了一個惡意 .exe 可執行文件,在 Windows 環境下被雙擊后,會自動掛載成為一個虛擬光盤,便可讀取其中的 .exe 文件;此外,網絡上也有人教學如何以 7-zip 解出鏡像文件內的內容,若收到此類惡意攻擊時缺乏安全意識,而以如何開啟該類文件的目的在網絡上尋找答案,也可能因此涉險!

在第二季度,比較特別的是病毒郵件常用的壓縮文件格式分別為 .ace 與 .rar,甚至比 Windows 內能解壓縮的.zip壓縮格式還要多。WinRAR 自 2015 年即對中國個人用戶開放免費,許多中國的 PC 安裝完成后也會安裝免費的 WinRAR 作為預設的壓縮或解壓縮的工具;但是自 CVE-2018-20250、CVE-2018-20251、CVE-2018-20252、CVE-2018-20253 被揭露以來,常見的免費或可免費試用的解壓縮軟件諸如:WinRAR、7-Zip、Peazip 等,均已不再支持 .ace 的解壓縮,.ace 的病毒附件會不會是刻意面向某些人群?值得玩味。

夾帶 .ace 壓縮文件的病毒郵件仍四處散播

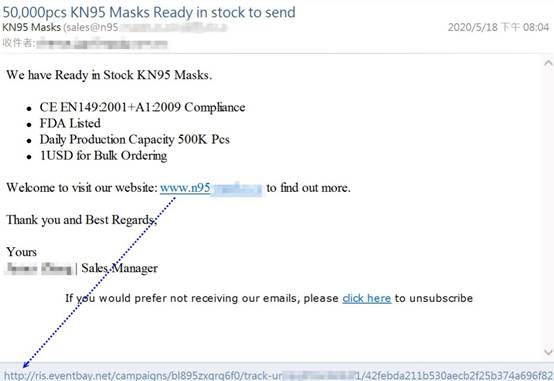

來自新域名的郵件,假藉口罩售賣進行詐騙

全球第二季度仍在新冠肺炎的籠罩之中,許多地區對于口罩的供應還是匱乏,第二季度我們發現有許多口罩銷售的電子郵件,指向一些新注冊的域名。這些域名注冊的時間都在半年內,甚至更短,并且在一段時間后就無法訪問,極可能是詐騙。這類郵件較上一季度增長了約3.7倍,集中在六月。

口罩銷售的電子郵件,指向一些新注冊的域名

漏洞利用在四月達到高峰,受國家資助的 APT 族群利用疫情發動郵件攻擊

附件使用已被揭露的 Office 漏洞的電子郵件攻擊,在四月份達到高峰。

受到國家資助支持的 APT 族群,也在5月頻繁地嘗試以電子郵件發動攻擊,且大多假藉疫情的議題發送公告通知、口罩相關信息,或偽冒 CDC 免費分發防疫物資,要求相關人員開啟并填寫附件調查表,藉以誘導收件者開啟惡意附件!

總結

我們綜合整理了第二季度惡意郵件社交工程特征,其中一大部分是促使人“發急”,例如:很急的訂單、要求盡快回復或查看附件、電子郵件有狀況將被停用、被入侵了等。因為很急,所以后續的作為就可能脫離原有的標準作業流程,加上遠程辦公的因素,再確認的工作可能因此變得難以落實,就很容易落入攻擊者的陷阱。遠程辦公期間,別忘了“急事緩辦,事緩則圓”,對于任何有疑慮的郵件都應當給予最小的信任,充分再確認才能免除后續網絡安全危機。