“隱形”的企業安全盲區:虛擬設備安全

責編:gltian |2020-11-03 11:10:03設備是虛擬的,但威脅卻是真實的,而且已經兵臨城下。

對于軟件(包括網絡安全)廠商而言,虛擬設備是一種廉價且高效的交付方式,很容易分發和部署在客戶的公共和私有云環境中。

但是,根據Orca Security最新發布的《2020年虛擬設備安全報告》,隨著各行業數字化轉型加速向云遷移,虛擬設備安全防護已經脫節滯后。

該報告調查了企業虛擬設備安全性方面的主要問題,發現大量已知可利用并且可修復的漏洞正在快速傳播。

為了幫助云安全行業提升防護并降低客戶風險,報告對來自540個軟件供應商的2,218個虛擬設備映像進行了分析,分析了已知漏洞和其他風險,以提供客觀的評分和排名。

Orca Security首席執行官Avi Shua表示:客戶認為虛擬設備沒有安全風險,但是我們發現,漏洞泛濫和操作系統安全現狀是令人不安的。

報告顯示,企業在測試和管理虛擬設備漏洞方面還存在巨大差距,同時軟件行業在保護其客戶方面也還有很長的路要走。

已知漏洞泛濫

調查發現,大多數軟件供應商都在分發含有已知漏洞,以及可利用和可修復的安全漏洞的虛擬設備。

研究發現,只有不到8%的虛擬設備(177)沒有已知漏洞。在540個軟件供應商的2,218個虛擬設備中,總共發現了401,571個漏洞。

報告揭示了17個關鍵漏洞,如果虛擬設備存在此類未修補漏洞,則被認為具有嚴重影響。其中一些知名且易于利用的漏洞包括:

- EternalBlue

- DejaBlue

- BlueKeep

- DirtyCOW

- Heartbleed

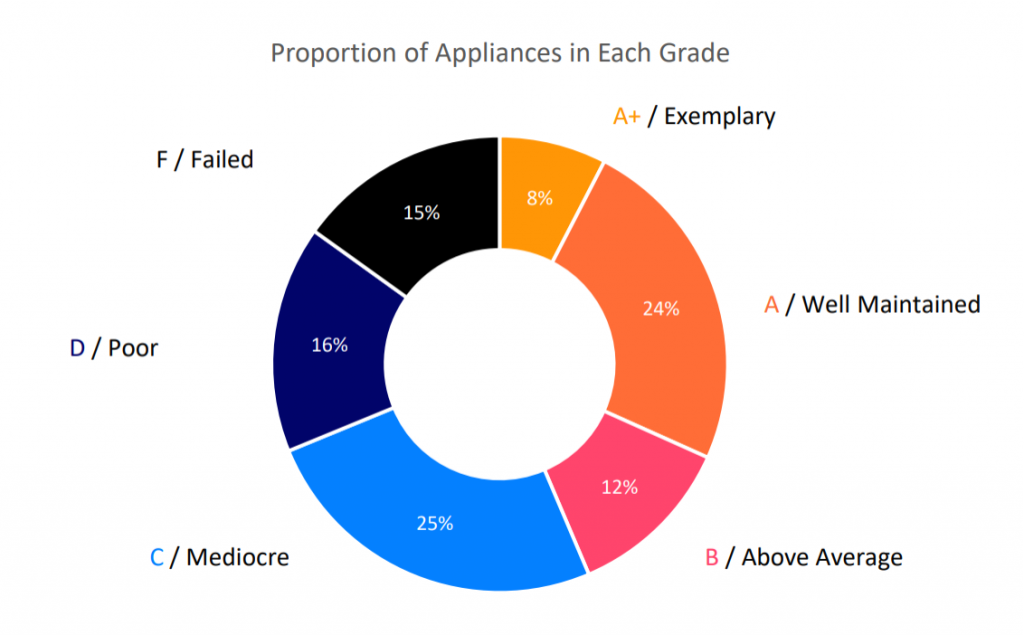

如下圖所示,超過一半的經過測試的虛擬設備低于平均等級,其中56%獲得C或更低的等級評分,有15%的虛擬設備只獲得了F級評分(未通過測試)。(F為15.1%、D為16.1%、C為25%)。

上述調查結果發布后,對相關軟件供應商的287個安全更新進行了重新測試,發現這些虛擬設備的平均等級從B提高到了A。

過時的虛擬設備會增加風險

隨著時間的流逝和缺乏更新,多個虛擬設備面臨安全風險。研究發現,大多數供應商并未更新或終止其過時或報廢(EOL)的產品。

研究發現,在過去三個月中,只有14%(312)個虛擬設備鏡像文件獲得更新。

同時,有47%(1,049)在去年沒有更新;至少有5%(110)的問題被忽略了三年,而有11%(243)的版本或EOL操作系統已運行。

雖然,一些過時的虛擬設備已在初始測試后進行了更新。例如,Redis Labs的產品由于過時的操作系統和許多漏洞而得分為F,但現在更新后得分為A+。

一線希望

根據協調漏洞披露的原則,研究人員直接向每個供應商發送電子郵件,敦促其解決安全問題。幸運的是,云安全廠商們的態度和響應速度非常積極。

截至報告發布,多家知名廠商已經通過修補或下架虛擬設備消除了401571個漏洞中的36259個。其中的一些關鍵更正或更新包括:

- Dell EMC針對其CloudBoost虛擬版發布了重要的安全公告;

- 思科發布了針對15個安全問題的修復程序,這些安全問題是在研究中掃描的其中一個虛擬設備中發現的;

- IBM在一周內更新或刪除了三個虛擬設備;

- 賽門鐵克下架了三項得分較低的產品;

- Splunk、Oracle、IBM、卡巴斯基實驗室和Cloudflare也下架了產品;

- Zoho更新了一半的最脆弱產品;

- Qualys更新了一個有26個月歷史的虛擬設備,其中包括Qualys本身在2018年發現并報告的用戶枚舉漏洞。

參考資料

2020年虛擬設備安全現狀報告:

https://orca.security/wp-content/uploads/The-Orca-Security-2020-State-of-Virtual-Appliance-Security.pdf