DNS高危漏洞威脅全球數百萬物聯網設備

責編:gltian |2021-04-19 18:03:52

近日,Forescout研究實驗室與JSOF合作,披露了一組新的DNS漏洞,稱為NAME:WRECK。

這些漏洞存在于四個流行的TCP/IP堆棧中,即FreeBSD、IPnet、Nucleus NET和NetX,這些堆棧通常存在于流行的IT軟件和IoT/OT固件中,影響全球數以百萬計的IoT物聯網設備。

其中,FreeBSD被廣泛用于數百萬個IT網絡中的高性能服務器,包括Netflix和Yahoo等網絡巨頭的主要網絡節點。同時,類似西門子Nucleus NET這樣的IoT/OT固件也已在關鍵的OT和物聯網設備中使用了數十年之久。

據初步評估,WRECK漏洞將影響幾乎所有行業的組織,包括政府、企業、醫療、制造和零售業等。

據信,僅美國就有超過18萬臺設備(英國3.6萬)臺設備受到了影響。不法分子可以利用這些漏洞使目標設備脫機,或者接管控制并執行操作。

Forescout Research Labs研究經理Daniel dos Santos指出:“ NAME:WRECK是一組重大且影響廣泛的漏洞,可能會造成大規模破壞。全面防護緩解NAME:WRECK需要修補運行易受攻擊的IP堆棧版本的設備,所有運行存在漏洞的IP堆棧的設備都需要安裝最新的修補程序。”

攻擊場景

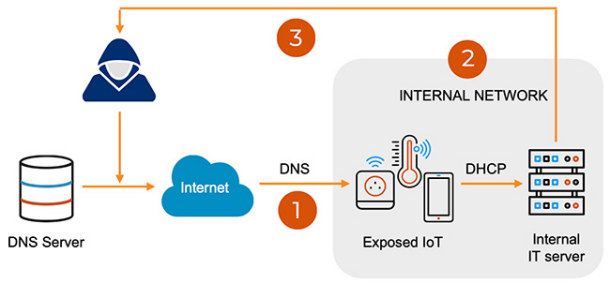

攻擊者可通過入侵向互聯網服務器發出DNS請求的設備,來獲得企業網絡的初始訪問(下圖中的步驟1)。為了獲得初始訪問權限,攻擊者可以利用Nucleus NET的一個RCE漏洞。攻擊者可通過對漏洞利用的武器化來達成攻擊。

利用內部和外部目標中的NAME:WRECK漏洞實施攻擊的場景

利用基于DNS的漏洞時,攻擊者需要使用惡意數據包回復合法的DNS請求。這可以通過在請求和回復路徑中的“中間人”或利用DNS查詢服務器來實現。例如,攻擊者可以利用易受DNSpooq攻擊的服務器或轉發器,以及目標設備與DNS服務器之間的類似漏洞,用植入武器化有效載荷的惡意消息進行回復。

取得初始訪問后,攻擊者可以使用受感染的駐足點來建立內部DHCP服務器,并通過在廣播DHCP請求的,易受攻擊的內部FreeBSD服務器上執行惡意代碼來進行橫向移動(步驟2)。

最終,攻擊者可以使用那些被入侵的內部服務器在目標網絡上駐留,或通過暴露于互聯網的IoT物聯網設備竊取數據(步驟3)。

攻擊者可以做什么?

攻擊者可以利用最新的DNS高危漏洞實施如下破壞:

- 暴露政府或企業服務器并訪問其敏感數據(例如財務記錄,知識產權或員工/客戶信息)

- 連接到醫療設備獲取醫療保健數據,讓設備脫機并中斷醫療服務,從而危及醫院的運營和患者的生命

- 訪問工廠/工控網絡,篡改生產線來破壞生產

- 關閉連接到樓宇自動化控制器的燈,導致零售業務中斷

攻擊者還可能利用住宅和商業空間(包括大型連鎖酒店)的重要建筑功能來危害居民的安全。這可能包括:

- 篡改供暖、通風和空調系統

- 禁用重要的安全系統、例如警報器和門鎖

- 關閉自動照明系統

安全專家警告說:除非采取緊急行動來充分保護網絡及聯網設備,否則NAME:WRECK漏洞的野外利用只是時間問題,有可能導致主要的政府數據被黑客入侵泄漏,制造業生產中斷或危及服務業客人的安全。