REvil組織再作惡,利用Kaseya 0day發起大規模供應鏈攻擊

責編:gltian |2021-07-08 11:02:21摘要

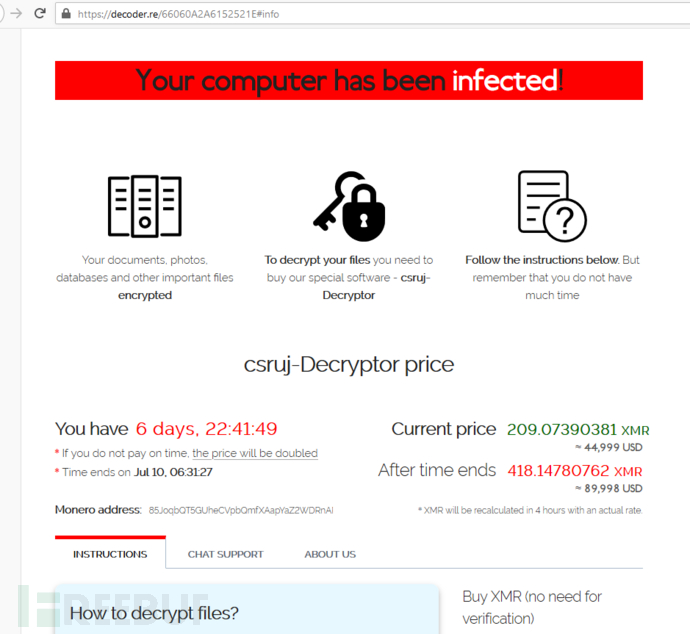

2021年7月2日,總部位于邁阿密的 Kaseya 公司發布聲明,確認其下產品 KASEYA VSA 軟件存在漏洞,已被 REvil 黑客勒索組織利用攻擊,目前已經關閉了其 SaaS 服務器,并且建議所有客戶關閉 VSA 服務器。Kaseya 為托管服務提供商(MSP)提供遠程管理軟件服務,已知受影響的托管服務提供商包括 Synnex Corp. 和 Avtex LLC,由于 MSP 提供商的客戶分布全球,導致此次事件影響范圍頗廣,目前瑞典最大連鎖超市之一的 Coop 受此次供應鏈勒索攻擊事件影響被迫關閉全國約500家商店服務。

事件分析

2.1 供應鏈源頭分析

Kaseya 公司是一家深受 MSP 歡迎的遠程管理提供商,提供自動化軟件和遠程管理軟件,該公司宣稱擁有超40,000的用戶,其下產品 Kaseya VSA 是一款遠程監控和管理軟件工具,是 MSP 常用的解決方案之一,可以幫助管理客戶端系統,并且具有客戶端系統的管理員權限。根據該公司的公告猜測,此次攻擊的最初入口是 VSA 中的 0day 漏洞,但目前尚未透露出關于該漏洞的詳細信息,入侵后通過下發惡意軟件更新服務,利用管理員權限感染了裝有 VSA 的 MSP 服務商,而 MSP 又向其下游客戶提供服務訪問權限,導致此次 REvil 勒索病毒擴散的如此猛烈,即使沒有安裝 VSA 軟件的客戶也有被感染勒索病毒的可能,例如瑞典最大連鎖超市之一的 Coop 由于其銷售終端供應商使用 Kaseya 管理服務導致約500家商店被迫關閉。

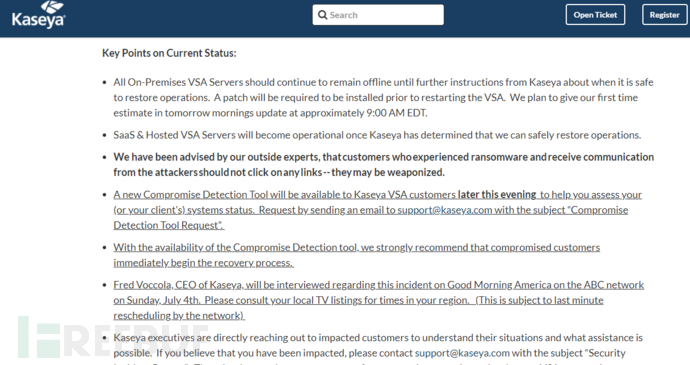

當前 Kaseya 官網對該事件進行了實時報道,并與相關計算機事件響應公司積極配合,其對外宣布已正確識別并緩解了漏洞,將在今晚晚些時候向 Kaseya VSA 客戶提供入侵檢測工具。

此次供應鏈攻擊也是 Kaseya 產品第3次被用于部署勒索軟件事件,2019年2月,Gandcrab 勒索軟件團伙利用 ConnectWise Manage 軟件的 Kaseya 插件中的漏洞,在 MSP 的客戶網絡上部署勒索軟件。2019年6月,REvil 勒索軟件團伙利用暴露的 RDP 服務,通過 Webroot SecureAnywhere 和 Kaseya VSA 產品對 MSP 發起了攻擊,將勒索軟件從 MSP 部署到他們的客戶網絡。

2. 攻擊流程

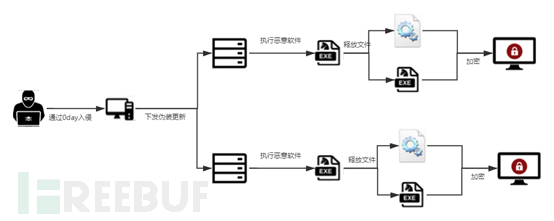

根據現有情報,可以總結出 REvil 組織總體的攻擊流程,首先通過 Kaseya VSA 中的零日漏洞進行入侵,隨后立即停止管理員對 VSA 的訪問,然后添加一個名為 “Kaseya VSA Agent Hot-fix” 的任務,該虛假惡意更新會部署到整個攻擊環節中,包括在擁有 MSP 客戶端的客戶系統中,利用虛假惡意更新投遞 REvil 勒索軟件,該更新利用高權限進行自動安裝,通過白加黑手法解密 REvile 勒索軟件實施加密。

樣本分析

原始樣本采用無效簽名進行偽裝。

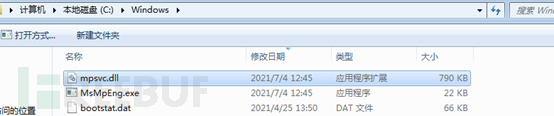

原始樣本解密資源釋放 MsMpEng.exe 和 mpsvc.dll 文件到 C:\\Windows 目錄。

通過白加黑啟動加載惡意 dll 文件。

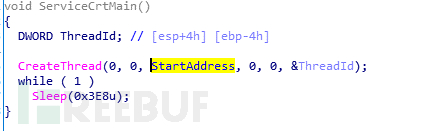

對其惡意 dll 進行分析,其導出函數 ServiceCrtMain 通過線程進行惡意代碼解密。

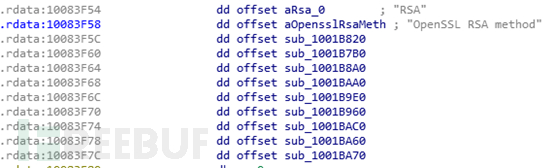

代碼采用 OpenSSL 開源代碼解密 shellcode。

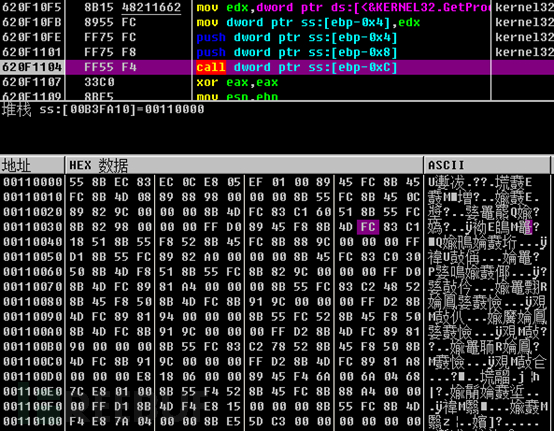

執行 shellcode 代碼,解密勒索軟件 REvil 代碼本體執行。

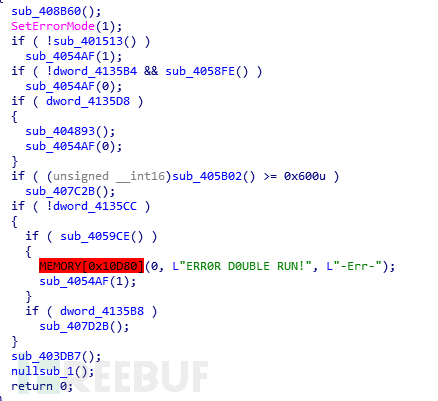

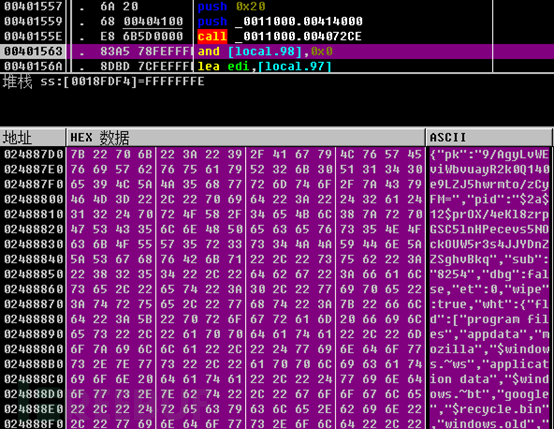

其惡意代碼本體如下:

配置文件及其配置文件功能:

| 字段 | 描述 |

| pk | Base64 編碼的公鑰 |

| pid | 標識該客戶的唯一值 |

| sub | 標識該程序運行的唯一值 |

| dbg | 標識是否檢測鍵盤布局、系統語言和區域信息 |

| et | 標識使用的加密類型: 0 – 加密所有數據;1 – 只加密第 1MB 的數據;2 – ?先加密 1MB,然后根據指定的 spsize 字段決定路過指定的 MB 數。 |

| spsize | 當 et 的值為2時,加密要跳過的 MB 數 |

| wipe | 未使用 |

| wfld | 未使用 |

| wht | 包含3個白名單列表,分別為白名單目錄,白名單文件和白名單拓展名 |

| prc | 要結束的進程列表 |

| dmn | C2 域名列表,使用”;”進行分隔 |

| net | 標識是否向 C2 發送信息 |

| svc | 標識要結束或刪除的服務列表 |

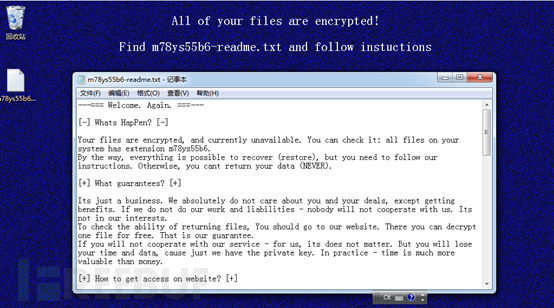

| nbody | 使用 Base64 編碼后的勒索信息 |

| nname | 勒索信息的文件名 |

| exp | 標識是否嘗試使用管理員權限運行 |

| img | 使用 Base64 編碼后的文本,用于添加到用戶的桌面背景,提醒用戶文件被加密 |

| arn | 標識是否通過修改注冊表的方式實現自啟動 |

| rdmcnt | 標識勒索信息中顯示的最大目錄數,如果為0,則顯示全部目錄 |

3. 檢測方案

根據已知情報,除了對 REvil 勒索軟件進行進行流量和 yara 規則檢測以外,還可以根據是否包含以下可疑命令行和可疑注冊表項進行檢測:

'C:\Windows\cert.exe' 'Set-MpPreference -DisableRealtimeMonitoring $true -DisableIntrusionPreventionSystem $true -DisableIOAVProtection $true -DisableScriptScanning $true -EnableControlledFolderAccess Disabled -EnableNetworkProtection AuditMode -Force -MAPSReporting Disabled' 'del /q /f c:\kworking\agent.crt' 'Kaseya VSA Agent Hot-fix' '\AppData\Local\Temp\MsMpEng.exe' 'HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\BlackLivesMatter'

總結與思考

目前該供應鏈攻擊事件暫未透露出更多攻擊細節,但造成的影響范圍頗大,目前已經超過200家公司受到此次事件的影響。波及的原因主要還是由于 MSP 的客戶群體過大,一旦 MSP 被攻擊,如果開放權限過高,必然導致下游客戶受到波及。此次攻擊事件也不是 REvil 勒索軟件組織第一次針對 MSP 攻擊,早在2019年6月,REvil 勒索組織就已經將 MSP 提供商放到他們的攻擊目標列表中。

近年來,關于 REvil 勒索軟件組織的攻擊事件頻頻發生,包括美國東海岸主要輸油/管道公司 Colonial Pipeline、全球食品分銷商 JBS Foods、美國核武器開發合作商 Sol Oriens 等多家公司被勒索攻擊,其攻擊足跡遍布各行各業,公布出來的受害者數量高達273家,”戰績”頗豐。而 REvil 勒索軟件只是作為萬千勒索家族中的一員,就已經造成如此大的破壞,那么對于整個勒索行業的攻擊趨勢將不容樂觀,企業安全防御壓力也是隨之劇增,面對越發頻繁的攻擊趨勢,企業安全不能純粹依靠傳統安全軟件進行防護和備份文件恢復,重點在于防御并非事后處置。需要加強縱深防御和建立快速應急響應機制與團隊,針對不同業務線、網絡、設備制定不同防護策略,加強邊界防御管理能力,保證安全響應流暢性。

處置建議

使用微步在線相關產品的客戶,請關注相關產品是否存在名為 “REvil” 或者 “Sodinokibi” 的告警,如果出現,請高優先級進行處置。

排查企業郵箱/個人郵箱賬中是否收到過可疑郵件,并通過相關情報信息進行自查;

如發現部分員工存在賬密被盜情況,需及時修改密碼,并進一步核實該郵箱是否出現過異常登陸及其他惡意行為。加強內部人員安全意識培訓,勿輕信可疑郵件中包含的可疑鏈接;

定期更換賬號密碼,保證密碼長度與復雜度,不同系統賬號盡量使用不同密碼,對于重要業務平臺使用多重身份驗證,建立零信任模型;

設置重要資料共享訪問權限,定期備份關鍵系統和資料;

定期清點公司資產,正確配置相關安全產品,對可疑告警進行及時處理,并檢查軟件和系統漏洞,及時更新安全補丁;

使用正規渠道下載安裝軟件,禁止打開不明渠道共享文件。

來源:FreeBuf.COM