英美澳多國聯合披露過去兩年被利用最多的30個漏洞

責編:gltian |2021-08-05 10:49:16

近日,來自美國、英國和澳大利亞的多家網絡安全機構發布的聯合安全公告揭示了過去兩年間被利用最多的30個安全漏洞。

與此同時,CISA、澳大利亞網絡安全中心(ACSC)、英國國家網絡安全中心(NCSC)和聯邦調查局(FBI)也分享了緩解措施,以幫助私營和公共部門組織應對這些漏洞。

CISA網絡安全執行助理總監Eric Goldstein稱,

“協作是CISA工作的重要組成部分,今天我們與ACSC、NCSC以及FBI合作,揭露了公共和私營組織應該優先修補的安全漏洞,以盡可能減少被惡意行為者利用的風險。”

攻擊集中在遠程工作、VPN、云技術

根據美國政府收集的數據顯示,自2020年初以來,去年的大多數Top目標漏洞已被披露,這一趨勢源于COVID-19 大流行期間遠程工作選項的擴展。

CISA解釋說,

“遠程工作選項(例如虛擬專用網絡VPN和基于云的環境)的快速轉變和越來越多的使用可能會給努力維護和跟上常規軟件修補步伐的網絡防御者帶來額外的負擔。”

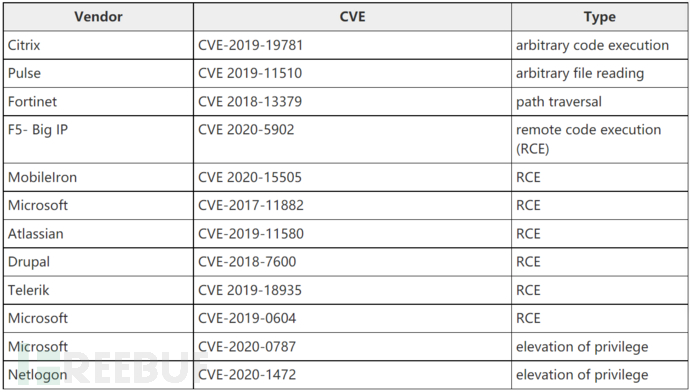

隨著威脅行為者利用向遠程工作的轉變,2020年最常見的四個漏洞也主要針對居家辦公?(WFH)、VPN 或基于云的技術,如下表所示:

CISA補充道,

“2021年,惡意網絡攻擊者繼續瞄準面向外部的設備中的漏洞。2021年被高度利用的漏洞主要集中于Microsoft、Pulse、Accellion、VMware 以及Fortinet(詳見下文)。”

CISA、ACSC、NCSC和FBI評估全球公共和私營組織仍然易受這些CVE的危害。只要這些已知漏洞(例如影響Microsoft Office的CVE-2017-11882)仍然有效且系統未打補丁,惡意網絡攻擊者很可能會繼續利用它們實施攻擊。攻擊者對已知漏洞的使用使歸因復雜化,同時也降低了攻擊成本和被檢測到的風險,因為他們沒有投資開發專供其使用的零日漏洞。

2020 CVEs?VS 2021 CVEs

CISA、ACSC、NCSC和FBI已確定以下為 2020年以來惡意網絡攻擊者利用最多的漏洞:

【2020?Top?CVEs】

根據美國政府的技術分析,在這些漏洞中,CVE-2019-19781是2020年被利用最多的漏洞。 CVE-2019-19781是最近披露的Citrix應用交付控制器(ADC,一個用于Web的負載平衡應用程序)中的一個關鍵漏洞。國家和網絡犯罪攻擊者最有可能喜歡使用此漏洞,因為它很容易被利用,Citrix服務器也很普遍,并且攻擊者可以利用該漏洞在目標系統上執行未經授權的 遠程代碼執行(RCE)。

2020年初被確定為新興目標的未修復的CVE-2019-19781和CVE-2019-11510 實例仍在繼續被民族國家高級持續威脅參與者所利用。就CVE-2019-11510 漏洞來說,它是Pulse Connect Secure VPN中的一個關鍵漏洞,攻擊者可以利用該漏洞竊取受感染Pulse VPN服務器上所有用戶的未加密憑據,并為受感染Pulse VPN服務器上的所有用戶保留未經授權的憑據,并且可以在系統修補后保留未經授權的訪問,除非更改所有受感染的憑據。

2021年,網絡攻擊者繼續瞄準面向外部的設備中的漏洞。除了上面列出的2020 CVE之外,組織還應優先修補以下已知被利用的CVE:

Microsoft Exchange:CVE-2021-26855、CVE-2021-26857、CVE-2021-26858 和 CVE-2021-27065

Pulse Secure: CVE-2021-22893, CVE-2021-22894, CVE-2021-22899, and CVE-2021-22900

Accellion: CVE-2021-27101, CVE-2021-27102, CVE-2021-27103, CVE-2021-27104

VMware: CVE-2021-21985

Fortinet: CVE-2018-13379, CVE-2020-12812, and CVE-2019-5591

緩解建議

緩解許多漏洞最有效的最佳實踐之一是在補丁可用后盡快更新軟件版本。如果這無法實現,請考慮應用臨時解決方法或其他緩解措施(如果供應商提供)。如果組織無法在補丁發布后不久更新所有軟件,則優先為已知被利用的CVE或可被最大數量的潛在攻擊者(例如面向互聯網的系統)訪問的CVE實施補丁。

對于那些尚未修復這些漏洞的組織應該檢查入侵跡象(IOC),如果受到損害,請立即啟動事件響應和恢復計劃。

將稀缺的網絡防御資源集中在修補網絡攻擊者最常使用的漏洞上,可以在阻礙對手行動的同時加強網絡安全性。 例如,2020 年的民族國家APT廣泛依賴于在Atlassian Crow中發現的單個RCE漏洞(CVE-2019-11580),共同關注修補此漏洞可能會通過迫使參與者尋找替代方案而產生相對廣泛的影響,而替代方案可能對其目標集沒有同樣廣泛的適用性。

此外,攻擊者通常會利用弱身份驗證過程,尤其是在面向外部的設備中。 組織應該需要多因素身份驗證才能從外部來源遠程訪問網絡,尤其是對于管理員或特權帳戶。

其他資源

免費網絡安全服務

CISA 提供多種免費的網絡衛生漏洞掃描和Web應用程序服務,通過采取主動方法來減輕攻擊媒介,幫助美國聯邦機構、州和地方政府、關鍵基礎設施和私人組織減少面臨的威脅。

Cyber Essentials

CISA 的 Cyber?Essentials 是小型企業領導者和地方政府機構領導者的指南,可幫助他們對于從何處開始實施企業網絡安全實踐形成可操作的見解。

Cyber.gov.au

ACSC的網站提供有關如何保護個人和家庭、中小型企業、大型組織和基礎設施以及政府組織免受網絡威脅的建議和信息。

ACSC Partnership Program

ACSC合作伙伴計劃使澳大利亞組織和個人能夠與ACSC和其他合作伙伴互動,利用集體見解、經驗、技能和能力來提高整個澳大利亞經濟的網絡彈性。

NCSC 10 Steps

NCSC提供網絡安全的10 步驟,提供有關大中型組織如何管理其安全性的詳細指導。特別是在漏洞方面,NCSC指導組織建立有效的漏洞管理流程,重點是管理廣泛可用的軟件和硬件。

來源

來源:FreeBuf.COM