警惕Autom加密貨幣挖掘惡意軟件攻擊,使用升級版規(guī)避策略!

責編:gltian |2022-01-10 16:44:55

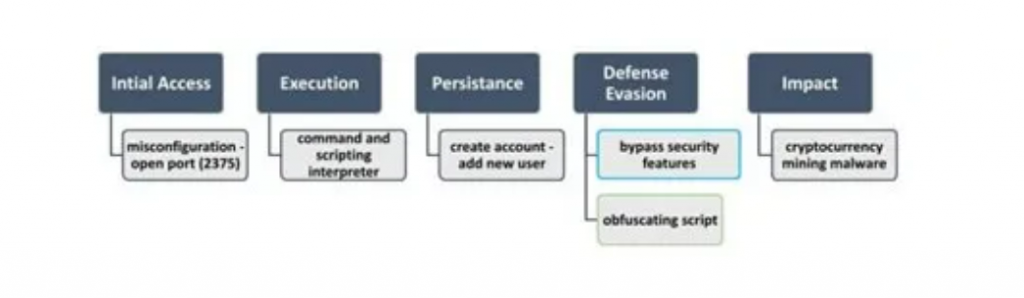

有研究顯示,近日一起正在進行的加密貨幣挖掘活動已升級了武器庫,同時改進了規(guī)避防御的策略,從而使威脅分子能夠神不知鬼不覺地掩藏入侵行蹤,不被人注意。其最初的攻擊過程為:一旦運行一個名為“ alpine:latest ”的普通鏡像,就執(zhí)行一個惡意命令,該操作導致名為“ autom.sh ”的 shell 腳本被下載到設備上。

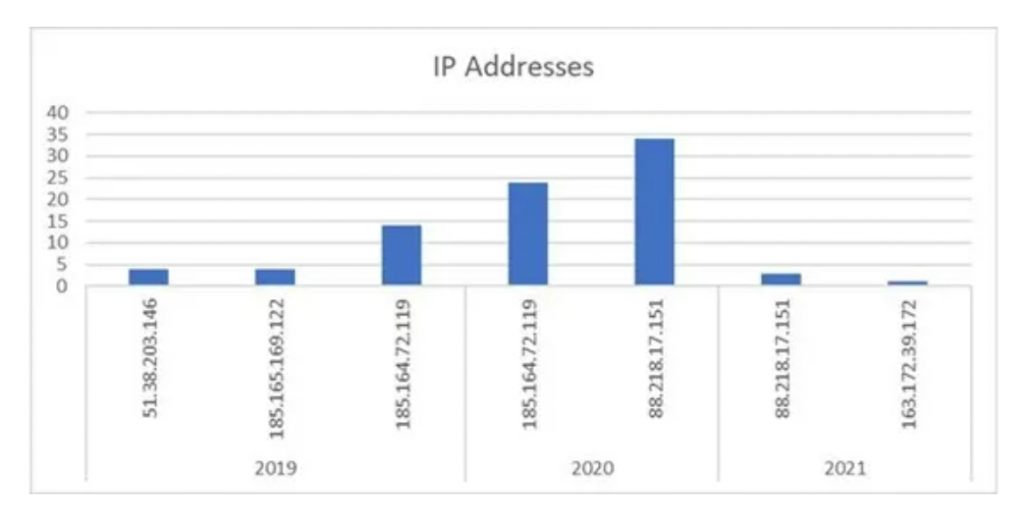

據(jù) DevSecOps 和云安全公司 Aqua Security 的研究人員稱,過去三年,他們一直在跟蹤分析這一加密貨幣挖掘活動,僅在 2021 年第三季度就發(fā)現(xiàn) 125 起攻擊,這表明這類攻擊并沒有放緩的勢頭。

雖然這起活動的早期階段沒有采用任何特殊的手法來隱藏挖掘活動,但后來的活動表明其開發(fā)人員采取了極端措施,設法使自己不被發(fā)現(xiàn)和檢查出來,主要的措施是能夠禁用安全機制,并能夠下載經(jīng)過混淆處理的挖掘 shell 腳本。攻擊者對該腳本用 Base64 編碼了五次,以繞過安全工具的檢測。

研究人員表示:“ Autom 加密貨幣挖掘惡意軟件攻擊活動表明,如今攻擊者正變得越來越老練,不斷改進其攻擊手法以及增強被安全解決方案檢測到的能力。”為了防范這些威脅,建議組織密切關注可疑的容器活動、執(zhí)行動態(tài)鏡像分析,并定期掃描環(huán)境以查找錯誤不當問題。

圖1 加密貨幣挖掘活動

據(jù)了解,多伙不法分子(比如 Kinsing )經(jīng)常實施這種惡意軟件活動以劫持計算機,從而挖掘加密貨幣。他們不斷掃描互聯(lián)網(wǎng),查找配置不當?shù)?Docker 服務器,進而闖入未受保護的主機,并植入一種以前未公開記錄的加密貨幣挖礦惡意軟件( miner )。

圖2 加密貨幣挖掘活動

除此之外,一個名為 TeamTNT 的黑客組織被發(fā)現(xiàn)在攻擊未采取安全措施的 Redis 數(shù)據(jù)庫服務器、阿里巴巴彈性計算服務( ECS )實例、暴露的 Docker API 以及易受攻擊的 Kubernetes 集群,以便在目標主機上以 root 權限執(zhí)行惡意代碼,并且部署加密貨幣挖掘有效載荷和竊取登錄信息的惡意程序。此外,受感染的 Docker Hub 帳戶也被用來托管惡意鏡像,然后這些惡意鏡像用來分發(fā)加密貨幣挖礦惡意程序。

Sophos 公司高級威脅研究員 Sean Gallagher 在分析 Tor2Mine 挖掘活動的文章中特別指出:“挖礦惡意程序是網(wǎng)絡犯罪分子將漏洞變?yōu)閿?shù)字現(xiàn)金的一種低風險方式,其面臨的較大風險是與之競爭的其他挖礦惡意程序發(fā)現(xiàn)同樣易受攻擊的服務器。” Tor2Mine 挖掘活動使用 PowerShell 腳本來禁用惡意軟件保護機制、執(zhí)行挖礦惡意程序有效載荷,并采集 Windows 登錄信息。

近期, Log4j 日志庫中的安全漏洞以及 Atlassian Confluence 、 F5 BIG-IP 、 VMware vCenter 和 Oracle WebLogic Servers 中新發(fā)現(xiàn)的漏洞被人濫用,以接管機器,從而挖掘加密貨幣,這種詭計名為加密貨幣劫持。在早些時候,網(wǎng)絡附加存儲( NAS )設備制造商 QNAP 警告稱,針對其設備的加密貨幣挖掘惡意軟件可能占用 CPU 總使用量的50%左右。

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術與應用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡與信息法治建設回顧