數(shù)百萬路由設(shè)備因KCodes NetUSB漏洞面臨RCE攻擊威脅

責(zé)編:gltian |2022-01-14 14:46:40

日前,網(wǎng)絡(luò)安全初創(chuàng)企業(yè)SentinelLabs的研究人員發(fā)現(xiàn),KCodes NetUSB內(nèi)核模塊曝出了一個名為CVE-2021-45388的高危遠程代碼執(zhí)行(RCE)漏洞,多家廠商的數(shù)百萬路由器設(shè)備使用該內(nèi)核模塊。一旦該漏洞被成功利用,遠程威脅分子就可以在內(nèi)核中執(zhí)行代碼。

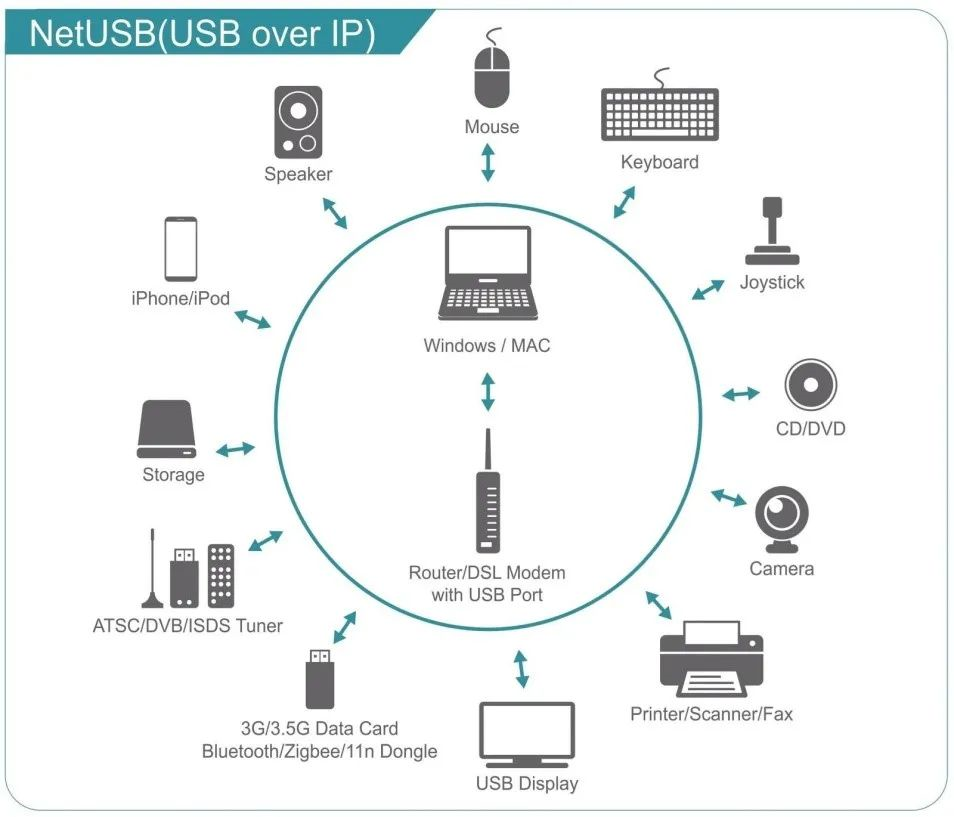

NetUSB是什么?

一些路由器廠商在設(shè)備上添加了USB端口,好讓用戶可以共享聯(lián)網(wǎng)的打印機和USB驅(qū)動器。NetUSB是KCodes開發(fā)的一種內(nèi)核模塊連接解決方案,允許網(wǎng)絡(luò)中的遠程設(shè)備與直接插入到路由器的USB設(shè)備進行聯(lián)系。

圖1 NetUSB示意圖(圖片來源:KCodes)

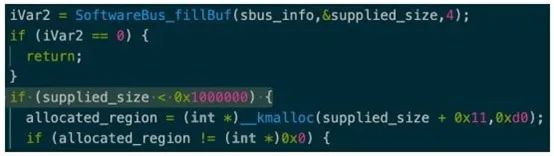

SentinelLabs在該內(nèi)核模塊中發(fā)現(xiàn)了一個易受攻擊的代碼段,該代碼段沒有驗證內(nèi)核內(nèi)存分配調(diào)用的大小值,從而導(dǎo)致了整數(shù)溢出。“SoftwareBus_fillBuf”函數(shù)可能隨后將這個新區(qū)域用于惡意越界寫入(out-of-bounds write),寫入來自由攻擊者控制的網(wǎng)絡(luò)套接字的數(shù)據(jù)。

當(dāng)遇到如下所述限制時,該漏洞可能很難被利用:分配的對象始終位于內(nèi)核堆的kmalloc-32 slab中,該結(jié)構(gòu)的大小必須小于32個字節(jié)才能裝得下;所提供的大小僅用作最大接收大小,而不是精確的大小;該結(jié)構(gòu)必須可以從遠處來噴射;該結(jié)構(gòu)必須擁有可以被寫入覆蓋的部分,那樣才能用作目標(biāo)(比如Type-Length-Value結(jié)構(gòu)或指針)。

然而,易受攻擊的NetUSB模塊有16秒的超時時間來接收請求,因而可以更靈活地利用設(shè)備。SentinelLabs在其報告中警告:“雖然這些限制使威脅分子很難編寫利用該漏洞的代碼或工具,但我們認為這并非不可能,因此使用Wi-Fi路由器的人可能需要更新路由器固件。”

漏洞影響及應(yīng)對

據(jù)了解,目前多家一線路由器廠商都使用了易受攻擊的NetUSB模塊,包括網(wǎng)件、普聯(lián)、Tenda、EDiMAX、友訊和西部數(shù)據(jù)。目前尚不清楚哪些型號受CVE-2021-45388的影響,但一般建議使用廠商積極支持的產(chǎn)品,它們會定期收到安全固件更新。

由于該漏洞影響眾多廠商,SentinelLabs在2021年9月9日先向KCodes發(fā)出了警報,后來在2021年10月4日提供了PoC(概念證明)腳本,以驗證當(dāng)天發(fā)布的補丁。相關(guān)設(shè)備廠商在11月收到了告知,固件更新則定于2021年12月陸續(xù)發(fā)布。其中,網(wǎng)件公司在2021年12月14日發(fā)布了安全更新,以修補受影響的產(chǎn)品。

圖2 網(wǎng)件公司采用的修復(fù)方法

據(jù)網(wǎng)件公司2021年12月20日發(fā)布的安全公告顯示,其已修復(fù)的路由產(chǎn)品包括D7800固件版本1.0.1.68、R6400v2固件版本1.0.4.122、R6700v3固件版本1.0.4.122。同時,網(wǎng)件公司實施的解決辦法是向“supplied size”(所提供的大小)函數(shù)添加新的大小檢查,防止越界寫入。

文章來源:

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧