Conti會成為TrickBot行動的幕后主使嗎?

責編:gltian |2022-03-02 14:59:55

日前,威脅情資公司Advanced Intelligence(AdvIntel)對頭部網絡犯罪組織和集團進行深入剖析,發現網絡犯罪圈子在不斷趨于成熟,手法更為老練的威脅分子聚在一起組成精英集體,能夠摧毀龐大的基礎設施、勒索上億美元,而資質平平的威脅分子則在暗網論壇上逗留。在這些網絡犯罪組織中,TrickBot這個惡意軟件犯罪團伙需要特別關注。

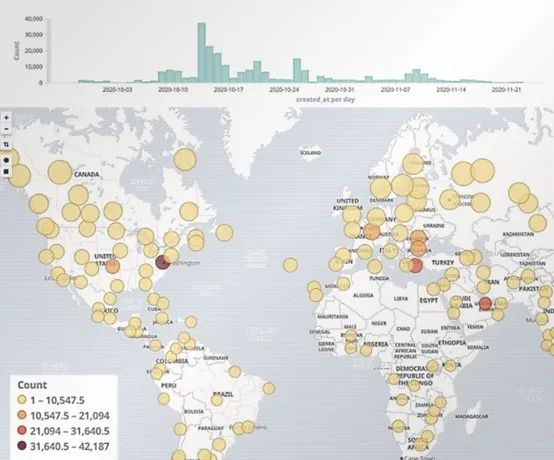

圖1 AdvIntel制作的TrickBot小卡片,2020年

TrickBot最初是一種竊取個人財務數據的銀行木馬,但現在被認為是一個模塊化惡意軟件組織,擁有完備成熟的系統偵察和持續性威脅功能,依賴模塊化系統實施攻擊活動。這意味著它的獨立模塊可以用于不同的目的,使其成為特別靈活的惡意軟件。例如在2020年7月,TrickBot測試了名為grabber.dll的神秘模塊,該版本的模塊旨在用于通過瀏覽器盜竊信息,影響了Google Chrome、Internet Explorer、Mozilla Firefox和Microsoft Edge 以及瀏覽器cookie。

圖2 AdvIntel監測TrickBot示例,2020年秋

2021年10月,TrickBot開發了一項功能,旨在檢查攻擊對象上的UEFI/BIOS固件,以便在Ryuk(Conti)勒索軟件事件的恢復階段重建系統鏡像后繼續存活下來,進一步讓攻擊者可以半永久性地使受影響的設備變成廢磚。TrickBot的AchorDNS惡意軟件安裝框架也被其他威脅分子用來攻擊醫療保健業、金融業、電信業、教育業和關鍵基礎設施。

圖3 在2019年,TrickBot就已擁有高度發達的組織網絡,涉足網絡犯罪的所有途徑。

然而,最令人擔憂的是,TrickBot將在勒索軟件的未來武器庫中充當最危險的角色。AdvIntel自早期階段就一直在跟蹤TrickBot的攻擊活動,密切監測它與Ryuk(現為Conti)的關系,后者已成為近期最具破壞力的網絡犯罪聯盟之一。在Ryuk改頭換面并試圖取締TrickBot之后,AdvIntel觀察到犯罪團伙作案的關系開始發生了變化。

圖4 典型的TrickBot-Ransomware殺傷鏈

在2021年底,Conti實際上收購了TrickBot,多名精英開發人員和管理人員加入該組織,現在至少在名義上來看,TrickBot的攻擊活動已宣告結束,然而,被Conti“招安”后,這些精英們前景更廣闊,可以開發更新、更有殺傷力的產品,以實施更新穎、可能更致命的攻擊活動。

參考鏈接:

上一篇:淺淡隱私增強技術的類型和用途

下一篇:“無密碼登錄”需要走出死胡同