從微軟、Okta和HubSpot的3起泄密事件,看SaaS平臺安全防護

責編:gltian |2022-04-13 16:18:45

3月下旬,微軟、Okta和HubSpot三大科技公司相繼報告發生了數據泄密事件。前兩起事件均出自DEV-0537(又叫LAPSUS$)之手,這個犯罪團伙利用的攻擊技術并不復雜卻屢試不爽。

這些攻擊事件給人的一個啟示是,SaaS平臺的設備安全很重要。當攻擊者通過特權賬戶從受攻擊的設備訪問SaaS應用軟件時,再安全的SaaS平臺也會受到攻擊。企業需要充分利用將設備安全態勢與SaaS安全相結合的解決方案,以實現全面的端到端保護。

此外,惡意分子不斷完善和改進攻擊方法,迫使企業不斷留意SaaS安全,并確定優先級。僅靠強密碼和SSO解決方案遠遠不夠,企業需要采取更多的安全措施,比如強MFA、IP地址允許列表以及阻止不必要的訪問等,以確保企業網絡安全。

SaaS安全態勢管理(SSPM)等自動化解決方案可以幫助安全團隊應對這些問題。以下是根據公開披露的信息對這三起泄密事件的復盤,并建議企業采取最佳實踐,以免受到此類攻擊事件的影響。

微軟數據泄密事件:MFA有缺口

3月22日,微軟安全團隊披露了DEV-0537對其發動攻擊的信息。據稱是由于微軟的一個帳戶被盜,導致源代碼失竊和發布。微軟并未透露該起泄密事件是如何發生的,但確實提醒用戶犯罪團伙LAPSUS$大肆招募電信、知名軟件開發商、呼叫中心及其他行業的員工來分享登錄信息。

微軟提出以下建議,以保護用戶免受攻擊。

?加強實施MFA(Multi-Factor Authentication,多因子驗證,簡稱“MFA”)——MFA缺口是攻擊者的一條關鍵攻擊途徑。企業應設置MFA選項,并盡可能限制短信和電子郵件,比如使用Authenticator或FIDO令牌。

?需要運行良好且受信任的端點——企業應持續評估設備安全性,通過配置安全設備,確保訪問SaaS平臺的設備符合安全策略。

?為VPN配置現代身份驗證選項——VPN身份驗證應充分利用現代身份驗證選項,如OAuth或SAML來確保安全。

?加強和監控企業的云安全態勢——企業起碼應為用戶設置有條件的訪問,要求其采用MFA,并阻止高風險用戶登錄。

Okta泄密事件:特權用戶缺乏設備安全性

Okta將其部分支持客戶的服務分包給了Sitel Group。1月21日,Okta安全團隊成員收到警報,稱一個新的多因子驗證已從新位置添加到了Sitel Group員工帳戶。

經調查發現,有人使用遠程桌面協議闖入了Sitel一名工程師的計算機。由于這名工程師對系統的訪問權限有限,他無權創建或刪除用戶,也無權下載客戶數據庫,其對客戶數據的訪問也非常有限,因此對Okta客戶造成的影響比較小。

盡管該起事件造成的破壞有限,但也給世人三個重要的安全教訓。

?確保從設備到SaaS的安全性——說到防范泄密事件,為SaaS環境確保安全還不夠。確保高權限用戶使用的設備安全至關重要。企業應審查高權限用戶名單,并確保其設備安全可靠。

?實施MFA——單點登錄(Single Sign-On,簡稱“SSO”)還遠遠不夠,重視SaaS安全的企業還必須添加MFA安全措施。此次事件就印證了這一點,MFA新的多因子驗證的添加讓Okta安全團隊得以發現這起事件。

?事件監控——檢查MFA更改、密碼重置、可疑登錄及更多事件對于確保SaaS安全至關重要,應每天執行此類操作。在這起安全事件中,安全人員在事件監控日志中發現異常變化后才發現了Okta漏洞。

HubSpot泄密事件:員工信息被泄露

2022年3月21日,HubSpot報告了發生在3月18日的泄密事件。惡意分子竊取了HubSpot一名員工用于支持客戶的帳戶信息,進而訪問了HubSpot的多個權限帳戶,并導出聯系人數據。

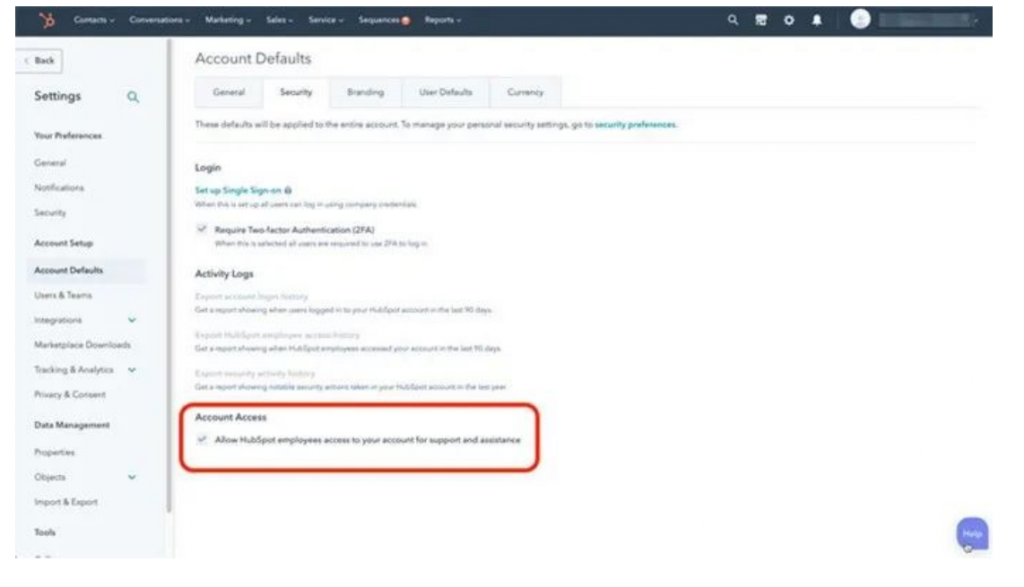

此前對有關事件的信息披露很少,因此對這類攻擊的防范頗具挑戰性。不過HubSpot中的一項關鍵配置——HubSpot帳戶設置中的“HubSpot Employee Access”控制(如圖1所示)可以為其提供幫助。

客戶應始終禁用該設置,即便是他們需要特定幫助,也應該在完成服務呼叫后立即將其關閉。如果類似的設置出現在其他SaaS應用軟件中,同樣應予以禁用。此外,員工訪問通常記錄在審核日志(Audit Logs)中,應定期檢查該日志。

參考鏈接:

https://thehackernews.com/2022/04/into-breach-breaking-down-3-saas-app.html