警告!疑似借助用友暢捷通T+的勒索攻擊爆發

責編:gltian |2022-08-30 10:49:02火絨安全實驗室監測,疑似借助用友暢捷通T+傳播的勒索病毒模塊異常活躍(FakeTplus病毒)。火絨工程師排查某勒索現場時發現,病毒模塊的投放時間與受害者使用的用友暢捷通T+軟件模塊升級時間相近,不排除黑客通過供應鏈污染或漏洞的方式進行投毒。火絨安全軟件可成功查殺該病毒。

火絨安全查殺圖

排查發現,黑客首先會通過漏洞或其他方式向受害者終端投放后門病毒模塊。黑客可以通過訪問后門模塊(Load.aspx)來執行任意惡意模塊(惡意模塊數據被AES算法加密的)。之后通過后門模塊在內存中加載執行勒索病毒,根據火絨威脅情報系統統計得出病毒傳播趨勢,如下圖所示:

FakeTplus病毒傳播趨勢圖

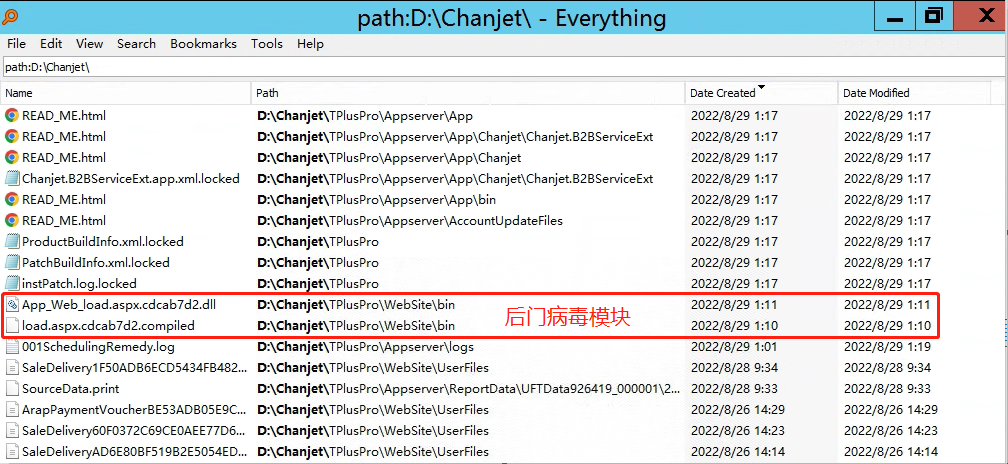

在被投毒的現場中可以看到,后門病毒模塊位于用友暢捷通T+軟件的bin目錄中,相關文件情況如下圖所示:

被投毒現場后門病毒模塊文件位置情況

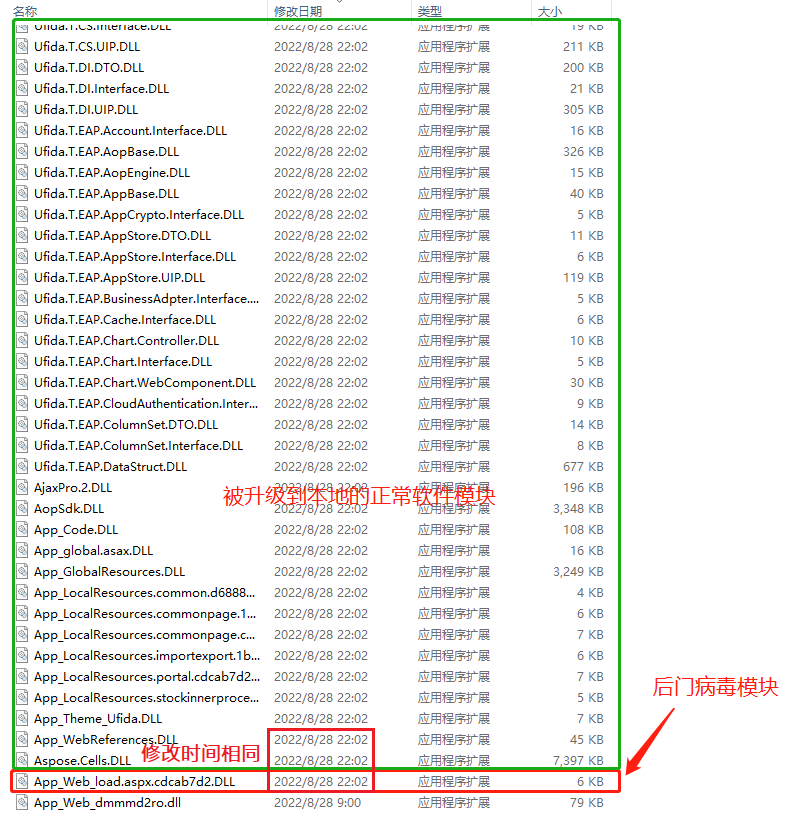

某被投毒現場中,后門病毒模塊的被投放時間,與受害用戶使用的用友暢捷通T+軟件模塊升級時間相近,暢捷通T+軟件更新的文件和惡意模塊的時間對比圖,如下圖所示:

時間對比圖

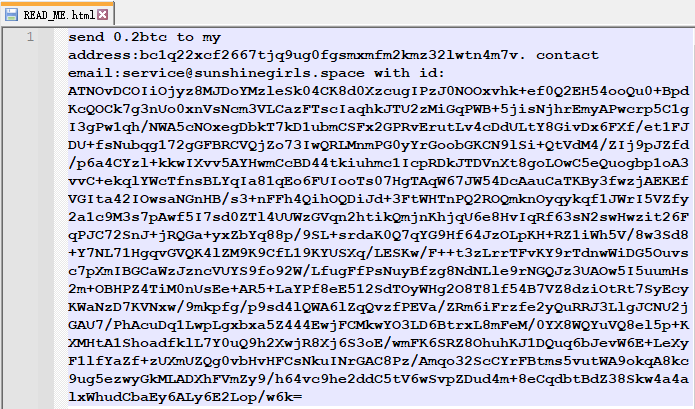

被勒索后,需要支付0.2個比特幣(目前大概27,439人民幣),黑客留下的勒索信,如下圖所示:

勒索信

后門模塊代碼邏輯

附錄

病毒 HASH:

來源:火絨安全實驗室