揭秘三種新型惡意軟件的感染方式與傳播路徑

責編:gltian |2022-10-14 10:37:05在電子郵件作為主要惡意軟件感染媒介的今天,網絡釣魚已經成為大多數惡意軟件傳播的首選途徑。但是研究人員發現,非法攻擊者正在不斷尋找新的傳播路徑和感染手段,來增強惡意軟件的攻擊能力。為了更好地識別和預防惡意軟件攻擊,本文收集了近期新發現的三種惡意軟件,并對其感染方式和傳播路徑進行簡單介紹。

Black Basta:一種新的傳播方法

Black Basta是一種用C++編寫的新型勒索軟件變體,首次發現于2022年2月,支持命令行參數“-forcepath”,該參數只用于加密指定目錄下的文件。否則,整個系統(除某些關鍵目錄外)將被加密。

2022年4月,Black Basta勒索軟件趨于成熟,新增了在加密之前以安全模式啟動系統、出于持久性原因模仿Windows服務等功能。

2022年6月初,Black Basta團伙與QBot惡意軟件攻擊團伙達成合作,加大力度傳播他們的勒索軟件。Qbot團伙出現在2008年,是一個基于Windows的信息竊取木馬,能夠記錄鍵盤、竊取cookies,以及提取網上銀行的相關細節和其他證書等。Qbot通過功能迭代不斷進化,逐漸演變為高復雜的惡意軟件,具有巧妙的檢測規避、上下文感知交付策略,以及包括電子郵件劫持在內的網絡釣魚功能等。

近期,Black Basta有了進一步演變提升,發展出第二個可選的命令行參數:“-bomb”。當使用該參數時,惡意軟件會執行以下操作:

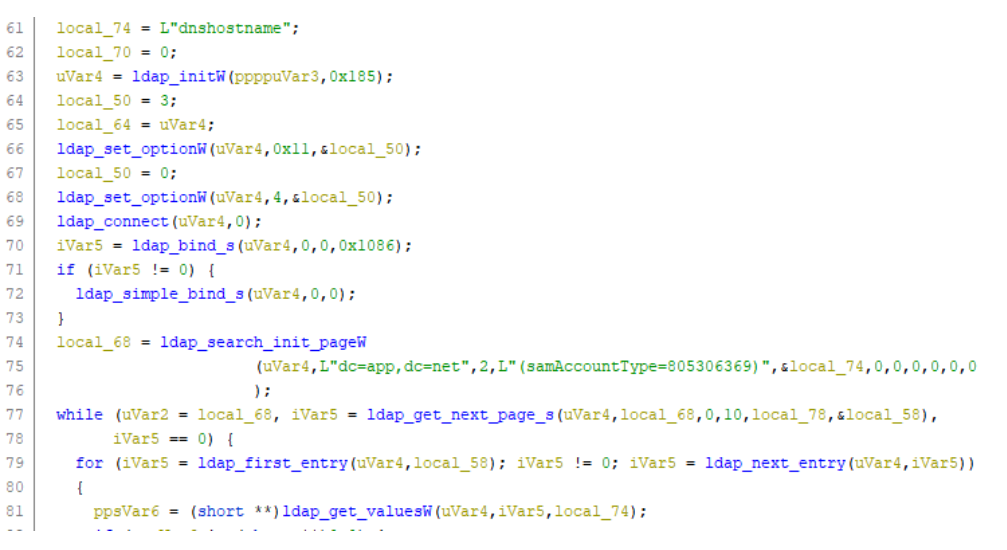

- 使用LDAP庫連接到AD,并獲取網絡上的機器列表;

- 使用機器列表,將“自己”復制到每臺機器;

- 使用組件對象模型(COM),在每臺機器上遠程運行。

顯示LDAP功能的代碼片段

使用內置傳播方法有兩個危害:

- 在系統中留下的痕跡更少;

- 相較公共工具更隱蔽。例如攻擊者最喜歡的工具之一:PsExec,就很容易被檢測發現,而這種內置傳播的方法則可以降低惡意軟件被檢測到的可能性。

CLoader:通過惡意種子感染

網絡犯罪分子之前很少使用惡意種子(malicious torrent)來感染他們的目標。然而 CLoader傳播方式顯示,這也是一種不容忽視的感染方法。

CLoader首次發現于2022年4月,使用已破解的游戲和軟件作為誘餌,誘騙用戶下載安裝腳本中含有惡意代碼的NSIS安裝程序。

惡意腳本:紅色部分為惡意軟件下載代碼

CLoader總計共有以下6種不同的有效負載:

- Microleaves惡意代理:在受感染的機器上作為代理運行;

- Paybiz惡意代理:在受感染的機器上作為代理運行;

- MediaCapital下載程序:可能會在系統中安裝更多的惡意軟件;

- CSDI下載程序:可能會在系統中安裝更多的惡意軟件;

- Hostwin64下載程序:可能會在系統中安裝更多的惡意軟件;

- Inlog后門:安裝合法的NetSupport應用程序,用于遠程訪問機器。

研究發現,世界各地目前都有用戶受到了該惡意軟件的感染,主要受害人群分布在美國、巴西和印度等地。

AdvancedIPSpyware:用惡意簽名篡改合法應用

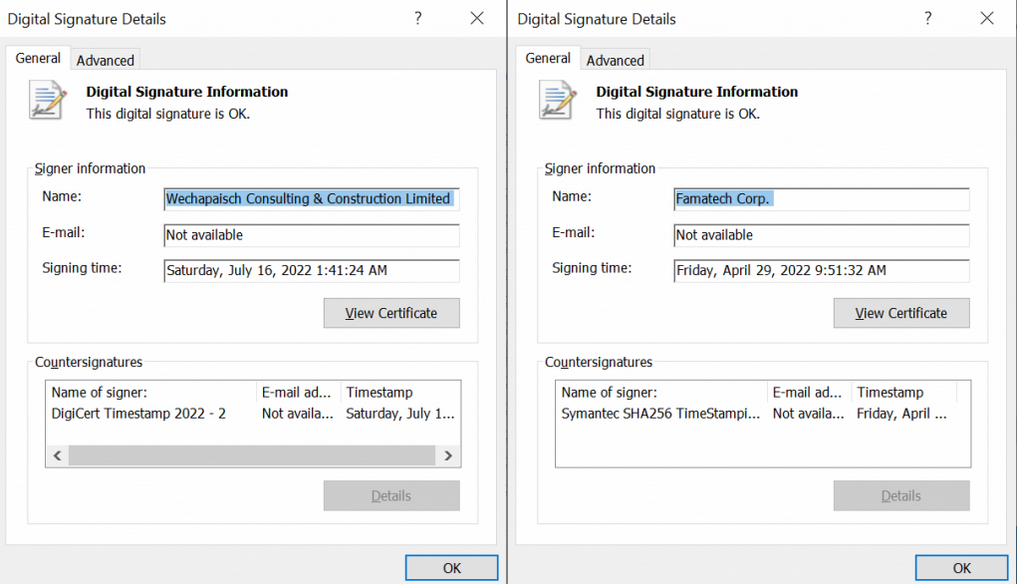

我們經常遇到在合法軟件中添加惡意代碼以隱藏非法活動并欺騙用戶的技術,但不常遇到的是被惡意簽名的后門二進制文件,AdvancedIPSpyware 就是這種情況。它是網絡管理員用來控制LAN的合法Advanced IP Scanner工具的篡改版本,用于簽署惡意軟件的證書很可能被盜。

該惡意軟件托管在兩個站點上,其網站域名與合法的Advanced IP Scanner網站幾乎相同,僅URL中的一個字符不同。此外,這些網站與正規網站唯一的區別只有惡意網站上的“免費下載”按鈕。

合法(左)與惡意簽名篡改后(右)的二進制文件

AdvancedIPSpyware的另一個不常見的特性是它的模塊化架構。我們觀察到以下三個通過IPC相互通信的模塊:

- 主模塊:更新或刪除自身,或產生另一個實例;

- 命令執行模塊:典型的間諜軟件功能,例如信息收集、命令執行等;

- 網絡通信模塊:處理所有與網絡相關的功能。

防御惡意軟件攻擊的建議

要防范以上惡意軟件入侵的新方式,首先需要用戶加強計算機使用安全防范意識,利用掌握的計算機知識盡可能多地排除系統安全隱患,最大程度將惡意軟件擋在系統之外。通常我們可以通過以下幾個方面采取措施,防范惡意軟件的入侵:

01

加強系統安全設置

- 及時更新系統補丁和殺毒軟件:有部分惡意軟件非常善于利用系統漏洞,及時更新系統補丁有利于降低感染惡意軟件的風險;

- 嚴格賬號管理:停用guest賬號,為administrator賬號改名,刪除所有的duplicate user賬號、測試賬號、共享賬號等;不同的用戶組設置不同的權限,嚴格限制具有管理員權限的用戶數量,確保不存在密碼為空的賬號;

- 關閉不必要的服務和端口:禁用存在安全隱患的服務,關閉遠程協助、遠程桌面、遠程注冊表、Telnet等端口。

02

加強網絡安全意識培養

- 不安裝不明來源的軟件:大多數的惡意軟件需要用戶下載并安裝,它們往往隱蔽附著在一些常見軟件里面,隨其一起安裝;

- 正確使用電子郵件、通訊軟件:電子郵件是惡意軟件傳播最原始和最常見的方式,不打開不明郵件中的鏈接或下載郵件中的附件;

- 不隨意打開不明網站:很多惡意軟件通過惡意網站進行傳播。當用戶使用瀏覽器打開惡意網站時,系統會自動從后臺下載這些惡意軟件,并在用戶不知情的情況下安裝到電腦中;

- 安裝軟件時要“細看慢點”:很多捆綁了惡意軟件的安裝程序都有一些說明,需要在安裝時注意并加以選擇,不能盲目“下一步”到底;

- 禁用或限制使用Java程序及ActiveX控件:惡意軟件經常使用Java、Java Applet、ActiveX 編寫的腳本來獲取敏感信息,甚至會在設備上安裝某些程序或進行其他操作,因此應限制使用Java、Java小程序腳本、ActiveX控件和插件等。

原文鏈接: