物聯(lián)網惡意軟件Zerobot快速升級:新增暴力破解和DDoS攻擊

責編:gltian |2022-12-23 14:23:20微軟安全分析師近日發(fā)文表示,最近發(fā)現(xiàn)的一個通過物聯(lián)網(IoT)漏洞實施網絡攻擊的僵尸網絡增加了暴力破解和分布式拒絕服務(DDoS)攻擊向量,以及將新漏洞武器化以豐富強大其武器庫。

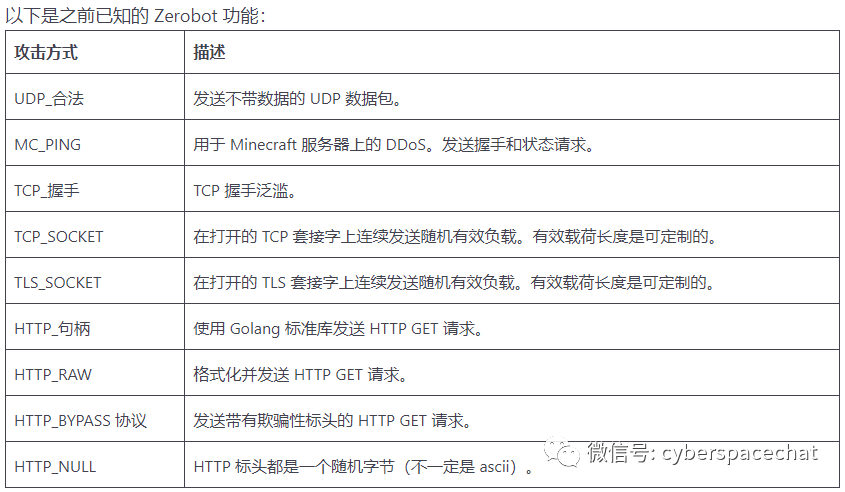

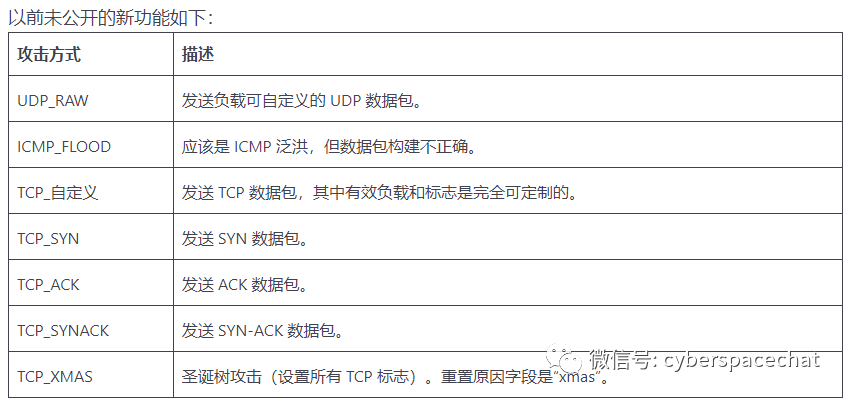

據(jù)微軟安全威脅情報中心(MSTIC)稱,Zerobot是Fortinet研究人員本月早些時候首次發(fā)現(xiàn)的惡意軟件,隨著威脅的不斷發(fā)展,該惡意軟件的更新迭代為更高級的攻擊鋪平了道路。MSTIC在12月21日的博客文章中透露,威脅參與者已將Zerobot更新到1.1版,現(xiàn)在可以通過DDoS攻擊資源并使其無法訪問,從而擴大了攻擊和進一步實施危害的可能性。研究人員表示,成功的DDoS攻擊可能會被威脅行為者用來勒索贖金、分散其他惡意活動的注意力或破壞運營。幾乎在每一次攻擊中,目標端口都是可定制的,購買該惡意軟件的威脅行為者可以根據(jù)他們的目標實施定制化攻擊。

Zerobot是什么?

Zerobot是一種基于Go的僵尸網絡,主要通過物聯(lián)網和Web應用程序漏洞傳播,是不斷演變的威脅的一個例子,運營者不斷向惡意軟件添加新的攻擊和功能。

Zerobot影響各種設備,包括防火墻設備、路由器和攝像頭,將受感染的設備添加到分布式拒絕服務(DDoS)僵尸網絡中。使用多個模塊,該惡意軟件可以感染構建在不同體系結構和操作系統(tǒng)上的易受攻擊的設備,找到要感染的其他設備,實現(xiàn)持久性并攻擊一系列協(xié)議。Microsoft將此活動跟蹤為DEV-1061。

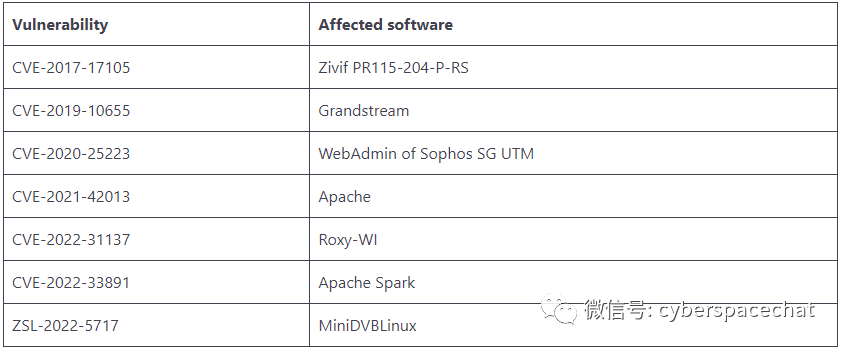

Zerobot的最新發(fā)行版包括其他功能,例如利用Apache和Apache Spark中的漏洞(分別為CVE-2021-42013和CVE-2022-33891),以及新的DDoS攻擊功能。

Microsoft使用DEV-####名稱作為未知、新興或發(fā)展中的威脅活動集群的臨時名稱,允許Microsoft將其作為一組獨特的信息進行跟蹤,直到我們對威脅的來源或身份達到高度信任為止活動背后的參與者。一旦滿足定義的標準,DEV組就會轉換為指定的威脅行為者。

暴力破解和其他策略

Fortinet研究人員已經跟蹤了Zerobot的兩個先前版本——一個非常基礎,另一個更高級。僵尸網絡的主要攻擊模式最初是針對各種物聯(lián)網設備——包括來自D-Link、華為、RealTek、TOTOLink、Zyxel等的產品——通過在這些設備中發(fā)現(xiàn)的缺陷,然后傳播到網絡上連接的其他資產傳播惡意軟件和發(fā)展僵尸網絡的方法。

微軟研究人員現(xiàn)在已經觀察到僵尸網絡在對設備的攻擊中變得更加激進,使用新的暴力向量來破壞安全性較弱的物聯(lián)網設備,而不是僅僅試圖利用已知的漏洞。

微軟研究人員在博文中寫道:“物聯(lián)網設備通常暴露在互聯(lián)網上,使未打補丁和安全保護不當?shù)脑O備容易受到威脅行為者的利用。” “Zerobot 能夠通過使用默認或弱憑據(jù)的不安全配置對易受攻擊的設備進行暴力攻擊來傳播。”

微軟研究人員稱,該惡意軟件試圖通過SSH和telnet在端口23和2323上使用物聯(lián)網設備的八個常用用戶名和130個口令的組合來獲得設備訪問權限,以傳播到設備。僅在他們的觀察中,MSTIC團隊就發(fā)現(xiàn)了默認端口22和23上的大量SSH和telnet連接嘗試,以及嘗試打開端口并通過端口敲門在端口80、8080、8888和2323上連接到它們。

Zerobot 1.1除了具備之前版本惡意軟件的功能和攻擊方式外,還增加了DDoS攻擊能力。這些功能允許威脅行為者瞄準資源并使其無法訪問。威脅行為者可能會利用成功的 DDoS攻擊來勒索贖金、分散其他惡意活動的注意力或中斷運營。在幾乎每一次攻擊中,目標端口都是可定制的,購買惡意軟件的威脅行為者可以根據(jù)他們的目標修改攻擊。

擴展的安全漏洞利用列表

然而,Zerobot并沒有放棄其訪問設備的原始方式,甚至還擴展了這種做法。在其新版本之前,Zerobot已經可以利用各種設備中的20多個漏洞,包括路由器、網絡攝像頭、網絡附加存儲、防火墻和許多知名制造商的其他產品。

研究人員發(fā)現(xiàn),該僵尸網絡現(xiàn)已在Apache、Roxy-WI、Grandstream和其他平臺中發(fā)現(xiàn)了七個新漏洞利用漏洞。

MSTIC還發(fā)現(xiàn)了新的證據(jù),表明Zerobot通過破壞具有已知漏洞的設備進行傳播,這些漏洞未包含在惡意軟件二進制文件中,例如CVE-2022-30023,Tenda GPON AC1200 路由器中的一個命令注入漏洞,他們補充說。

除了對設備進行暴力嘗試外,Zerobot還利用了數(shù)十個漏洞,惡意軟件運營商在滾動的基礎上添加這些漏洞以獲得訪問權限并注入惡意負載。Zerobot 1.1包含幾個新漏洞,如下表所示。

Zerobot成功入侵后的行動

研究人員還進一步觀察了Zerobot在獲得設備訪問權限后的行為。一方面,它會立即注入惡意負載——可能是一個名為“zero.sh”的通用腳本 ,用于下載并嘗試執(zhí)行機器人程序,或者是一個用于下載特定架構的Zerobot二進制文件的腳本,他們說。

研究人員寫道:“嘗試下載不同Zerobot二進制文件的bash腳本試圖通過暴力識別架構,嘗試下載和執(zhí)行各種架構的二進制文件,直到成功為止。”

根據(jù)設備的操作系統(tǒng),惡意軟件具有不同的持久化機制。惡意軟件操作員使用持久性策略來獲取和維護對設備的訪問。雖然Zerobot 無法傳播到Windows 機器,但研究人中已發(fā)現(xiàn)了幾個可以在Windows上運行的樣本。

一旦Zerobot實現(xiàn)持久化,它就會掃描暴露在互聯(lián)網上并可能被感染的其他設備,方法是隨機生成一個介于0-255之間的數(shù)字,并掃描所有以此值開頭的IP。

微軟研究人員寫道:“使用名為new_botnet_selfRepo_isHoneypot的功能,該惡意軟件試圖識別蜜罐IP地址,網絡誘餌使用這些地址來吸引網絡攻擊并收集有關威脅和嘗試訪問資源的信息。” “此功能包括61個IP子網,防止掃描這些IP。”

Zerobot 1.1使用針對各種架構的腳本,包括ARM64、MIPS 和 x86_64。研究人員還觀察了Windows和Linux設備上的僵尸網絡樣本,展示了基于操作系統(tǒng)的不同持久化方法。

如何防范?

Fortinet研究人員已經強調了組織立即更新到受Zerobot影響的任何設備的最新版本的重要性。根據(jù)Netacea去年發(fā)布的一份報告,鑒于企業(yè)每年因不必要的僵尸網絡攻擊損失高達2.5億美元,危險是真實存在的。

為了幫助確定一個組織是否容易受到攻擊,微軟研究人員在他們的帖子中包含了一份更新的CVE 列表,Zerobot可以利用這些列表。MSTIC團隊還建議組織使用具有跨域可見性和檢測功能的安全解決方案來檢測Zerobot惡意軟件變體和與威脅相關的惡意行為。

微軟表示,企業(yè)還應采用全面的物聯(lián)網安全解決方案,以實現(xiàn)對所有物聯(lián)網和運營技術(OT)設備的可見性和監(jiān)控、威脅檢測和響應,以及與SIEM/SOAR和擴展檢測和響應 (XDR) 平臺的集成。

研究人員表示,作為該策略的一部分,他們應通過將默認口令更改為強口令并阻止 SSH進行外部訪問以及使用包括VPN服務在內的最低權限訪問來進行遠程訪問,從而確保設備的安全配置。

他們說,避免Zerobot攻擊危害的另一種方法是使用全面的安全解決方案來強化端點,該解決方案管理員工可以使用的應用程序并為非托管解決方案提供應用程序控制。該解決方案還應及時清理位于組織設備上的未使用和過時的可執(zhí)行文件。

參考資源

1、https://www.microsoft.com/en-us/security/blog/2022/12/21/microsoft-research-uncovers-new-zerobot-capabilities/

2、https://www.darkreading.com/threat-intelligence/zerobot-adds-brute-force-ddos-iot-attack-arsenal

來源:網空閑話

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網可信交易技術與應用白皮書

- 美國美中委員會發(fā)布DeepSeek調查報告

- 2024年中國網絡與信息法治建設回顧