外媒:黑客利用向日葵軟件漏洞部署遠(yuǎn)控木馬

責(zé)編:gltian |2023-02-08 13:25:02外媒黑客新聞報(bào)道稱,惡意黑客正在利用向日葵(Sunlogin)軟件的已知漏洞來部署Silver C2框架,以實(shí)施后續(xù)入侵活動。

這一安全事件調(diào)查由韓國安全公司AhnLab的安全應(yīng)急響應(yīng)中心(ASEC)發(fā)布。該中心發(fā)現(xiàn),中國遠(yuǎn)程桌面控制軟件向日葵的安全漏洞已遭到利用,攻擊者正借此部署各種惡意載荷。

研究人員表示,“惡意黑客不僅使用了Silver后門,還使用了BYOVD(自帶易受攻擊驅(qū)動程序)來破壞安全產(chǎn)品并安裝反向shell。”

攻擊者首先利用向日葵v11.0.0.33及更早版本中的兩個(gè)遠(yuǎn)程代碼執(zhí)行漏洞(CNVD-2022-03672 和 CNVD-2022-10270)打開局面,然后借此傳播Silver或其他惡意軟件,例如Gh0st RAT和XMRig加密貨幣采礦程序。

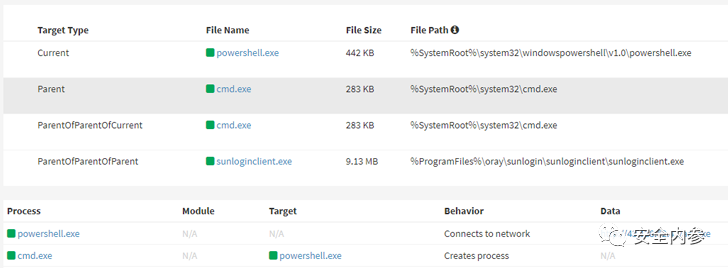

在相關(guān)案例中,惡意黑客據(jù)稱利用向日葵漏洞安裝了PowerShell腳本,該腳本又利用BYOVD技術(shù)使得系統(tǒng)中已安裝的安全軟件失效,最后使用Powercat投放了反向shell。

BYOVD技術(shù)濫用了合法但卻易受攻擊的Windows驅(qū)動程序mhyprot2.sys。該驅(qū)動程序經(jīng)過有效證書的簽名,可獲得更高權(quán)限并終止反病毒進(jìn)程。

值得注意的是,趨勢科技此前曾經(jīng)披露過,有攻擊者利用原神沖擊(Genshin Impact)游戲的反作弊驅(qū)動程序(包括mhyprot2.sys)部署勒索軟件。

研究人員指出,“目前還不確定,這次是否出自同一批惡意黑客之手,但幾個(gè)小時(shí)之后,日志顯示被攻擊系統(tǒng)確實(shí)由于向日葵遠(yuǎn)程代碼執(zhí)行漏洞而被裝上了Silver后門。”

從調(diào)查結(jié)果來看,這批黑客打算利用由Go語言編寫的合法滲透測試工具Silver,替代以往的Cobalt Strike和Metasploit。

研究人員總結(jié)道,“Silver提供必要的分步功能,例如賬戶信息竊取、內(nèi)部網(wǎng)絡(luò)橫移以及企業(yè)內(nèi)網(wǎng)越界,跟Cobalt Strike非常相似。”

參考資料:thehackernews.com

來源:安全內(nèi)參

- ISC.AI 2025正式啟動:AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧