俄羅斯神秘惡意軟件可能對電力工控系統造成嚴重破壞

責編:gltian |2023-05-26 13:31:212021年12月,一名擁有俄羅斯IP地址的用戶向谷歌的病毒掃描服務VirusTotal上傳了神秘的惡意軟件。據研究,這是一種新的俄羅斯運營技術惡意軟件可能會導致歐洲、中東和亞洲的電力中斷。該惡意軟件-被威脅情報公司Mandiant稱為“CosmicEnergy” -通過與電力系統自動化設備(如遠程終端單元)交互造成嚴重破壞。

在周四(25日)發表的研究中,Mandiant表示,承包商可能已將惡意軟件開發為紅隊工具,用于模擬由俄羅斯網絡安全公司主持的電力中斷演習。Mandiant表示,CosmicEnergy的發現令人擔憂,因為它利用了OT環境的不安全設計特征,這些特征不太可能很快得到修復。即使它是針對歐洲、中東和亞洲普遍存在的遠程終端單元的模擬攻擊的一部分,Mandiant表示其發展表明攻擊性OT威脅活動不再局限于資源充足或國家支持的參與者。

Mandiant研究人員寫道:“隨著攻擊者利用先前攻擊中的知識開發新的惡意軟件,開發攻擊性OT功能的門檻正在降低。” “鑒于威脅行為者使用紅隊工具和公共開發框架在野外進行有針對性的威脅活動,我們認為CosmicEnergy對受影響的電網資產構成了合理的威脅。”

CosmicEnergy如何運作

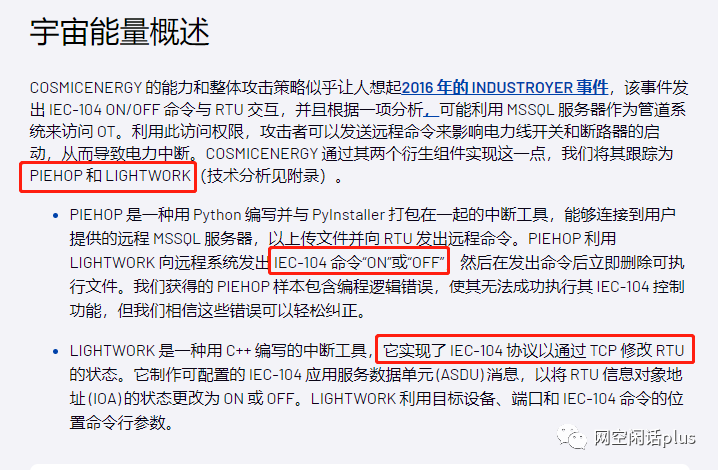

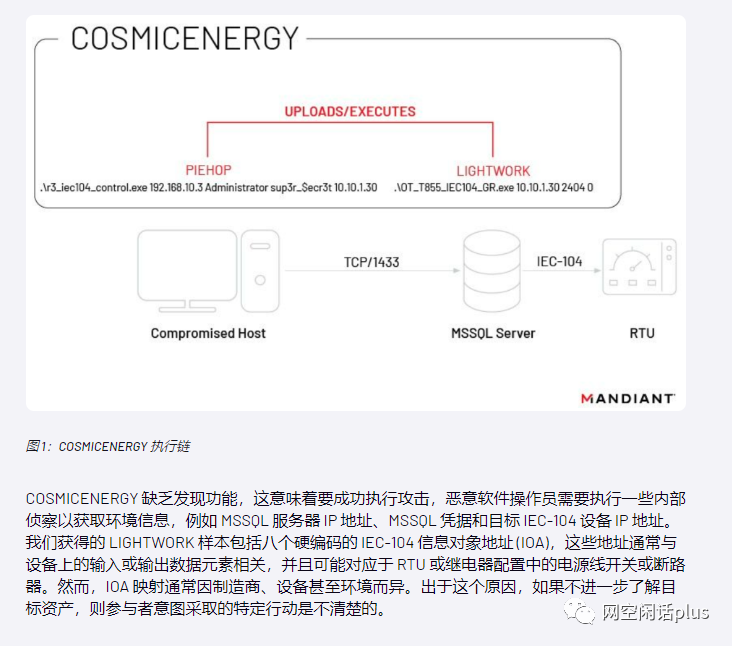

該惡意軟件允許攻擊者發送影響電力線開關和斷路器操作的遠程命令,從而導致電力中斷。這種方法類似于2016年的一次利用,該利用似乎利用 Microsoft SQL服務器作為管道系統來訪問操作技術。

Mandiant發現,CosmicEnergy的一個組件可以連接到用戶提供的遠程Microsoft SQL服務器,并遠程向遠程終端單元發出命令。該惡意軟件可以指示遠程系統打開或關閉,并在發出命令后立即刪除外部中斷的證據。

CosmicEnergy的第二個組件通過可配置消息修改遠程終端單元的狀態,這些消息改變設備是打開還是關閉。為了利用CosmicEnergy,惡意軟件操作員需要執行內部偵察以獲取Microsoft SQL服務器IP地址、Microsoft SQL憑據和目標遠程終端設備IP地址。

研究人員寫道:“OT防御者和資產所有者應該對CosmicEnergy采取緩解措施,以搶占野外部署并更好地了解經常部署在OT惡意軟件中的常見特性和功能。” “這些知識在執行威脅搜尋練習和部署檢測以識別OT環境中的惡意活動時非常有用。”

CosmicEnergy從何而來

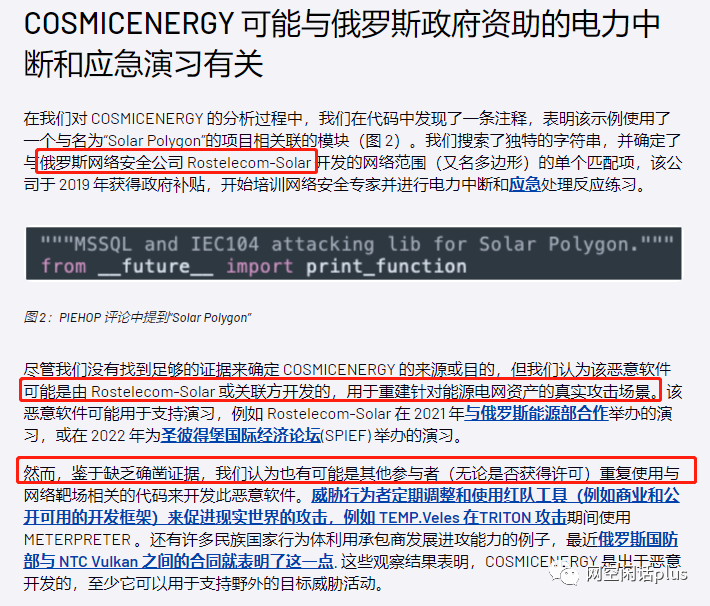

CosmicEnergy代碼中的評論將其與一家俄羅斯網絡安全公司聯系起來,該公司在2019年獲得政府補貼,用于培訓網絡安全專家并進行電力中斷和應急響應演習。研究人員表示,該惡意軟件可能是由俄羅斯網絡安全公司或相關方開發的,目的是重現針對能源電網資產的真實攻擊場景。

或者,研究人員表示,有可能是不同的參與者——無論是否獲得許可——重復使用與2019年訓練練習相關的代碼來開發CosmicEnergy。威脅行為者經常調整和使用紅隊工具來促進現實世界的攻擊,而民族國家行為者則經常依賴承包商來發展攻擊能力。

雖然看起來很可能是Rostelecom-Solar開發了該惡意軟件,但Mandiant表示,不排隊它是為電網安全演習以外的其他目的而創建的。這種用于測試組織防御的定制軟件有些普遍。今年3月,一家名為NTC Vulkan的俄羅斯IT承包商泄露了5,000 多份文件,突顯了俄羅斯對實施鐵路和管道控制系統的運營技術試驗臺環境的興趣。

研究人員寫道:“這些觀察結果表明,CosmicEnergy是出于惡意開發的,至少它可以用于支持野外有針對性的威脅活動。”

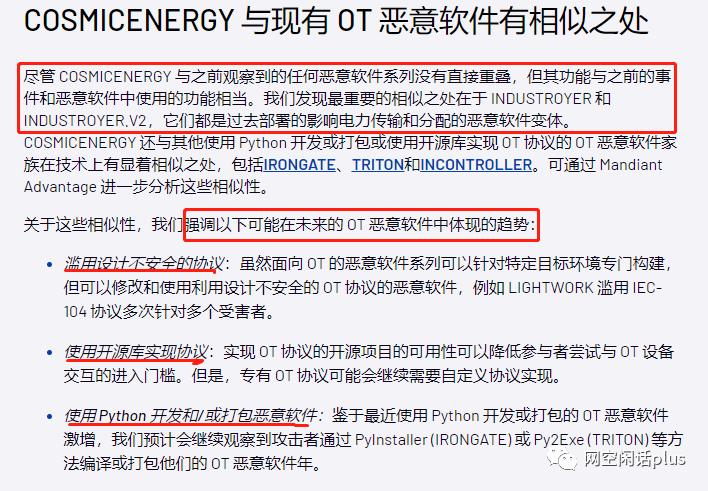

根據Mandiant的說法,CosmicEnergy的功能與過去破壞電力傳輸和分配的其他惡意軟件變體一致。該惡意軟件還與使用Python開發或打包的其他病毒株或使用開源庫實現OT協議的病毒株有相似之處。

鑒于近年來越來越多地使用Python來開發或打包OT惡意軟件,Mandiant預計會繼續觀察到攻擊者以這種方式編譯OT惡意軟件。開源項目的可用性可以降低攻擊者試圖與OT設備交互的進入門檻,但Mandian表示專有OT協議可能會繼續需要自定義實現。

研究人員寫道:“雖然面向OT的惡意軟件系列可以專門針對特定目標環境構建,但利用OT協議設計不安全的惡意軟件……可以多次修改和使用以針對多個受害者。”

正如微軟在2022年4月報道的那樣,俄烏戰爭爆發后,俄羅斯黑客組織部署了許多惡意軟件系列(其中一些以前從未在野外出現過)對烏克蘭目標(包括關鍵基礎設施)進行破壞性攻擊。該列表包括但不限于WhisperGate/WhisperKill、FoxBlade(又名HermeticWiper)、SonicVote(又名HermeticRansom)、CaddyWiper、DesertBlade、Industroyer2、Lasainraw(又名IsaacWiper)和FiberLake(又名DoubleZero)。俄羅斯軍方黑客Sandworm使用Industroyer2惡意軟件攻擊一家著名的烏克蘭能源供應商的ICS網絡,但未能拆除其高壓變電站并中斷全國的電力供應。

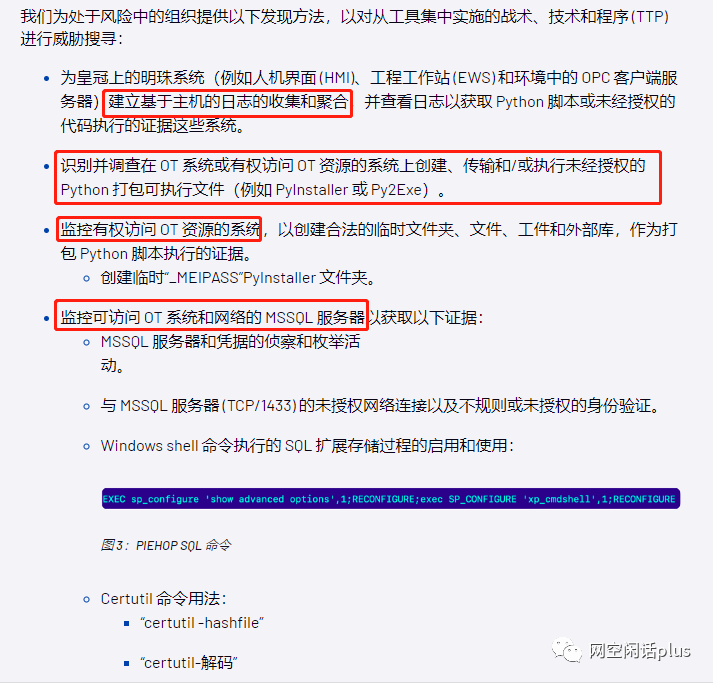

如何檢測和發現CosmicEnergy

研究人員強調,雖然COSMICENERGY的功能與之前的OT惡意軟件系列沒有顯著差異,但它的發現突出了OT威脅領域的幾個顯著發展。首先,新的OT惡意軟件的發現會對受影響的組織構成直接威脅,因為這些發現很少見,而且惡意軟件主要利用OT環境的不安全設計特征,這些特征不太可能很快得到補救。其次,由于COSMICENERGY可能是作為紅隊的一部分開發的,這一發現表明進攻性OT威脅活動的進入壁壘正在降低,因為通常觀察到這些類型的能力僅限于資源充足或國家贊助的參與者。最后,Mandiant獲得的COSMICENERGY樣本可能與紅隊相關。

出于這些原因,OT防御者和資產所有者應針對COSMICENERGY采取緩解措施,以對抗野外部署并更好地了解OT惡意軟件中經常部署的常見特性和功能。在執行威脅搜尋練習和部署檢測以識別OT環境中的惡意活動時,此類知識可能很有用。

參考資源

1、https://www.mandiant.com/resources/blog/cosmicenergy-ot-malware-russian-response

2、https://www.govinfosecurity.com/new-russian-ot-malware-could-wreak-havoc-on-electric-systems-a-22166

3、https://therecord.media/cosmicenergy-malware-russia-critical-infrastructure-power-grid

4、https://www.bleepingcomputer.com/news/security/new-russian-linked-cosmicenergy-malware-targets-industrial-systems/

來源:網空閑話plus