Mylobot僵尸網(wǎng)絡(luò)團(tuán)伙近期活動(dòng)分析

責(zé)編:gltian |2023-08-01 11:33:20Mylobot僵尸網(wǎng)絡(luò)是一個(gè)針對(duì)Windows操作系統(tǒng)的僵尸網(wǎng)絡(luò)家族,它曾使用內(nèi)嵌大量Fake-DGA域名的方式來對(duì)抗傳統(tǒng)黑名單檢測(cè)技術(shù),我們?cè)?020年發(fā)布了一篇文章《Mylobot僵尸網(wǎng)絡(luò)依舊活躍,C2解密流程揭露》討論了內(nèi)嵌域名的解密方法,并提供了進(jìn)行批量解密的思路。而該團(tuán)伙至今仍處于活躍狀態(tài),我們對(duì)其運(yùn)營(yíng)的惡意軟件進(jìn)行了一些梳理分析。

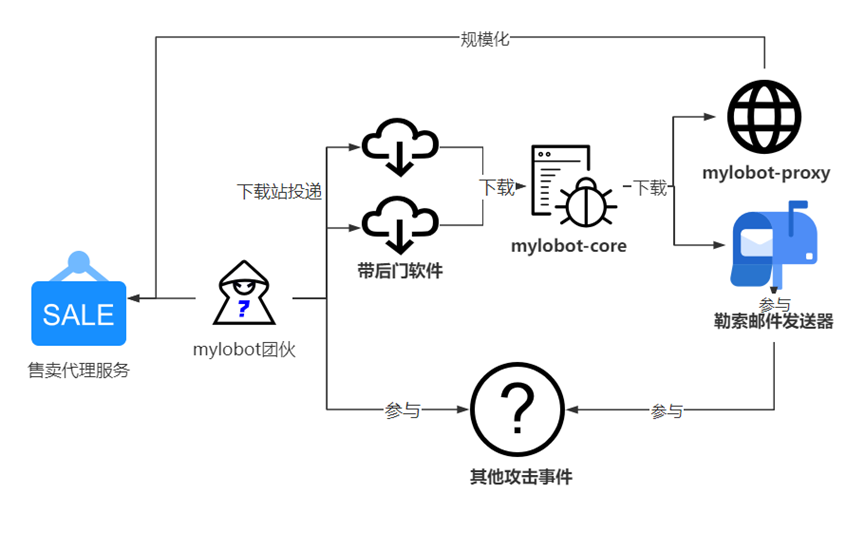

Mylobot僵尸網(wǎng)絡(luò)由Deepinstinct公司在2018年發(fā)現(xiàn)并命名,其文章里提到的主要是mylobot-proxy惡意軟件,mylobot-proxy主要功能是網(wǎng)絡(luò)代理。我們2020年的解密分析也是針對(duì)mylobot-proxy樣本的,而事實(shí)上,mylobot-proxy僅僅是Mylobot團(tuán)伙運(yùn)營(yíng)的惡意軟件之一,其運(yùn)營(yíng)的主要惡意軟件還包括mylobot-core等。

Packer-Shellcode

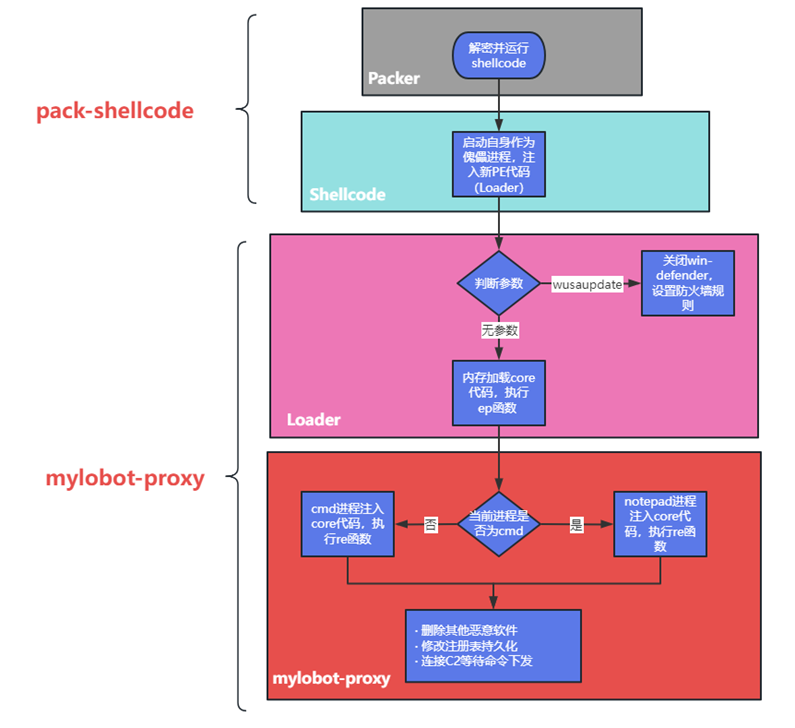

Mylobot使用的所有惡意軟件都由Packer-Shellcode打包加載,其內(nèi)置了加載Shellcode所需的WindowsAPI名稱哈希值,并通過這些哈希值獲取對(duì)應(yīng)API地址。

其通過RC4解密全0數(shù)據(jù),得到一串字節(jié)列表,使用字節(jié)列表作為 Key 逐字節(jié)與資源中的密文進(jìn)行邏輯運(yùn)算得到Shellcode與PE文件,Shellcode重新創(chuàng)建一個(gè)進(jìn)程作為宿主進(jìn)程,然后挖空進(jìn)程并映射為解密出的這個(gè)PE文件。解密出的PE文件就是Packer-Shellcode的下一階段惡意軟件。

惡意軟件加殼無非就是為了規(guī)避直接被查殺,但是Mylobot團(tuán)伙并沒有對(duì)其使用的Packer進(jìn)行過更新,目前我們捕獲到的最新的Packer-Shellcode與2017年版本并沒有什么不同之處,其在VT的檢出率也是比較高的。

mylobot-proxy

mylobot-proxy將失陷機(jī)器變?yōu)橐慌_(tái)網(wǎng)絡(luò)代理機(jī)器節(jié)點(diǎn),通過C2下發(fā)代理任務(wù)進(jìn)行流量轉(zhuǎn)發(fā),這個(gè)惡意軟件也是Mylobot團(tuán)伙主要的盈利軟件。它也由Packer-Shellcode工具加載,但是其本身又由一個(gè)控制器Loader控制,這種層層套娃的加載形式可以概況為如下:

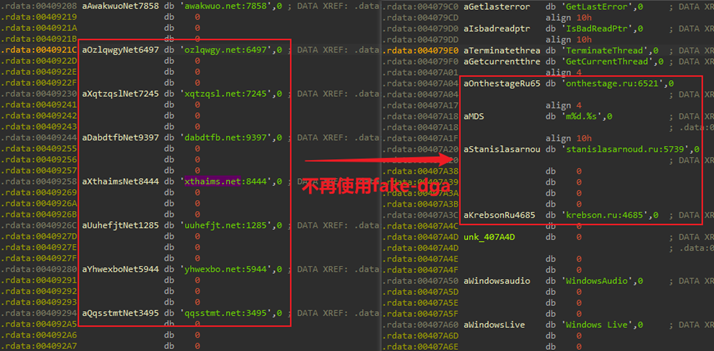

早期的mylobot-proxy內(nèi)嵌了大量Fake-DGA名,而攻擊者僅會(huì)注冊(cè)部分域名作為真正的C2,此舉雖然可以一定程度上防止域名被置黑名單,但也會(huì)帶來另一個(gè)弊端,其他分析人員也可以選擇部分域名注冊(cè),進(jìn)而對(duì)僵尸網(wǎng)絡(luò)進(jìn)行規(guī)模評(píng)估,甚至是接管僵尸網(wǎng)絡(luò)。在我們的視野中,2022年更新的mylobot-proxy就已不再使用Fake-DGA技術(shù).

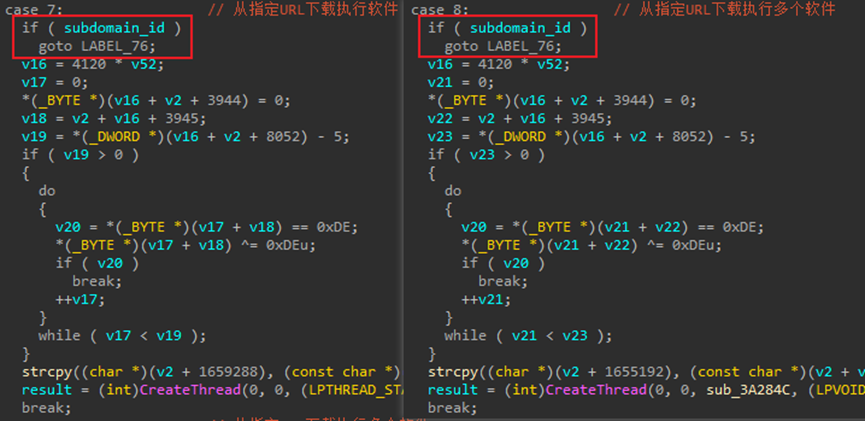

mylobot-proxy實(shí)際連接的域名為m<0-42>.格式,其中比較特殊的是m0子域名。在mylobot-proxy的指令處理部分,有兩個(gè)特權(quán)指令——7、8號(hào)指令,這兩條指令分別表示從后續(xù)載荷、指定URL下載執(zhí)行新一階段的惡意軟件,這兩條指令主要用于更新mylobot-proxy軟件。我們目前捕獲到的mylobot-proxy的版本為2023年3月,通過其特殊的軟件更新機(jī)制,我們對(duì)其內(nèi)置的3個(gè)域名的m0子域進(jìn)行分析,暫未發(fā)現(xiàn)這些域名綁定過IP,這表明目前mylobot-proxy最新版本為2023年3月更新。

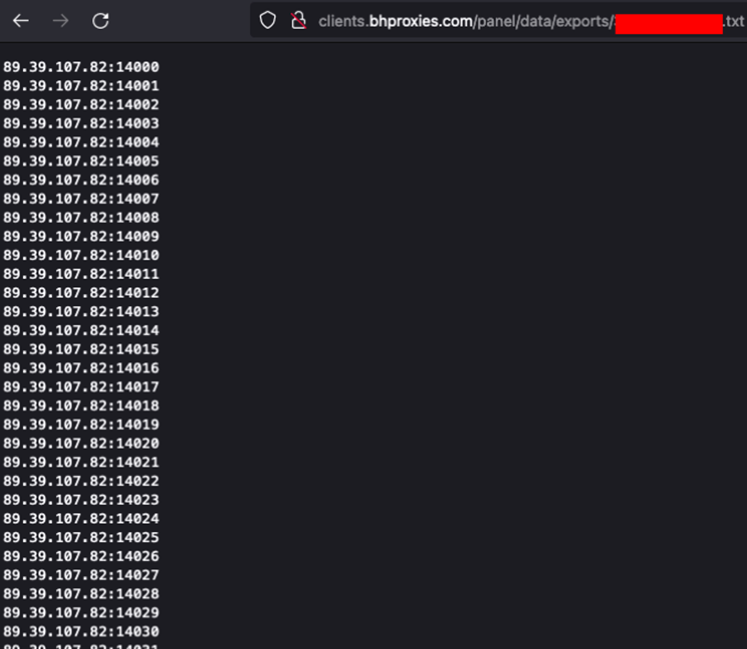

mylobot-proxy主要是用于提供代理功能,當(dāng)僵尸網(wǎng)絡(luò)規(guī)模足夠后,攻擊者可以將這些資源產(chǎn)品化,化身為代理服務(wù)提供商。在今年上半年BitSight指出,Mylobot與bhproxies代理服務(wù)有關(guān),我們通過相關(guān)分析,得到了與BitSight一致的結(jié)論,其關(guān)聯(lián)如下。

client.bhproxies.com是bhproies提供服務(wù)的域名之一,其兩條解析IP指向大量所屬M(fèi)ylobot團(tuán)伙資產(chǎn)的域名。而89.39.107.82是bhproxies服務(wù)商的代理服務(wù)提供節(jié)點(diǎn)之一,其更是與Mylobot團(tuán)伙最新的C2域名m20.onthestage[.]ru的解析一致。

Mylobot團(tuán)伙在2023年2月底對(duì)mylobot-proxy進(jìn)行了一次C2的更新,統(tǒng)計(jì)最新的C2域名連接情況,每個(gè)獨(dú)立IP視為一個(gè)失陷機(jī)器,我們發(fā)現(xiàn)其規(guī)模呈現(xiàn)擴(kuò)張趨勢(shì),數(shù)據(jù)如下:

mylobot-core

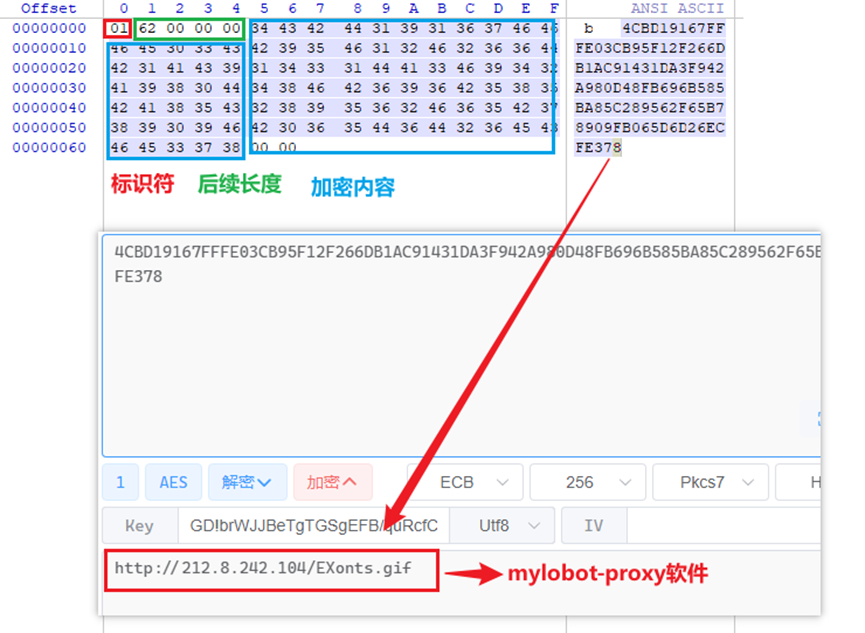

Core由Packer-Shellcode模塊加載,在Mylobot團(tuán)伙的攻擊鏈中主要充當(dāng)下載器的作用,mylobot-proxy是Core主要分發(fā)的惡意軟件。Core同樣使用fake-dga域名,且目前最新版本中并未被移除。內(nèi)嵌的域名使用AES加密,加密使用的Key在mylobot-proxy也出現(xiàn)過。其解密出大量域名端口對(duì),與早期mylobot-proxy域名具有很高的相似性,隨后選擇這些域名的buy1、v1、up1子域進(jìn)行連接。

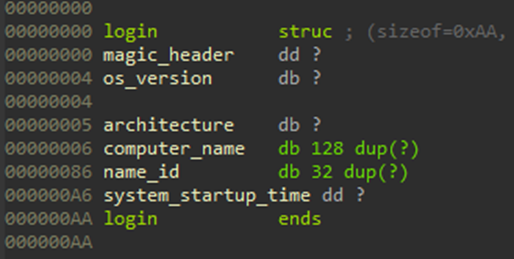

成功連接上C2域名后,Core首先發(fā)送機(jī)器的基礎(chǔ)信息進(jìn)行Bot上線。其中一個(gè)字段為name_id,是樣本硬編碼的一個(gè)字符串。稱其為mylobot-core的原因就是該團(tuán)伙曾把這個(gè)字段設(shè)置為core。我們?cè)?023年7月份捕獲的樣本中,其id被設(shè)置為了feb23,也就是2月23號(hào),這與樣本編譯時(shí)間一致,與mylobot-proxy的更新時(shí)間也比較接近。其上線信息結(jié)構(gòu)如下:

在發(fā)送完上線信息后,服務(wù)器需同樣回復(fù)一次上線標(biāo)識(shí)符 \\x45\\x36\\x27\\x18,并且需要發(fā)送下一階段的惡意軟件的下載信息。下載信息同樣采用AES加密,其域名的加密采用同一個(gè)Key。后續(xù)的惡意軟件主要為mylobot-proxy,以下是我們收到的下一階段的載荷信息:

mylobot-core主要充當(dāng)其他惡意軟件的下載器角色,除了mylobot-proxy,該團(tuán)伙還下發(fā)過其他惡意軟件。minerva-labs曾經(jīng)在core的指令中檢測(cè)到Mylobot團(tuán)伙下發(fā)了一個(gè)勒索郵件發(fā)送器,勒索信內(nèi)容描述攻擊團(tuán)伙在色情網(wǎng)站投放了木馬,記錄了失陷者的攝像頭與郵件通訊錄信息,如果不打錢就發(fā)送攝像頭錄像給失陷者的聯(lián)系人,讓失陷者社死。

不過我們暫時(shí)并未在mylobot-core檢測(cè)到下發(fā)除mylobot-proxy的其他惡意軟件,由此可以判斷mylobot-proxy仍是該團(tuán)伙主要運(yùn)營(yíng)的重心。

總結(jié)

Mylobot團(tuán)伙雖然被披露了5年之久,但其仍舊處于較活躍的狀態(tài),不過從其“主打產(chǎn)品”mylobot-proxy與mylobot-core來看,惡意軟件的代碼功能并沒有什么較大改動(dòng),這導(dǎo)致其查殺率相當(dāng)高。我們猜測(cè)這可能是因?yàn)镸ylobot團(tuán)伙的運(yùn)營(yíng)中心在代理服務(wù)的售賣與運(yùn)營(yíng)上,從mylobot-proxy頻頻收到的指令也能印證這一點(diǎn)。從mylobot-core收到的勒索郵件發(fā)送器也說明了該團(tuán)伙還從事有其他黑色產(chǎn)業(yè),不過我們目前尚未發(fā)現(xiàn)其他相關(guān)聯(lián)事件,對(duì)于Mylobot團(tuán)伙之后的動(dòng)向我們將持續(xù)跟蹤。

IOC

Download Server

wipmania[.]net

wipmsc[.]ru

stcus[.]ru

162.244.80.231:80

212.8.242.104:80

51.15.12.156:80

mylobot-core(部分)

bcbxfme[.]ru

bmazlky[.]ru

bthmzsp[.]ru

byosnwr[.]ru

cxxhtmb[.]ru

dkqhmbi[.]ru

dldzeoo[.]ru

dlihgic[.]ru

dnfojik[.]ru

mylobot-proxy(202303-至今)

onthestage[.]ru

krebson[.]ru

stanislasarnoud[.]ru

參考鏈接

https://mp.weixin.qq.com/s/5YBvsb_pZGq_vxDlTNatEA

https://minerva-labs.com/blog/mylobot-2022-so-many-evasive-techniques-just-to-send-extortion-emails/

https://www.bitsight.com/blog/mylobot-investigating-proxy-botnet

來源:奇安信威脅情報(bào)中心

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國(guó)美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國(guó)網(wǎng)絡(luò)與信息法治建設(shè)回顧