谷歌容器云曝“嚴重風險”:上千Kubernetes集群或暴露,涉一上市公司

責編:gltian |2024-01-26 15:31:00谷歌剛剛修復了一個影響重要云服務的漏洞。此前研究人員發(fā)現(xiàn),多家組織(包括一家上市公司)的系統(tǒng)容易受到該漏洞影響。

該問題影響了谷歌Kubernetes引擎(GKE),這是一種用于部署、擴展和管理應用程序“容器化”的系統(tǒng)。GKE是谷歌針對Kubernetes開源項目的商用服務,廣泛用于醫(yī)療保健、教育、零售和金融服務,以及數(shù)據(jù)處理和人工智能與機器學習操作。

云安全廠商Orca Security的研究人員解釋說,他們在GKE中發(fā)現(xiàn)了一個問題,“可以讓攻擊者使用任何有效的谷歌帳號,接管配置錯誤的Kubernetes集群,這可能導致嚴重的安全事件,如加密挖礦、拒絕服務和敏感數(shù)據(jù)竊取。”

該問題主要與權限有關,GKE允許用戶使用任何有效的谷歌帳戶訪問系統(tǒng)。Orca Security表示,“當管理員決定將某個組綁定到權限過大的角色時,會造成重大安全漏洞。”研究人員將此漏洞稱為Sys:All。

Orca Security表示,經(jīng)過掃描發(fā)現(xiàn)超過1300個集群可能遭到暴露,其中有100多個集群暴露程度極高,可以被廣泛訪問。

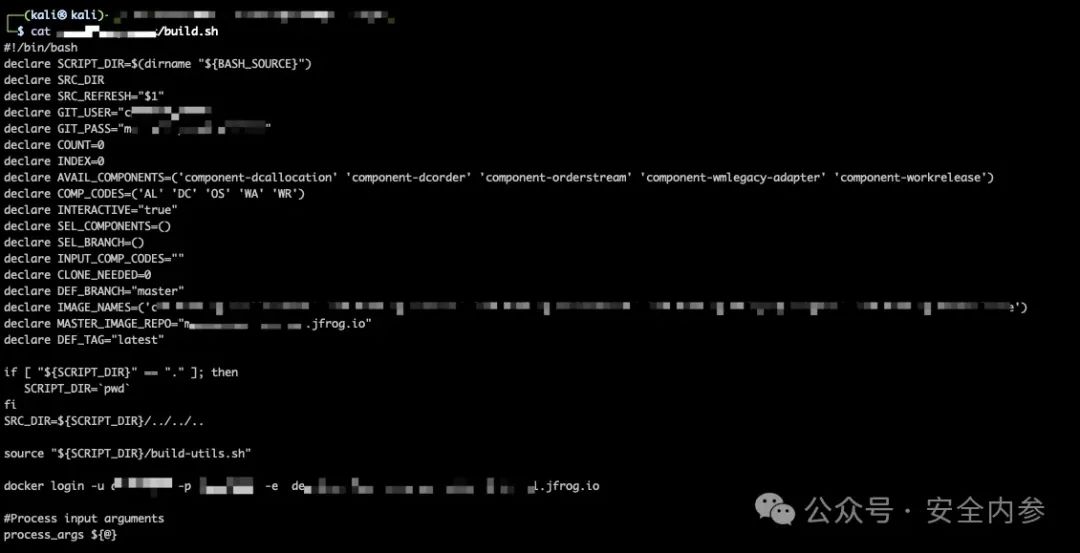

圖:攻擊者可借此獲得大量敏感信息

他們指出,“Kubernetes將其托管的容器化應用程序,與各種不同類型的關鍵數(shù)據(jù)資產(chǎn)連接在一起,如數(shù)據(jù)庫、代碼存儲庫和其他第三方供應商,這使得它成為惡意行為者手中的毀滅性工具。”

容器化,是指開發(fā)人員將應用程序的代碼與運行在任何計算基礎設施上所需的一切(如文件和庫)捆綁在一起,從而靈活地構建和部署軟件。

客戶資產(chǎn)大門洞開

Orca Security表示,至少有一個受影響的集群屬于一家納斯達克上市公司,暴露信息給黑客提供了訪問AWS網(wǎng)絡服務憑證的權限,得以更深入地訪問該公司的系統(tǒng)和數(shù)據(jù)。研究人員說,惡意行為者“有可能訪問這些系統(tǒng),提取或操縱敏感數(shù)據(jù),干擾服務,甚至更進一步進入網(wǎng)絡。”

Orca Security表示,他們向該公司報告了這個問題,并與之合作解決了這些漏洞,其中包括收緊權限、保護暴露的云儲存桶等。

研究人員同時向其他多家易受漏洞影響的企業(yè)報告了這個問題,并指出,所有組織“應該始終在身份和訪問領域追求細粒度,避免給不需要的實體賦予過多的訪問權限。”

Orca Security還向谷歌報告了這個問題。谷歌認識到問題的嚴重性,并“積極采取預防措施、發(fā)布客戶通知,還將繼續(xù)采取行動確保客戶安全。”

一位谷歌發(fā)言人表示,他們與Orca Security合作解決該漏洞。發(fā)言人指出,谷歌還在上周發(fā)布了一份安全公告,“針對有限數(shù)量的受影響GKE用戶,詳細說明了他們應采取的步驟,以保護自己免受任何意外授權的傷害。”

谷歌還向一些客戶直接發(fā)送了這份公告。

谷歌在1月19日發(fā)布的建議中說道,“我們已經(jīng)確定了幾個群集,用戶已經(jīng)授予Kubernetes權限給system:authenticated組,其中包括所有具有谷歌帳戶的用戶。我們不建議進行這些類型的綁定,因為它們違反了最小權限原則,向過多用戶群體授予了訪問權限。”

Orca Security指出,谷歌認為這是“可以預期的問題”,因為最終這是一種用戶可以預防的分配權限漏洞。客戶有責任配置其訪問控制。

研究人員認同谷歌的評估,即組織“有責任以沒有安全風險和漏洞的方式部署資產(chǎn)和權限。”

參考資料:https://therecord.media/google-kubernetes-engine-security-loophole-access-permissions

來源:安全內參

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術與應用白皮書

- 美國美中委員會發(fā)布DeepSeek調查報告

- 2024年中國網(wǎng)絡與信息法治建設回顧