“伏特臺風”關聯勒索病毒團伙,360推安全云防勒索解決方案

責編:gltian |2024-04-15 17:01:422024年2月1日,美國眾議院中國問題特別委員會圍繞2023年5月被美國微軟公司披露的名為“伏特臺風”(Volt Typhoon)且所謂“具有中國政府支持背景”的黑客組織展開討論,稱其對美國關鍵基礎設施發動了網絡攻擊并試圖進一步實施破壞,給美國國家安全造成嚴重威脅。

實際上,早在2023年5月相關“披露”出現時,中國國家計算機病毒應急處理中心已第一時間聯合360數字安全集團成立技術團隊開展調查工作,全程參與此案技術分析。技術團隊通過對相關報告的惡意程序樣本技術特征進行分析后發現,樣本并無表現出明確的國家背景黑客組織行為特征,而是與勒索病毒等網絡犯罪團伙的關聯程度明顯。“伏特臺風”黑客組織具有“中國政府支持背景”純屬栽贓陷害,此舉意圖以不實歸因打壓中國對外形象與發展。

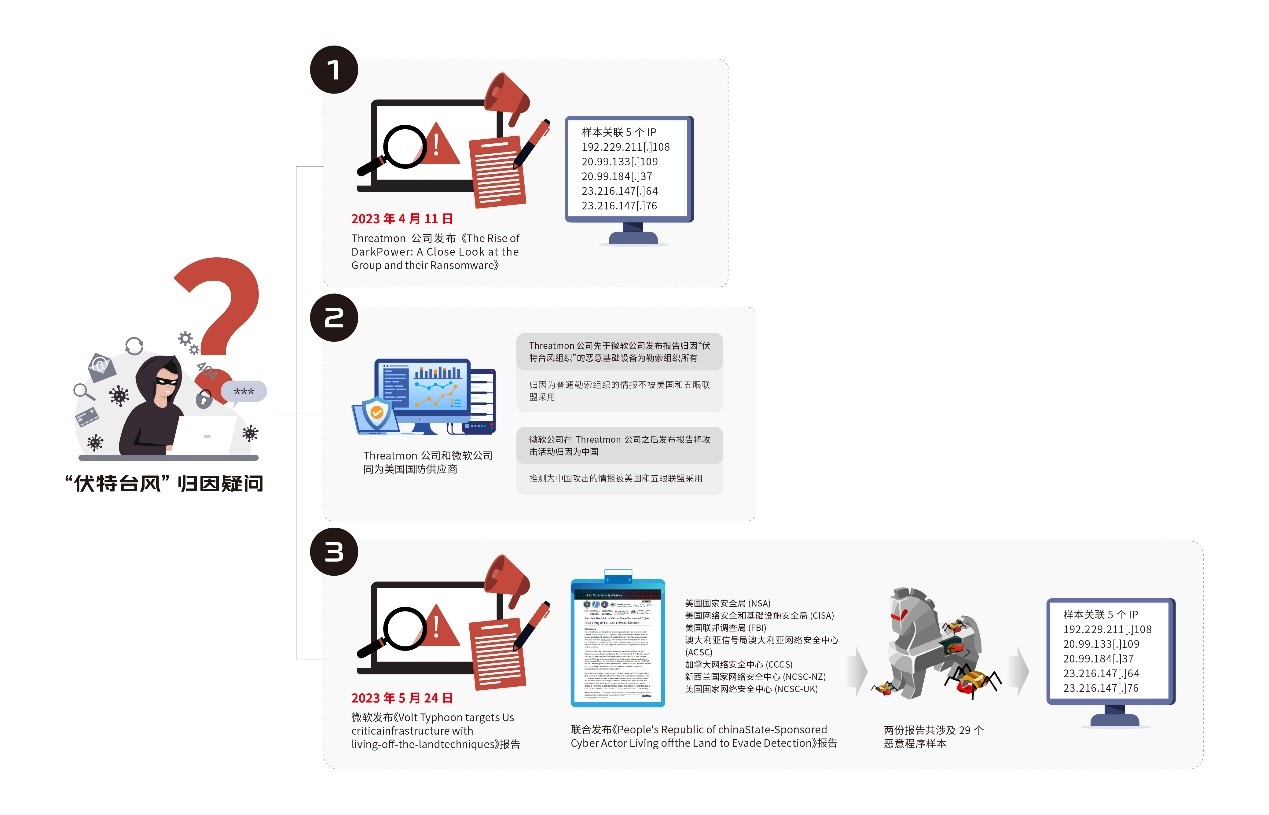

歸因分析指向“暗黑力量”

一直以來,網絡攻擊活動的歸因分析都是國際性難題。“伏特臺風”這一名稱和歸因都源自美國微軟公司的技術分析報告和五眼聯盟發布的聯合預警通報,但上述報告并沒有給出詳細的歸因分析過程和根據,且報告中也提及,黑客使用逃避檢測技術為取證和溯源工作帶來較大困難。

360數字安全集團聯合中國國家計算機病毒應急處理中心克服重重困難,通過對報告給出的相關攻擊活動技術特征(IoC)進行溯源分析,發現相關惡意程序樣本關聯多個IP地址。這些IP地址與很多的網絡攻擊事件相關,并且也存在多個IP地址與同一攻擊事件或網絡安全風險存在關聯的現象。其中與上述5個IP地址都有關聯的網絡攻擊事件報告是美國威脅盟(ThreatMon)公司于2023年4月11日發布的《關于“暗黑力量”(Dark Power)勒索病毒團伙研究報告》。

撥開層層障眼法,上述惡意程序樣本技術特征與這一名為“暗黑力量”的勒索病毒網絡犯罪團伙關聯程度密切。報告顯示,“暗黑力量”首次被發現攻擊活動時間為2023年1月,僅2023年3月就至少有10個以上的全球范圍內機構遭到該組織攻擊并被勒索。受害機構所在國家包括阿爾及利亞、埃及、捷克、土耳其、以色列、秘魯、法國、美國等。

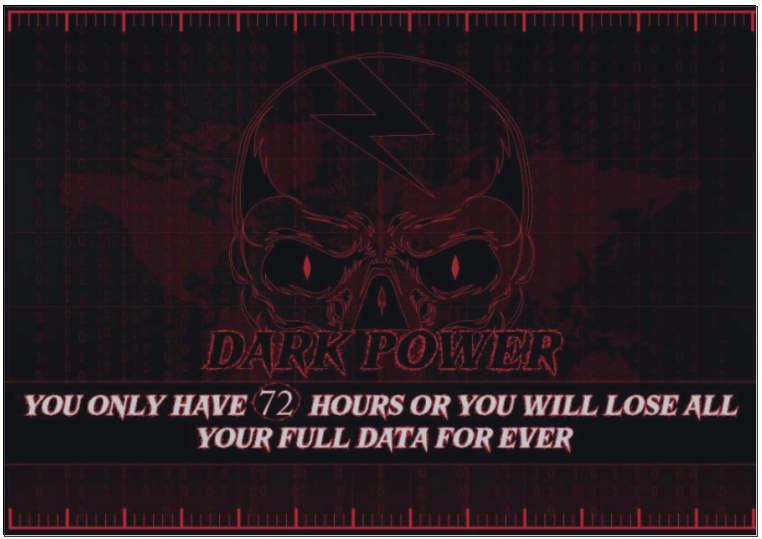

該組織使用典型的“雙重勒索”方式,即:先入侵受害單位的內網,進行數據竊取,竊取到重要數據后,再最后進行加密勒索,同時威脅用戶如果不按時繳納贖金,將在網絡上公開泄露受害單位的敏感內部數據。最為關鍵的是,該組織同樣在攻擊中部分使用了“無文件攻擊”技術,即使用Windows操作系統自帶的管理工具(WMI)關閉系統進程,并在攻擊結束前對攻擊過程中產生的相關系統日志信息進行清理,最后留下一個勒索信告知受害單位。

暗黑力量組織的勒索信

另外,通過對美國流明科技公司發布報告中包含的惡意程序樣本和IP地址等技術特征進行檢索,并未找到其與微軟公司和五眼聯盟預警通報中所述技術特征之間的關聯關系。

至此,技術團隊判定來自“伏特臺風”的惡意程序樣本并未表現出明確的國家背景黑客組織行為特征,反是與“暗黑力量”勒索病毒等網絡犯罪團伙的關聯程度明顯。在此情況下,僅憑受害單位和攻擊者的攻擊技戰術這些模糊的歸因因素就將“伏特臺風”扣上所謂“中國政府黑客”的帽子未免過于牽強。

以安全大模型為核心構建 360安全云防勒索解決方案

近年,隨著網絡武器泄露和攻防技術快速擴散導致網絡犯罪分子的技術水平顯著提高。部分勒索病毒組織和僵尸網絡運營者擁有的資源和技術能力已經超過一般國家,甚至已經能夠達到網絡戰水平。同時,勒索病毒組織與僵尸網絡運營者早已建立了成熟的地下黑色產業合作模式,在利益的驅使下,這些網絡犯罪團伙活動日益猖獗,成為全球各國面臨的共同威脅。

面對當前復雜的網絡威脅,360基于多年攻防實戰經驗和能力推出以安全大模型為核心的360安全云防勒索解決方案,通過云化數據、探針、專家、平臺和大模型能力,開放共享給廣大政企機構,構建了高效預防、自動監測、智能處置的勒索病毒防御體系,實現多方位、全流程、體系化的勒索防護。

未來,360將持續發揮自身技術優勢和能力優勢,持續完善以安全大模型為核心的安全云解決方案,守護國家網絡安全和基礎設施安全,筑牢數字安全屏障。