深度:2025網絡安全AI Agents藍圖

責編:gltian |2024-12-27 14:20:52代理流程自動化(APA,Agentic Process Automation)利用大語言模型(LLMs)和AI Agents來創建能夠動態構建和執行工作流的自主智能系統,代表了自動化技術的重大飛躍。

傳統的機器人流程自動化(RPA)和智能自動化(IA)依賴于預定義的規則和人工監督,與之不同的是,APA 使AI Agents能夠解釋任務、做出實時決策,并根據實時數據不斷調整工作流程。這種從靜態、基于規則的自動化向動態、智能系統的轉變與網絡安全尤其相關,因為網絡安全威脅不斷演變,快速適應能力至關重要。

網絡安全領域不斷發展的AI Agents

試想一下,與其手動編寫自動化腳本,不如讓AI Agents或基于瀏覽器的插件來監控您的日常流程。它會向您建議可以自動化的任務,然后為您構建自動化。需要集成?代理會檢索 API 文檔,并用所有可用操作構建集成。這只是眾多潛在使用案例之一,說明了AI Agents在網絡安全方面的變革潛力。

構建網絡安全AI Agents藍圖

要了解AI Agents在網絡安全中的實際應用,讓我們將其與標準的事件響應(IR)流程進行比較。

1.警報接收和分流代理

當您的安全信息和事件管理 (SIEM)、安全編排、自動化和響應 (SOAR) 或任何安全事件管理 (SIM) 平臺生成警報時,第一步是使用AI Agents來豐富警報內容,我們稱之為?Triage Agent分流代理。

分流代理可分為專門功能,以便更好地控制和定制:

- 警報分組

- 重復警報刪除:識別并合并可能繞過 SIEM 初始過濾的重復事件。

- 每個資產的警報分組:匯總與同一資產相關的警報,以提供潛在威脅的整體視圖。

- 警報增強:利用調查所需的額外背景增強警報:

- IOC增強:使用各種付費或開源情報源執行威脅情報檢查,如果您已集中管理情報數據,則可咨詢威脅情報平臺 (TIP)。

- Machine (Endpoint/Server) 增強:收集受影響系統的詳細信息。

- Account (Identity and Access Management) 增強:檢索用戶賬戶詳細信息和訪問模式。

在分流代理完成這些任務后,您就有足夠的信息來確定是否需要對警報進行進一步調查(升級為事件),或者是否應該根據操作流程進行不同的路由。

2.被動式威脅狩獵代理

一旦分流代理豐富了警報內容,并提供了足夠的信息,以確定有必要進行進一步調查,下一步就是讓?Reactive Threat Hunting Agent 被動式威脅狩獵代理參與進來。該代理的功能類似于第 2 級分析師,對于深入事件以發現可能無法立即察覺的其他威脅或指標至關重要。

了解威脅狩獵

威脅狩獵有多種目的,大致可分為以下幾種:

- Reactive Threat Hunting 被動式威脅狩獵:針對特定事件或警報啟動。

- Proactive Threat Hunting主動式威脅狩獵:在網絡威脅情報 (CTI) 的驅動下,在潛在威脅顯現之前對其進行預測和發現。

在這種情況下,我們將重點關注?Reactive Threat Hunting AI Agent,它可被事件激活以執行詳細分析。

被動式威脅狩獵AI Agents執行的步驟

- 理解和分解告警:

- 原子指標:IP 地址、域名、電子郵件地址和文件哈希值等基本元素。

- 計算指標:通過數據分析獲得的信息,如惡意軟件文件大小或編碼字符串。

- 行為指標:威脅行為者使用的行為模式、戰術、技術和程序 (TTP)。

- Indicator分類:代理首先將警報分解為各種類型的指標:

搜索原子和計算指標:

創建和執行搜索:代理創建特定查詢,以搜索 SIEM、數據湖或其他相關工具中的歷史數據,查找已識別的 IOC。

- 訪問多個系統:與可能需要登錄多個系統的人類分析師不同,AI Agents可以同時查詢所有必要的平臺(以防您的 SIEM 中沒有所有數據)。

- 數據規范化挑戰:

- 字段名稱變化:不同的系統可能會對相同的數據使用不同的字段名稱(例如,”src_ip “與 “source_ip”)。

- 解決方案:預定義數據映射或利用數據規范化層,使代理能夠有效地解釋和關聯不同系統中的數據。

IOC 校驗結果:

- 更新事件案例:代理匯總調查結果,并用詳細信息更新事件或案例墻。

- 威脅情報集成:如果與威脅情報平臺 (TIP) 集成,代理將反饋新的或更新的 IOC,從而豐富組織的威脅情報庫。(請參閱 LEAD 框架,了解威脅情報的有效反饋回路)。

分析行為指標:

- 映射到 TTP:

- 該代理利用 MITRE ATT&CK 等框架,將行為指標映射到已知的 TTP。在檢測規則映射到 ATT&CK 框架的情況下,很容易檢查這些檢測是否符合以下條件:

- 歷史搜索:它會搜索與這些 TTP 相關的歷史數據和警報,以識別任何過去發生的情況或模式。

- 檢測差距識別:

- 反饋給檢測工程:如果某些 TTP 未被檢測到(檢測缺失)。

- 審查隊列:這些空白將添加到檢測工程隊列,用于制定新的檢測規則或增強功能。

3.響應式AI Agents

經過分析后,Response AI Agent?將負責執行響應操作:

- 基礎設施即代碼生成:

- 為補救步驟創建 Terraform 或 CloudFormation 模板,并由 DevOps/SRE 團隊審核和實施。

- 端點執行:

- 利用EDR工具隔離受損主機或收集取證證據。

- 安全控制更新:

- 修改阻止列表或防火墻規則,例如阻止網絡釣魚事件中的惡意發件人,或根據新的 IOC 更新規則。

- 附加操作:

- 與事件相關的任何其他定制響應行動。

https://www.cybersec-automation.com/p/rise-agentic-process-automation-cybersecurity

通過代理流程自動化(Agentic Process Automation)融入AI Agents,代表著網絡安全操作的變革性轉變。通過智能自動化事件響應流程的各個階段–從最初的警報分流到反應性威脅捕獵和響應行動–企業可以在不斷變化的網絡安全環境中顯著提高其檢測、分析和響應威脅的能力。這種方法不僅能提高效率、縮短響應時間,還能使安全態勢具有適應性,并隨著新威脅的出現而不斷發展。

現在,我們已經有了如何構建AI Agents的藍圖,Dylan將在下一節介紹這些AI Agents的技術細節。

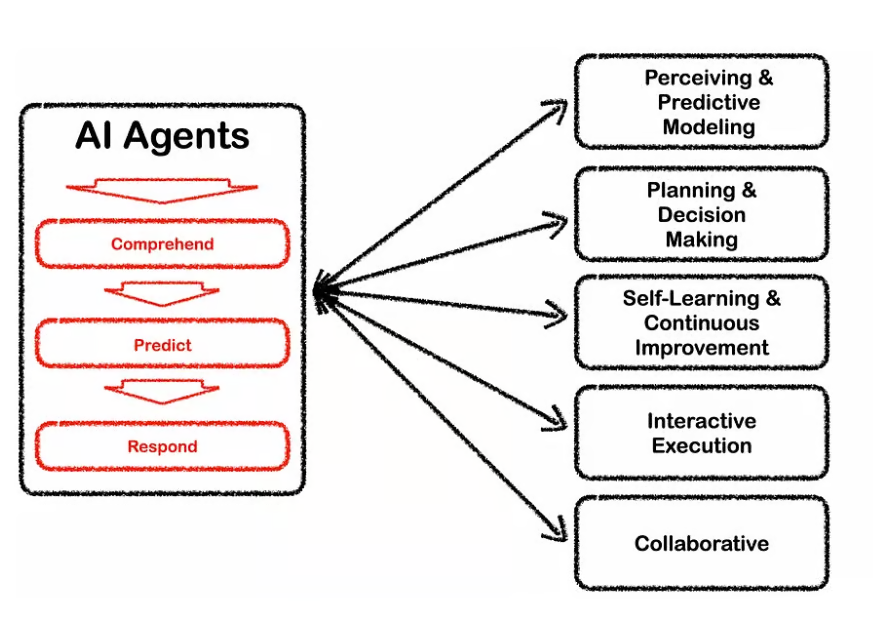

什么是AI Agents?

我們習慣于通過一個簡單的文本輸入、文本輸出聊天機器人窗口與大型語言模型(LLMs)(如 ChatGPT)進行交互。如果我們能向 LLM 發出同樣的指令,而它有能力進行計劃、決策并執行任務直至完成,那會怎么樣呢?簡而言之,我們可以將 LLM 或AI Agents看作是一個聊天機器人,它具有采取行動、訪問工具和循環執行任務直至完全完成的附加能力。除了 LLM 之外,AI Agents的概念通常還引入了 3 個核心組件:工具、內存和規劃。

您可能會想:既然我可以使用 Gemini 或 Claude 等 LLMs,為什么還要使用代理呢?我最喜歡用吳恩達(Andrew Ng)的解釋來闡述非代理 LLMs 的局限性:”想象一下,如果您可以在電腦上寫一篇文章,但您不能使用退格鍵”。使用 LLMs 時,您只能向模型發送單個提示和得到回復。當我們想要利用適應性和靈活性時,我們就會使用代理。我們希望利用代理的思考和迭代能力,而無需人工干預。

這就是代理的閃光點:通過賦予 LLM 1) 執行操作的能力和 2) 規劃、反思和迭代其答案的能力。在 ChatGPT 中,您可能會來回重復 20-30 次,直到對結果滿意為止,從而獲得最佳結果,對嗎?這正是我們與代理合作的好處,我們允許代理獨立迭代答案,直到足夠好為止。這主要是通過一個名為ReAct的概念來實現的,它是 “推理 “和 “行動 “的縮寫。為了使事情簡單化,可以將代理視為賦予 LLM 循環直到完成任務的能力。

代理框架和最佳實踐

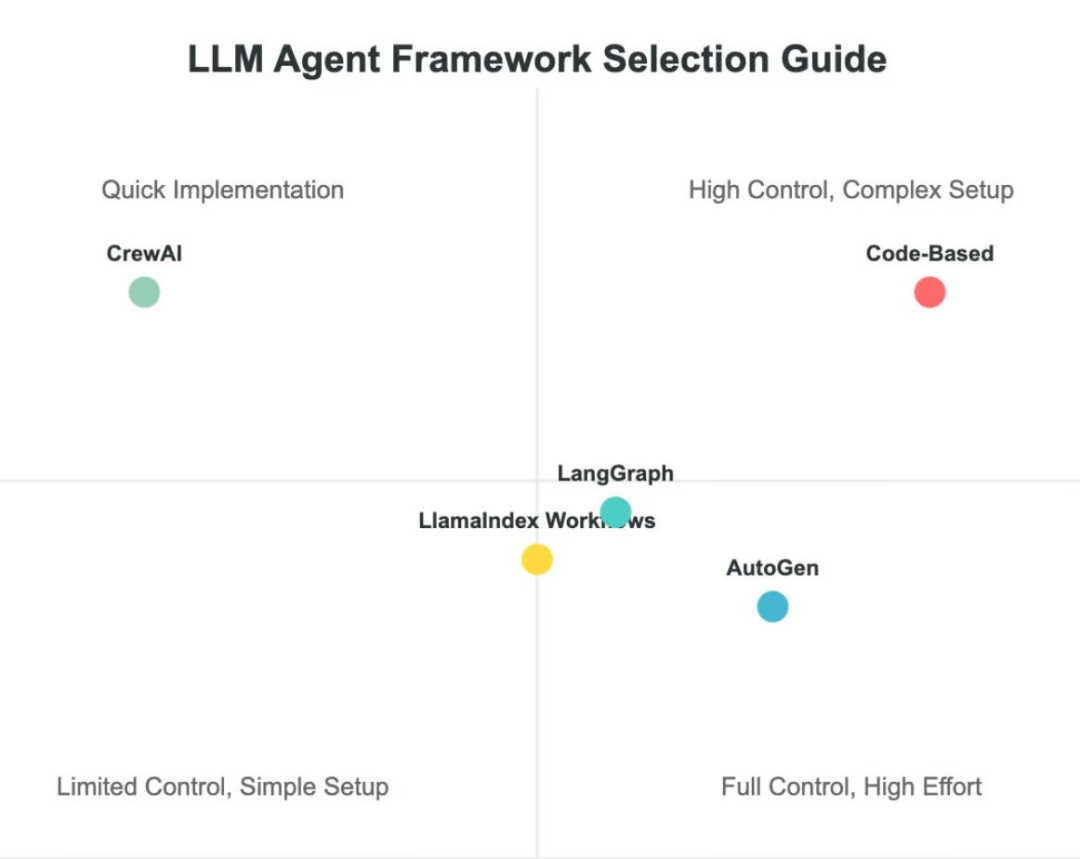

那么,如何才能親自試用代理呢?目前,圍繞AI Agents有許多新興的最佳實踐和框架。最流行的框架遵循多代理模式,但一般來說,我喜歡將它們分為 1)宏觀協調和 2)微觀協調。如果您的目標是快速建立原型并驗證一些想法,那么最好從 CrewAI 和 AutoGen 等工具開始。這些框架通常采用多代理/對話框架,其中不同的代理采用不同的、專業的、互補的角色形式,類似于組織內部的專用角色。

Top 4 Agentic AI Architecture Design Patterns

代理實踐

一個很好的起點是,將您試圖自動化的整體任務列出所有步驟,并將每個步驟標記為需要 1) 知識或 2) 操作。我們正在利用預訓練模型的推理能力,但每個步驟都可能需要外部數據來完成任務,或者需要操作/工具來完成任務。對待AI Agents就像對待新隊友或新員工一樣,他們需要入職。他們需要獲得正確的工具和數據,以準確完成任務。更重要的是,它們需要清晰明確的指令。一個很好的方法是任務分解,你花的時間越多,任務分解和專業化的程度就越高,就像 Filip 上面舉的例子一樣,結果的投資回報率就越高。

請記住,任何新技術或實施都需要權衡利弊,只需記住評估您的用例需要什么,以及為什么要利用代理而不是 LLMs 。由于代理具有迭代和非綁定的特性,您的控制能力(可控性)和可視性(調試)可能會降低。因此,在實踐中,這最終會成為一種平衡行為,具體取決于您的使用情況。您可以提高代理的自主性(計劃、決策和執行任務的能力),但代價是降低控制能力,或者 “與其讓代理(或代理群)自由地做端到端的所有事情,不如嘗試將他們的任務對沖到流程/SOP 中需要這種靈活性或創造性的特定區域”。

構建代理的復雜程度各不相同,但歸根結底有三點:1) 控制(宏觀協調與微觀協調);2) 可見性(LLM API 的抽象層);3) 實施工作和開銷。捫心自問,您希望對任務中的所有步驟有多大的控制力和可見性,或者您希望為設置代理本身花費多少開銷或精力。您是想要一個框架為您完成繁重的工作,還是想要從頭開始創建一個代理?我們甚至還出現了一個全新的模型系列,名為?Large Action Models (LAMs),它是專門為使用工具、推理和規劃而設計的。

最好的學習方法就是親身實踐!我建議您從 CrewAI +?AgentOps?開始,因為這是最容易上手的體驗,您甚至可以使用?ollama?等本地模型,這樣就不必為第三方 API 提供商付費。如果您使用 Anthropic 或 OpenAI,請使用 GPT-4o-mini 或 Claude3-Haiku 等小型模型,因為它們更快、更便宜。

下面列出了最流行的協調框架,供您入門使用:

- CrewAI

- AutoGen

- LangGraph

- LlamaIndex Workflows

- OpenAI Swarm

- Dify

- TaskGen

- Atomic Agents

- Magentic-One

- AWS Multi-Agent Orchestrator

原文鏈接:

https://www.cybersec-automation.com/p/blueprint-for-ai-agents-in-cybersecurity