ATT&CK實踐進入深水區:不要再迷信ATT&CK覆蓋率

責編:gltian |2024-12-27 14:26:52引言

ATT&CK除了版本更新的常規內容外,研究機構、學術界和產業界都有更深入的實踐,檢測方面的內容有了更多深入的實踐和檢驗,從實際情況“祛魅”了ATT&CK覆蓋率這個數字。除了檢測工程之外,在威脅預測和威脅情報方面也有亮眼的進展。ATT&CK更像是一個“活框架”,它的源頭是各種威脅情報和攻擊方法的更新,比如勒索軟件的猖獗;也有科技進展帶來新的威脅也是ATT&CK可以覆蓋的方向,比如ATT&CK的矩陣也擴展到AI安全領域、汽車安全、無人機和衛星安全領域。

ATT&CK在檢測工程中的應用

CISA關于云安全和紫隊測試的實踐

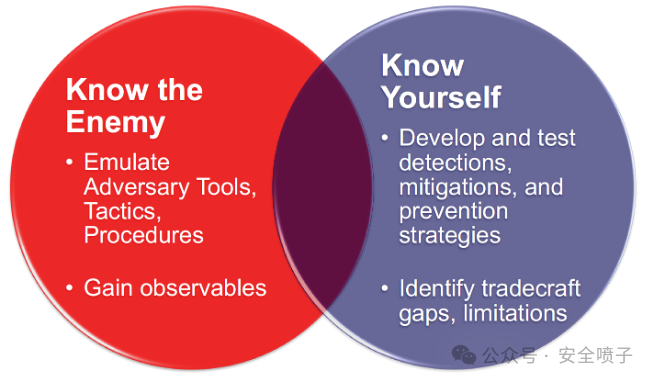

紫隊測試的基本原理,遵循”知己知彼”的戰略思想,結合兩個關鍵方面:”了解敵人”:模擬攻擊者工具、戰術和程序,獲取可觀察數據;”了解自己”:開發和測試檢測機制,識別技術差距和局限性。

圖1 ?紫隊的定義

紫隊的意義在于大多數攻擊者缺乏原創性,主要使用:

1.N-day CVEs(已知漏洞)

2.漏洞利用概念驗證(POC)

3.”安全審計”工具

防御者需要避免自滿:

1.可能缺失關鍵取證數據

2.SIEM和分析模型可能過度調優

3.EDR/MSSP性能可能存在差異

根據云環境安全事件案例分析

1.Storm-0558 (2023年案例)

(1) 利用了多種技術:私鑰竊取、Web憑證偽造、云賬戶訪問等

(2)展示了復雜的攻擊鏈條

2.NOBELIUM (2024年案例)

(1)使用密碼噴灑、云賬戶訪問、應用程序訪問令牌等技術

(2)影響到聯邦機構系統

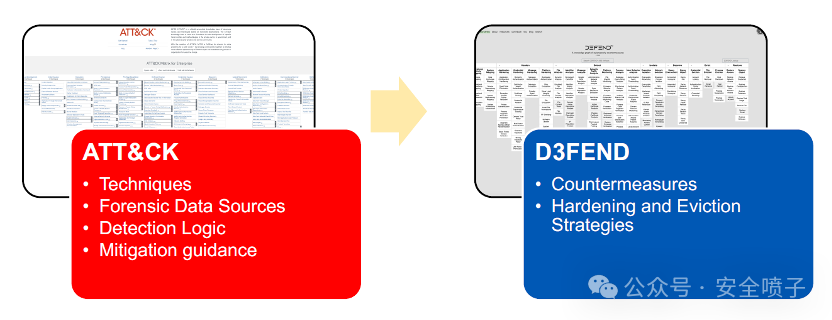

紫隊的知識來源于ATT&CK(紅隊)和D2FEND(藍隊)的相關內容。

圖2 ?紫隊的工作過程

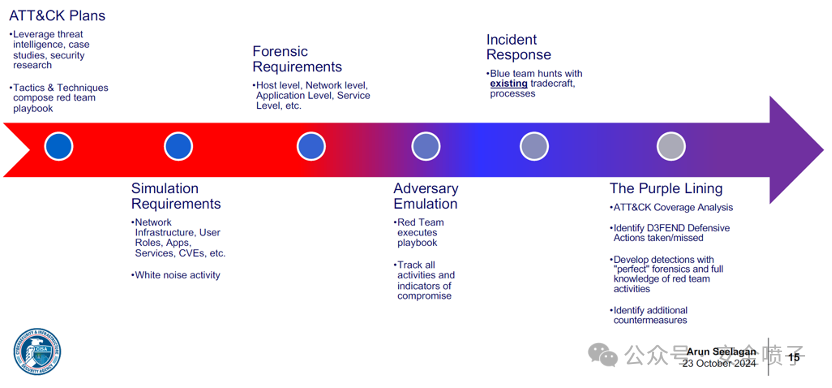

紫隊測試流程詳解

1.ATT&CK計劃制定

(1)利用威脅情報和案例研究

(2) 構建紅隊行動手冊

2.模擬環境要求

(1) 網絡基礎設施

(2)用戶角色設置

(3)應用和服務配置

3.取證需求確定

(1)主機級別日志

(2)網絡級別數據

(3)應用程序日志

4.對抗性模擬

(1)紅隊執行技術

(2)跟蹤IOC和C2活動

5.藍隊響應

(1)使用現有工具和流程進行威脅狩獵

(2)追蹤發現和檢測方法

6.紫隊測試

(1) ATT&CK覆蓋分析

(2)識別已采取/遺漏的D3FEND防御措施

(3)基于完整取證和紅隊活動知識開發檢測機制

(4)識別額外的防御措施

圖3 ?紫隊的完整工作流程

ATT&CK在Linux勒索軟件中的應用

Cisco Talos的安全研究人員關于Akira Linux變體勒索軟件的分析報告中說明了Linux勒索軟件的現狀:

- Linux在關鍵系統中的普及

- 向混合云和云環境的轉移

- 針對虛擬化平臺

- 可能存在較弱的防御

- 雙重勒索方式的增加

圖4 ?Linux 勒索軟件全景

1.Akira版本演進

(1)Akira_v2:

- 專門針對ESXi的加密器

- 使用Rust語言編寫

- 文件擴展名為”.akiranew”

- 改進了命令行參數功能

- 使用rust-crypto 0.2.36庫進行加密

(2)Akira_v1:

- 使用C++編寫,使用Crypto++庫進行加密

- 基本功能較簡單

- 文件擴展名為”.akira”

- 可能是從Windows版本移植

2.分析Akira勒索軟件使用的多個ATT&CK技術編號

(1)初始訪問:

- T1078 (有效賬戶)

- T1190 (利用面向公眾的應用程序)

(2)執行:

- T1569.002 (服務執行)

- T1059.001 (命令和腳本解釋器:PowerShell)

(3)持久性:

- T1547.001 (注冊表運行鍵/啟動文件夾)

(4)權限提升:

- T1548.002 (濫用提權控制機制:繞過用戶賬戶控制)

(5)防御規避:

- T1562.001 (削弱防御:禁用或修改工具)

- T1222 (文件和目錄權限修改)

(6)橫向移動:

- T1021.002 (SMB/Windows管理共享)

- T1021.001 (遠程服務:遠程桌面協議)

(7)收集與滲出:

- T1560.001 (歸檔收集的數據:通過工具歸檔)

- T1567.002 (通過Web服務滲出:滲出到云存儲)

通過威脅追蹤到檢測工程完成對Linux下勒索軟件的檢測,首先通過ATT&CK框架,研究人員能夠系統地記錄和分析Akira的攻擊鏈路;映射攻擊者的戰術技術和程序(TTPs);跟蹤威脅演變過程。然后從事件響應到威脅情報,再到檢測工程的工作流程,這與ATT&CK框架的應用理念相符,有助于建立基于ATT&CK的檢測策略;評估防御覆蓋范圍;識別防御差距。

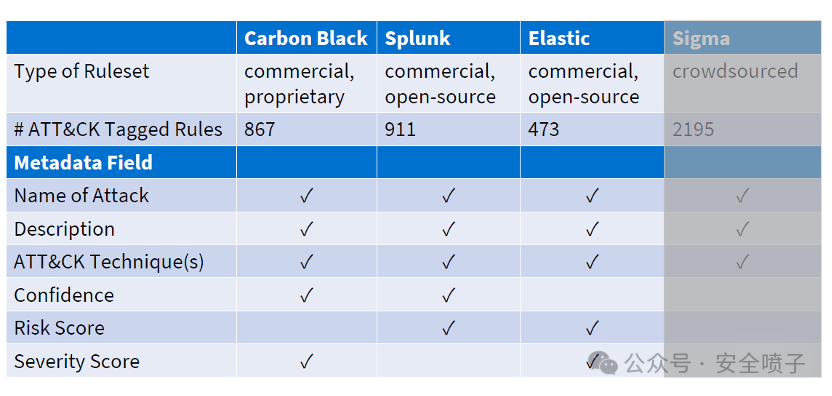

ATT&CK在各個產品的覆蓋率

這是一篇2024年USENIX Security 的一篇文章《How does Endpoint Detection use the MITRE ATT&CK Framework?》,主要探討了端點檢測產品如何整合和使用MITRE ATT&CK框架。研究人員分析了Carbon Black、Splunk和Elastic等端點檢測產品如何使用ATT&CK框架。圍繞3個主要問題:產品如何使用ATT&CK、為什么不能檢測所有ATT&CK技術、產品間應用ATT&CK檢測的一致性如何。技術覆蓋范圍并沒有告訴我們可以檢測到多少程序級威脅,ATT&CK 90% 覆蓋率 == 90% ATT&CK 技術至少有 1 個檢測規則。

主要發現:

1.產品使用ATT&CK的情況:

(1)產品優先考慮類似的戰術和技術

(2)即使把所有產品結合起來,也無法實現100%的技術覆蓋率

(3)廠商經常宣傳高覆蓋率,但這可能給人虛假的安全感

(4)過濾掉低、中嚴重性/風險規則,Splunk和Elastic的 ATT&CK 技術和覆蓋范圍均減半

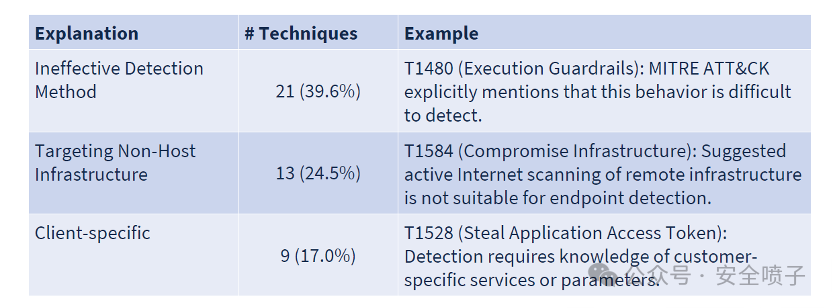

2.無法全面檢測的原因:

(1)某些技術本質上很難檢測

(2)約53種技術未在任何商業產品中實現

(3)主要障礙包括:檢測方法無效(39.6%)、針對非主機基礎設施(24.5%)、需要客戶特定知識(17%)等

圖7 ?安全產品的ATT&CK規則

圖8 ?ATT&CK攻擊技術無法檢測的原因

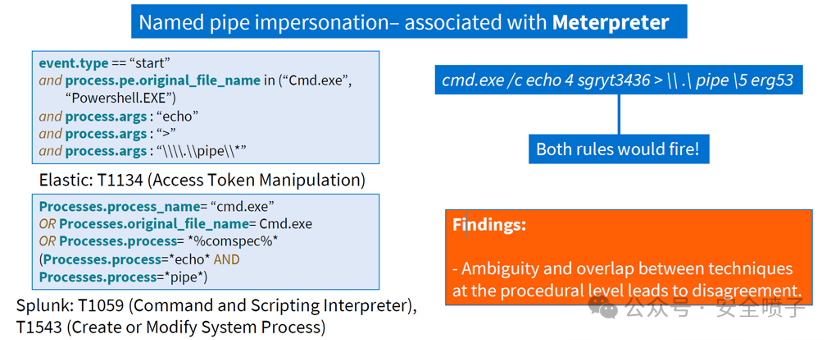

3.產品間的一致性問題:

(1)即使檢測相同的威脅,產品很少使用相同的ATT&CK技術來描述

(2)ATT&CK本身的模糊性和重疊導致了分歧

(3)不同產品可能將相同的系統日志活動歸因于完全不同的戰術動機

下圖可以解釋可能得分歧情況,展示了一個與 Meterpreter(一種攻擊工具)相關的命名管道模擬行為,具體命令是:cmd.exe /c echo 4 sgryt3436 > \\.\ pipe \5 erg53

Elastic 的檢測規則:將其歸類為 T1134 (Access Token Manipulation)

Splunk 的檢測規則:將同樣的行為歸類為T1059 (Command and Scripting Interpreter)和T1543 (Create or Modify System Process)

圖9 ?Elastic和Splunk的歸類分歧

ATT&CK在預測方面的應用

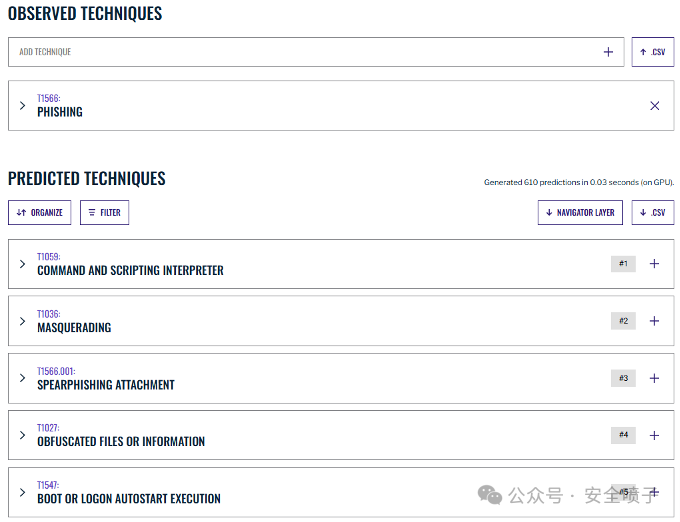

MITRE的威脅通告防御中心(Center for Threat-Informed Defense)機構為了使用ATT&CK框架可以全面了解攻擊者,開發了攻擊技術推理引擎 (TIE) ,這個引擎根據一組觀察到的技術推斷攻擊者可能使用的技術。網絡防御者可以使用這些數據來確定威脅搜尋特定技術的優先級,事件響應者可以使用這些信息來突出顯示對于威脅驅逐和恢復至關重要的重要橫向移動和持久行為。

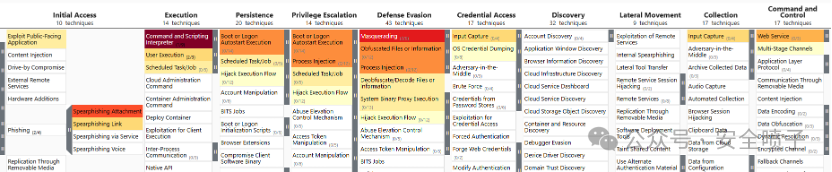

圖10 ?TIE的產品界面:以釣魚技術為例,預測后續可能得攻擊技術

圖11 ?TIE導出的結果通過Navigator可視化

1. 技術原理

TIE是一種基于機器學習模型的工具,它通過訓練在網絡威脅情報上,推薦可能的TTPs(戰術、技術和程序)基于已知的輸入TTP。這種技術能夠幫助分析人員快速理解在已知TTP之后可能發生的情況,基于廣泛的威脅情報語料庫。

2. 應用場景

(1)優先級排序:在網絡緊急響應事件中,TIE可以幫助確定首先尋找哪些技術。

(2)事后分析:通過突出潛在的感知、檢測和報告缺口,改善事后事件分析。

(3)攻擊向量建議:作為網絡保證的一部分,建議類似或相關的攻擊向量。

(4)攻擊者仿真計劃:幫助創建攻擊者仿真計劃,以提高防御能力。

3. 優勢

(1)提高效率:TIE通過減少分析人員在隨機性上的時間投入,而將注意力集中在可能的入侵方法上,從而提高調查效率。

(2)適應性:隨著新活動的檢測,TIE的模型可以被重新訓練以適應新的或以前未見過的攻擊者TTPs。

(3)未知活動發現:TIE旨在協助安全團隊發現基于觀察到的攻擊者活動的以前未知的攻擊者活動。

4.與傳統安全分析的比較

TIE與傳統安全分析相比,更側重于使用機器學習技術來預測和識別潛在的威脅行為序列,而不是僅僅依賴于已知的攻擊模式和簽名。這種方法可以更有效地適應不斷變化的威脅環境,并能夠識別出新的或未知的攻擊行為。

ATT&CK在痛苦金字塔的應用

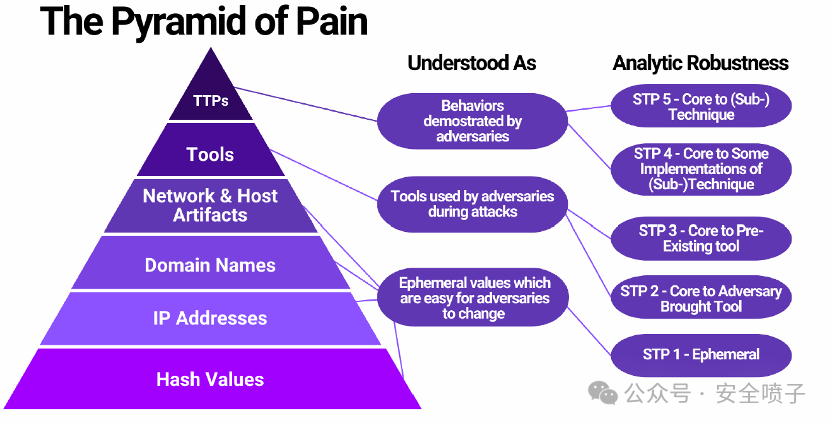

攀登金字塔(Summiting the Pyramid)是一個研究項目,來源于痛苦金字塔,專注于工程網絡分析,使對手的規避更加困難。該項目由 MITRE 威脅通告防御中心創建和維護,推動全球威脅知情防御的技術水平和實踐水平。

金字塔的前四層專注于短暫的值,對手很容易改變這些值。下一個級別的重點是對手在攻擊期間嘗試使用的工具類型。最后,頂層重點關注對手在攻擊期間表現出的行為。

圖12 ?痛苦金字塔和攀登金字塔的的聯系

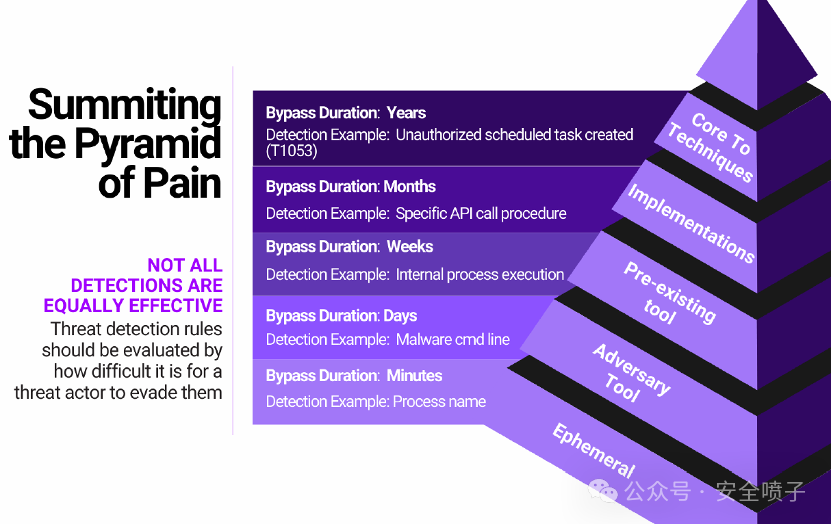

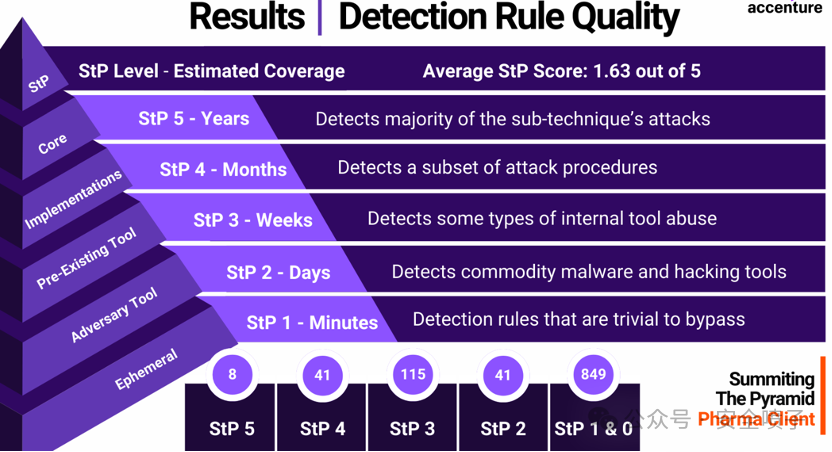

威脅檢測規則的質量評估結果,采用了分層的StP(Summiting the Pyramid)框架:

1.分層結構(從上到下):

(1)StP 5 (年級別): 能檢測大多數子技術攻擊

(2)StP 4 (月級別): 能檢測部分攻擊程序

(3)StP 3 (周級別): 能檢測一些內部工具濫用

(4)StP 2 (天級別): 能檢測常見惡意軟件和黑客工具

(5)StP 1 (分鐘級別): 容易被繞過的檢測規則

圖13 ?攻擊者繞過時間示意圖

2.整體評估:

(1)平均StP評分:1.63/5分

(2)大多數規則(849個)屬于最低級別(StP 1&0)

(3)高質量的規則(StP 5)數量最少,僅8個

這個數據說明當前的檢測規則質量普遍較低,大部分規則容易被繞過,而高質量、持久有效的檢測規則較少。這表明需要改進檢測規則的質量,提升整體防御能力。

圖14 ?檢測規則示意圖

針對T1003.001(OS憑證轉儲 – LSASS內存)攻擊技術的分層檢測規則示例,從StP1到StP5每個層級的具體檢測特征:

1.StP5(最高層)- 核心程序級別:

(1)檢測針對LSASS的內核函數調用(NtOpenPrecess或ZwOpenProcess)

(2)這層檢測最難繞過,因為它監控底層系統調用

2.StP4 – 部分核心程序:

(1)檢測CreateToolhelp32Snapshot API調用

(2)監控從特定注冊表路徑向LSASS加載DLL的行為

(3)關注特定的API和系統交互

3.StP3 – 預置工具:

(1)檢測Rundll32.exe執行comsvcs.dll的行為

(2)監控特定的Sysmon事件(EventID 10,權限值0x1010)

(3)關注系統工具的使用方式

4.StP2 – 攻擊者工具:

(1)檢測特定進程鏈(父進程windbg.exe/procdump.exe,子進程lsass.exe)

(2)檢測Mimikatz工具的特征命令行

(3)關注已知攻擊工具的特征

5.StP1(最低層)- 臨時特征:

(1)檢測特定文件名(mimikatz.exe)

(2)檢測特定MD5哈希值

(3)這些特征最容易被攻擊者更改

圖15 ?T1003.001的攻擊技術在攀登金字塔的示例

ATT&CK在科技領域的應用

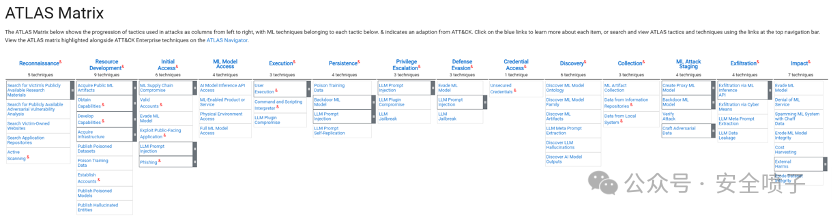

人工智能領域:MITRE 人工智能系統對抗威脅格局 (ATLAS)是攻擊者的全球可訪問的活知識庫,基于現實世界攻擊的戰術和技術,人工觀察和真實演示,情報 (AI) 紅隊和安全小組。人工智能系統中存在越來越多的漏洞,人工智能的結合增加了現有系統的攻擊面,超越傳統的網絡攻擊。ATLAS 可以提高對這些獨特威脅的認識和準備,更廣泛的人工智能保障領域的漏洞和風險。

圖16 ?ATLAS矩陣

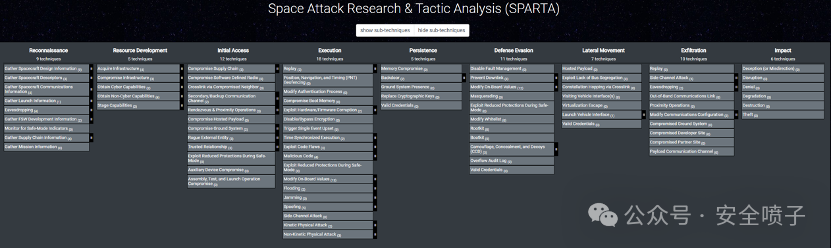

航空航天領域:美國航空航天公司創建了太空攻擊研究和戰術分析 (SPARTA) 矩陣,以解決阻礙空間系統戰術、技術和程序 (TTP) 識別和共享的信息和通信障礙。 SPARTA 旨在向太空專業人士提供有關航天器如何通過網絡和傳統反太空手段受到損害的非機密信息。該矩陣對導致航天器受損的常見活動進行了定義和分類。

圖17 ?SPARTA矩陣

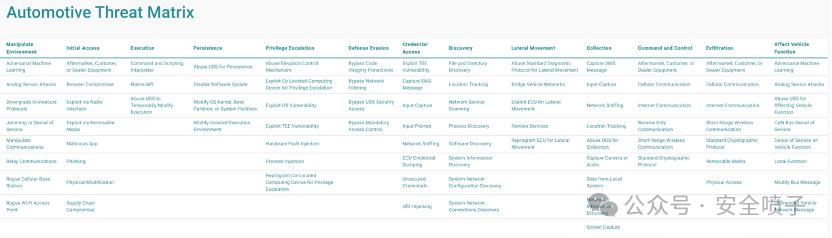

汽車領域:以其在汽車網絡安全信息共享方面的領先地位而聞名的汽車信息共享和分析中心 (Auto-ISAC) 推出了汽車威脅矩陣 (ATM)。 這一創新舉措標志著在加強汽車威脅和風險評估以及整個汽車行業網絡威脅情報的分類和共享方面取得了重大飛躍。

圖18 ?ATM矩陣

無人機領域:目前有一篇密西西比州立大學發表的論文,說明MITRE ATT&CK框架在無人機(UAV)監視和偵察(S&R)任務中的應用和適配。主要威脅類型分析:

- 信號干擾(Signal ?Jamming)

- GPS欺騙(GPS Spoofing)

- 黑客攻擊和未授權訪問

- 數據攔截和竊聽

- 惡意軟件攻擊

- 拒絕服務攻擊(DoS)

- 網絡物理攻擊

總結

ATT&CK檢測工程是個單獨的門類最近幾年被反復提及,同時紫隊測試在CISA的實踐也值得學習,同時還有Linux的勒索軟件可能也是一種新的攻擊思路。

ATT&CK覆蓋率“祛魅”的最有說服力的論文就是今年頂會發的這篇文章,覆蓋率本身就是一個表面的內容,不要迷信100%的覆蓋率,就跟考試100分的學生能力不一定很強。

MITRE威脅通告防御中心將ATT&CK進行了更加深度的研究,包括預測和對痛苦金字塔的最新事件都有很好的防御思路。

ATT&CK最近一年在不同科技領域繼續滲透,AI中的ATLAS框架,航空航天的SPARTA框架,汽車領域的ATM框架,都是ATT&CK方法論的延伸,這些框架也有助于安全研究人員體系化的理解新的科技領域面臨的安全挑戰。

參考資料

1.https://attack.mitre.org/

2.https://mitre-attack.github.io/attack-navigator/

3.https://attack.mitre.org/resources/attackcon/october-2024/

4.https://redcanary.com/threat-detection-report/trends/by-industry/

5.Apurva Virkud, Muhammad Adil Inam, Andy Riddle, Jason Liu, Gang Wang, and Adam Bates,”How does Endpoint Detection use the MITRE ATT&CK Framework?”, USENIX Security 24

6.https://center-for-threat-informed-defense.github.io/technique-inference-engine/#/

7.https://center-for-threat-informed-defense.github.io/summiting-the-pyramid/

8.https://ctid.mitre.org/projects/secure-ai/

9.https://atlas.mitre.org/

10.https://sparta.aerospace.org/

11.https://atm.automotiveisac.com/

12.Greer, Jeffrey IV, “MITRE Attack framework adaptation in UAV usage during surveillance and reconnaissance missions” (2024). Theses and Dissertations. 6208.