惡意程序被發(fā)現(xiàn)會(huì)通過破壞硬盤逃避檢測(cè)

責(zé)編:penggao |2015-05-06 10:08:20思科Talos Group的研究人員報(bào)告發(fā)現(xiàn)了一個(gè)惡意程序會(huì)采用多種方式破壞逃避檢測(cè),其中包括破壞硬盤和防止虛擬機(jī)分析。研究人員將惡意程序命名為Rombertik,它會(huì)不加選擇的收集用戶在互聯(lián)網(wǎng)上任何所有的操作,可能是為了收集登錄信息和其它敏感數(shù)據(jù)。它主要是通過郵件的惡意附件安裝在用戶電腦上。研究人員逆向工程了Rombertik,發(fā)現(xiàn)它采用了多種方法逃避分析。

程序包含了多重混淆和反分析功能,讓外人難以一窺內(nèi)部工作。當(dāng)程序主要組件檢測(cè)到它正被安全研究人員或競(jìng)爭(zhēng)對(duì)手仔細(xì)分析,它會(huì)自毀,同時(shí)破壞用戶的所有數(shù)據(jù)。

破壞方法首先是復(fù)寫主引導(dǎo)記錄,如果惡意程序沒有權(quán)限復(fù)寫主引導(dǎo)記錄,它會(huì)用隨機(jī)生成的密鑰加密用戶的主文件夾,然后重啟。

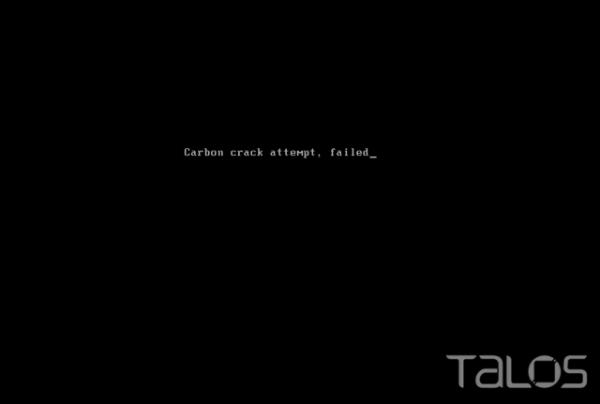

復(fù)寫的主引導(dǎo)記錄包含了打印文字“Carbon crack attempt, failed”的代碼(如圖)。為了躲避允許在可控環(huán)境下運(yùn)行的沙盒工具,惡意程序會(huì)向內(nèi)存寫入960億次隨機(jī)數(shù)據(jù)。

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國(guó)美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國(guó)網(wǎng)絡(luò)與信息法治建設(shè)回顧